SCP ir SSH nustatymas:

Norėdami atlikti SCP ir SSH operacijas nuo „localhost“ iki nuotolinio debesies turto, turėsite atlikti šiuos konfigūravimo veiksmus:

„AWS Systems Manager Agent“ diegimas EC2 egzemplioriuose:

Kas yra SSM agentas?

„Amazon“ programinę įrangą „SSM Agent“ galima įdiegti ir sukonfigūruoti EC2 egzemplioriuje, virtualioje mašinoje arba vietoje esančiame serveryje. „SSM Agent“ leidžia sistemos valdytojui atnaujinti, valdyti ir tinkinti šiuos įrankius. Agentas tvarko užklausas iš „AWS Cloud System Manager“ tarnybos, vykdo jas, kaip apibrėžta užklausoje, ir perduoda būsenos ir vykdymo informaciją atgal į „Device Manager“ paslaugą naudodamas „Amazon Message Delivery Service“. Jei stebite srautą, galite pamatyti savo „Amazon EC2“ egzempliorius ir visus hibridinės sistemos vietinius serverius ar virtualias mašinas, sąveikaujančius su „ec2“ pranešimų galiniais taškais.

SSM agento diegimas:

SSM agentas pagal numatytuosius nustatymus yra įdiegtas kai kuriuose EC2 ir „Amazon System Images“ (AMI) egzemplioriuose, pvz., „Amazon Linux“, „Amazon Linux 2“, „Ubuntu 16“, „Ubuntu 18“ ir „20“ bei „Amazon 2 ECS“ optimizuotuose AMI. Be to, SSM galite įdiegti rankiniu būdu iš bet kurio AWS regiono.

Norėdami jį įdiegti „Amazon Linux“, pirmiausia atsisiųskite SSM agento diegimo programą ir paleiskite ją naudodami šią komandą:

[apsaugotas el. paštu]: ~ $ sudo yum install -y https: // s3.regione.amazonaws.com / amazon-ssm-region / latest / linux_amd64 / amazon-ssm-agent.aps./minPirmiau pateiktoje komandoje „regionas “ atspindi sistemos valdytojo pateiktą AWS regiono identifikatorių. Jei negalite atsisiųsti iš regiono, nurodėte, naudokite visuotinį URL i.e

[apsaugotas el. paštu]: ~ $ sudo yum install -y https: // s3.amazonaws.com / ec2-downloads-windows / SSMAgent / latest / linux_amd64 / amazon-ssm-agent.aps./minĮdiegę, patvirtinkite, ar agentas veikia, ar ne, atlikdami šią komandą:

[apsaugotas el. pašto adresas]: ~ $ sudo status amazon-ssm-agentJei pirmiau nurodyta komanda rodo, kad „amazon-ssm-agent“ yra sustabdytas, pabandykite atlikti šias komandas:

[apsaugotas el. pašto adresas]: ~ $ sudo start amazon-ssm-agent[apsaugotas el. pašto adresas]: ~ $ sudo status amazon-ssm-agent

IAM egzemplioriaus profilio kūrimas:

Pagal numatytuosius nustatymus AWS sistemų tvarkyklė neturi įgaliojimo atlikti veiksmus jūsų egzemplioriuose. Turite leisti prieigą naudodami AWS tapatybės ir prieigos valdymo momentinį profilį (IAM). Paleidimo metu konteineris perkelia IAM padėties duomenis į „Amazon EC2“ egzempliorių, vadinamą egzemplioriaus profiliu. Ši sąlyga taikoma patvirtinant visas „AWS Systems Manager“ galimybes. Jei naudojate sistemos tvarkyklės galimybes, pvz., Komandą Vykdyti, prie jūsų egzempliorių jau galima pridėti egzemplioriaus profilį su pagrindiniais „Session Manager“ reikalingais leidimais. Jei jūsų egzemplioriai jau yra prijungti prie egzemplioriaus profilio, kuriame yra valdoma „AmazonSSMManagedInstanceCore AWS“ politika, atitinkami „Session Manager“ leidimai jau yra išduoti. Tačiau tam tikrais atvejais leidimus gali tekti pakeisti, jei norite pridėti seansų tvarkytuvės teises prie egzemplioriaus profilio. Pirmiausia atidarykite IAM konsolę prisijungę prie AWS valdymo pulto. Dabar spustelėkite „Vaidmenys“Parinktį naršymo juostoje. Čia pasirinkite pareigos, kuri bus įtraukta į politiką, pavadinimą. Skirtuke Leidimai pasirinkite Pridėti eilutėje esančią politiką, esančią puslapio apačioje. Spustelėkite skirtuką JSON ir pakeiskite jau turimą turinį tokiu:

„Versija“: „2012-10-17“,

„Pareiškimas“: [

„Poveikis“: „Leisti“,

„Veiksmas“: [

"ssmmessages: CreateControlChannel",

"ssmmessages: CreateDataChannel",

"ssmmessages: OpenControlChannel",

"ssmmessages: OpenDataChannel"

],

"Ištekliai": "*"

,

„Poveikis“: „Leisti“,

„Veiksmas“: [

"s3: GetEncryptionConfiguration"

],

"Ištekliai": "*"

,

„Poveikis“: „Leisti“,

„Veiksmas“: [

"km: iššifruoti"

],

„Ištekliai“: „rakto pavadinimas“

]

Pakeitę turinį, spustelėkite peržiūros politiką. Šiame puslapyje pavadinimo parinktyje įveskite įterptinės politikos pavadinimą, pvz., „SessionManagerPermissions“. Tai atlikę pasirinkite parinktį Sukurti politiką.

Komandinės eilutės sąsajos atnaujinimas:

Norėdami atsisiųsti AWS CLI 2 versiją iš „Linux“ komandų eilutės, pirmiausia atsisiųskite diegimo failą naudodami komandą „curl“:

[apsaugotas el. paštu]: ~ $ curl "https: // awscli.amazonaws.„com / awscli-exe-linux-x86_64“.zip „-o“ awscliv2.zip "Išpakuokite diegimo programą naudodami šią komandą:

[apsaugotas el. paštas]: ~ $ išpakuokite awscliv2.užtrauktukasNorėdami įsitikinti, kad naujinimas įjungtas toje pačioje vietoje, kur jau įdiegta AWS CLI 2 versija, raskite esamą simbolinę nuorodą naudodami komandą ir diegimo katalogą naudodami komandą ls taip:

[apsaugotas el. paštas]: ~ $ aws[apsaugotas el. paštas]: ~ $ ls -l / usr / local / bin / aws

Sukurkite diegimo komandą naudodami šią nuorodą ir katalogo informaciją, tada patvirtinkite diegimą naudodami toliau pateiktas komandas:

[apsaugotas el. paštas]: ~ $ sudo ./ aws / install --bin-dir / usr / local / bin --install-dir / usr / local / aws-cli --update[apsaugotas el. paštas]: ~ $ aws --versija

„Session Manager“ papildinio diegimas:

Įdiekite „Session Manager“ papildinį savo vietiniame kompiuteryje, jei norite naudoti AWS CLI seansams pradėti ir baigti. Norėdami įdiegti šį papildinį „Linux“, pirmiausia atsisiųskite RPM paketą ir įdiekite jį naudodami šią komandų seką:

[apsaugotas el. paštas]: ~ $ curl "https: // s3.amazonaws.com / session-manager-downloads / plugin / latest / linux_64bit / session-manager-plugin.rpm "-o" session-manager-plugin.rpm "[apsaugotas el. paštu]: ~ $ sudo yum install -y session-manager-plugin. aps./min

Įdiegę paketą, galite patvirtinti, ar papildinys įdiegtas sėkmingai, ar ne, naudodami šią komandą:

[apsaugotas el. paštas]: ~ $ session-manager-pluginARBA

[apsaugotas el. paštu]: ~ $ aws ssm start-session - target-of-an-instance-you-have-permissions-to accessVietinio kompiuterio SSH konfigūracijos failo atnaujinimas:

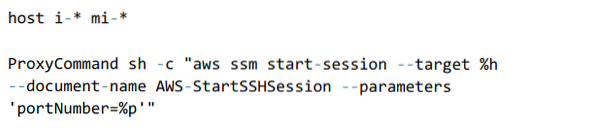

Pakeiskite SSH konfigūracijos failą, kad įgaliotoji komanda galėtų pradėti „Session Manager“ sesiją ir perduoti visus duomenis per ryšį. Pridėkite šį kodą prie SSH konfigūracijos failo, kurio tempas yra „~ /.ssh / config “:

Naudojant SCP ir SSH:

Dabar būsite pasirengę tiesiogiai išsiųsti SSH ir SCP ryšius su savo debesų savybėmis iš netoliese esančio kompiuterio, kai baigsite anksčiau minėtus veiksmus.

Gaukite debesies turto egzemplioriaus ID. Tai galima pasiekti naudojant AWS valdymo pultą arba šią komandą:

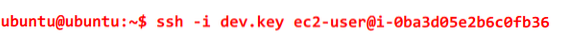

[apsaugotas el. paštas]: ~ $ aws ec2 aprašo-egzemplioriaiSSH gali būti vykdomas kaip įprasta, naudojant serverio pavadinimą egzemplioriaus ID, o SSH komandinė eilutė persijungia taip:

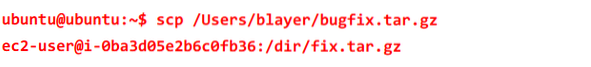

Dabar failus galima lengvai perkelti į nuotolinį kompiuterį, nereikalaujant tarpinio etapo, naudojant SCP.

Išvada:

Vartotojai daugelį metų pasitikėjo ugniasienėmis, kad saugiai pasiektų debesies turinį, tačiau šios parinktys turi šifravimo ir valdymo pridėtinių problemų. Nors besikeičianti infrastruktūra yra idealus tikslas dėl įvairių priežasčių, tam tikrais atvejais, norint sukurti ar palaikyti veikiančią sistemą, reikia nukopijuoti pleistrus ar kitus duomenis į tiesioginius egzempliorius, ir daugeliui jų prireiks patekti ar koreguoti veikiančias sistemas. „AWS Systems Manager Session Manager“ leidžia šią galimybę be papildomo įėjimo į ugniasienę ir nereikia išorinių sprendimų, pvz., Tarpinio S3 naudojimo.

Phenquestions

Phenquestions