Ką reiškia atvirasis uostas?

Prieš pradėdami giliau tikrinti atvirus uostus, pirmiausia sužinokime, ką reiškia atviri prievadai. Atvirasis arba klausymo prievadas yra prievadas, kuriame veikia kuri nors programa. Veikianti programa klausosi kokio nors prievado, ir mes galime bendrauti su ta programa per tą klausymosi prievadą. Jei programa veikia uoste ir mes bandome paleisti kitą programą tame pačiame uoste, branduolys sukels klaidą. Tai yra viena iš daugelio priežasčių, kodėl prieš vykdydami programas patikriname, ar nėra atvirų prievadų.

Pateikite atidarytų uostų sąrašą naudodami nmap

„Network Mapper“, žinomas kaip nmap, yra atviro kodo ir nemokamas įrankis, naudojamas sistemos prievadams nuskaityti. Jis naudojamas pažeidžiamumui rasti, tinklams atrasti ir atviriems prievadams rasti. Šiame skyriuje mes naudosime nmap, kad gautume sistemos atvirų prievadų sąrašą. Pirmiausia, prieš įdiegdami „nmap“, atnaujinkite „Ubuntu“ talpyklą:

[apsaugotas el. paštas]: ~ $ sudo apt-get update -y„Nmap“ galima įdiegti naudojant šią komandą terminale:

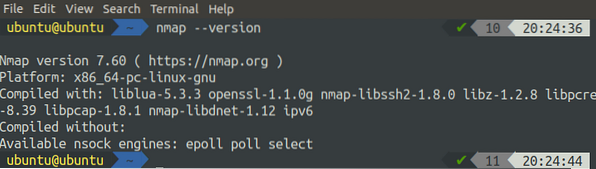

[apsaugotas el. pašto adresas]: ~ $ sudo apt-get install nmap -yĮdiegę nmap patikrinkite diegimą, patikrindami nmap versiją:

[apsaugotas el. paštas]: ~ $ nmap - versija

Jei jis pateikia nmap versiją, tada jis yra puikiai įdiegtas, kitaip bandykite dar kartą nurodytas komandas dar kartą, kad tinkamai įdiegtumėte nmap. „Nmap“ yra naudojamas atlikti keletą susijusių su tinklais, o uosto nuskaitymas yra viena iš tų užduočių. Nmap įrankis naudojamas kartu su daugybe variantų. Visų galimų parinkčių sąrašą galime gauti naudodami šią komandą:

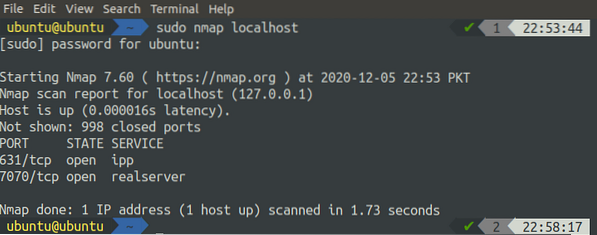

[apsaugotas el. paštas]: ~ $ man nmapTaigi, norėdami nuskaityti vietinį kompiuterį, naudokite toliau pateiktą sulaikytą komandą:

[apsaugotas el. paštas]: ~ $ sudo nmap localhost

Jame bus išvardyti visi atviri „localhost“ prievadai, kaip parodyta aukščiau esančiame paveikslėlyje. Mes taip pat galime naudoti nmap nuskaityti nuotolinius kompiuterius:

[apsaugotas el. paštas]: ~ $ sudo nmap 93.184.216.34Be to, vietoj IP adreso galime naudoti nuotolinio serverio kompiuterio pavadinimą:

[apsaugotas el. paštas]: ~ $ sudo nmap www.pavyzdys.comNmap komanda taip pat gali būti naudojama nuskaityti IP adresų diapazoną. Komandoje nurodykite IP adresų diapazoną, kaip nurodyta toliau pateiktoje komandoje:

[apsaugotas el. paštas]: ~ $ sudo nmap 192.168.1.1–10Pirmiau nurodyta komanda nuskaitys visus IP adresus iš 192.168.1.Nuo 1 iki 192.168.1.10, o rezultatas bus rodomas terminale. Norėdami nuskaityti potinklio prievadus, galime naudoti nmap taip:

[apsaugotas el. paštas]: ~ $ sudo nmap 192.168.1.1/24Pirmiau nurodyta komanda nuskaitys visus šeimininkus su IP adresais komandoje apibrėžtame potinklyje.

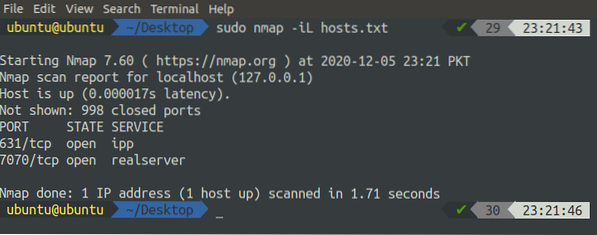

Kartais turite nuskaityti atsitiktinių kompiuterių prievadus, kurie yra skirtinguose potinkliuose ir nėra nuoseklūs, tada geriausias sprendimas yra parašyti pagrindinio kompiuterio failą, kuriame parašyti visi pagrindinio kompiuterio pavadinimai, atskirti viena ar daugiau tarpų, skirtukų ar naujų linijos. Šį failą su nmap galima naudoti taip:

[apsaugotas el. paštas]: ~ $ sudo nmap -iL hosts.txt

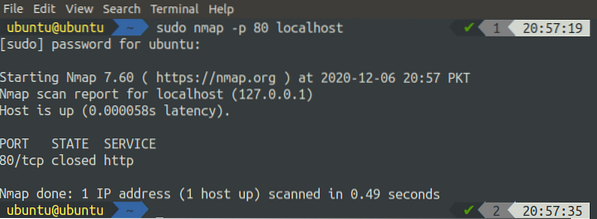

Mes galime naudoti nmap nuskaityti vieną sistemos prievadą, nurodydami prievadą naudodami „-p“ vėliavą kartu su nmap, kaip nurodyta šioje komandoje:

[apsaugotas el. paštas]: ~ $ sudo nmap -p 80 localhost

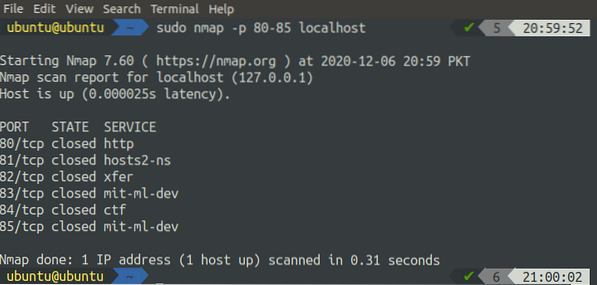

Uostų diapazoną sistemoje taip pat galima nuskaityti naudojant nmap tokiu būdu:

[apsaugotas el. paštas]: ~ $ sudo nmap -p 80-85 localhost

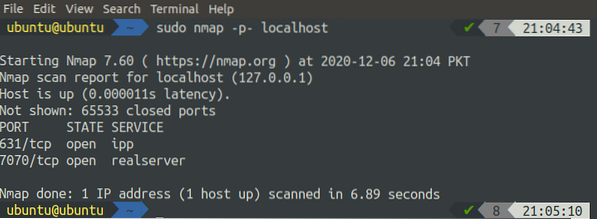

Mes galime nuskaityti visus sistemos prievadus naudodami nmap:

[apsaugotas el. paštas]: ~ $ sudo nmap -p- localhost

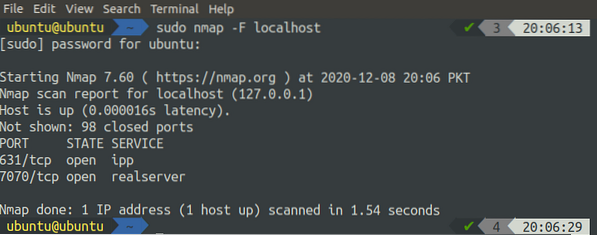

Norėdami gauti dažniausiai atidarytų jūsų sistemos prievadų sąrašą, galite naudoti komandą nmap su žyma '-F':

[apsaugotas el. paštas]: ~ $ sudo nmap -F localhost

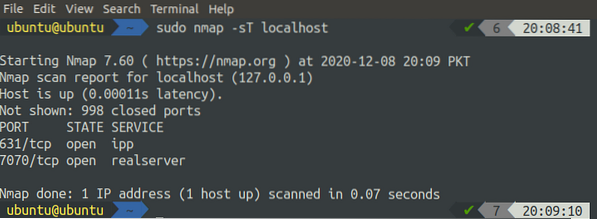

TCP prievadus sistemoje galima nuskaityti naudojant nmap, tiesiog pridėjus „-T“ vėliavą kartu su komanda nmap:

[apsaugotas el. pašto adresas]: ~ $ sudo nmap -sT localhost

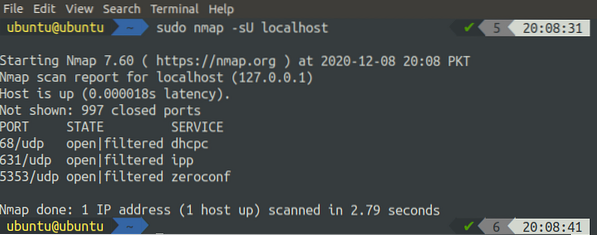

Panašiai ir UDP prievadams galite naudoti „-U“ vėliavą su komanda nmap:

[apsaugotas el. paštas]: ~ $ sudo nmap -sU localhost

Pateikite atidarytų uostų sąrašą naudodami „lsof“

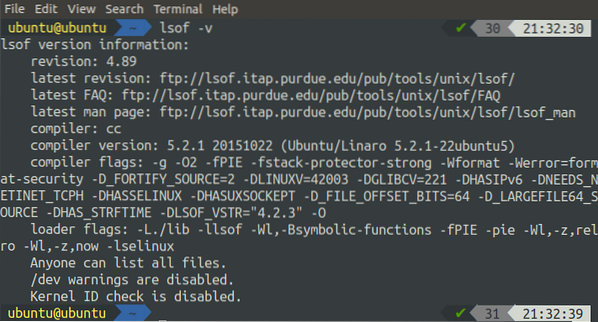

Komanda lsof, taip pat žinoma kaip „atidaryti failus“, naudojama norint gauti informaciją apie atvirus failus, kuriuos naudoja skirtingi procesai UNIX ir LINUX, pvz., Operacinėse sistemose. Daugeliui „Linux“ skyrelių šis įrankis yra iš anksto įdiegtas. Mes galime patikrinti „lsof“ diegimą, tiesiog patikrinę jo versiją:

[apsaugotas el. paštas]: ~ $ lsof -v

Jei ji nerodo versijos, lsof nėra įdiegta pagal numatytuosius nustatymus. Mes vis tiek galime jį įdiegti naudodami šias terminalo komandas:

[apsaugotas el. paštas]: ~ $ sudo apt-get update -y[apsaugotas el. paštas]: ~ $ sudo apt-get install lsof

Mes galime naudoti komandą lsof kartu su skirtingomis parinktimis. Visų galimų parinkčių sąrašas gali būti rodomas naudojant šią komandą terminale:

[apsaugotas el. paštas]: ~ $ man lsofDabar šiame skyriuje mes naudosime „lsof“, kad sistemos prievadai būtų rodomi įvairiais būdais:

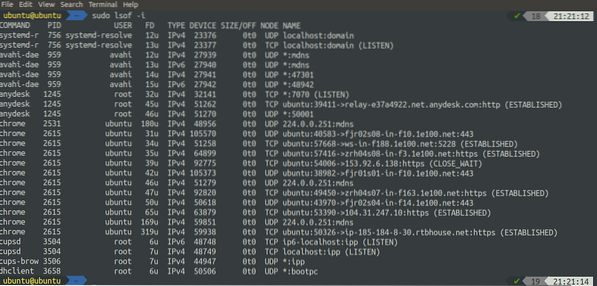

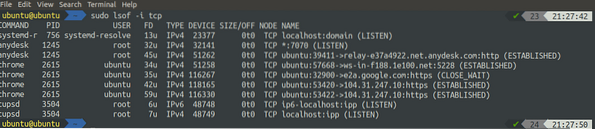

[apsaugotas el. paštas]: ~ $ sudo lsof -i

Pirmiau nurodyta komanda parodė visus atidarytus prievadus. Mes taip pat galime naudoti komandą lsof, kad būtų rodomi visi atviri lizdai:

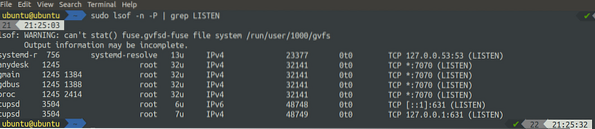

[apsaugotas el. paštas]: ~ $ sudo lsof -n -P | grep KLAUSYKITE

Filtruotus prievadus galime išvardyti pagal protokolą naudodami „lsof“. Paleiskite toliau pateiktą komandą, kad išvardytumėte visus TCP ryšio tipus:

[apsaugotas el. paštas]: ~ $ sudo lsof -i tcp

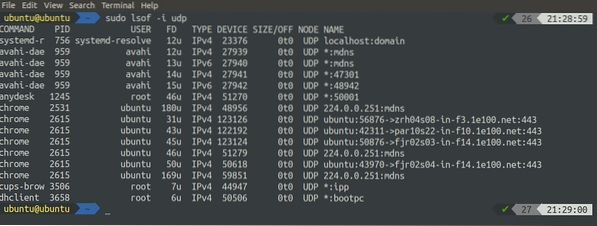

Panašiai galime išvardyti visus UDP ryšio tipus naudodami „lsof“ tokiu būdu:

[apsaugotas el. paštas]: ~ $ sudo lsof -i udp

Išvardykite atidarytas uostus naudodami „netstat“

„Netstat“, dar vadinamas tinklo statistika, yra komandų eilutės programa, naudojama išsamiai informacijai apie tinklus rodyti. Tai rodo tiek gaunamus, tiek išeinančius TCP ryšius, maršruto lenteles, tinklo sąsajas ir kt. Šiame skyriuje mes naudosime netstat, kad išvardytume sistemos atvirus prievadus. „Netstat“ įrankį galima įdiegti vykdant šias komandas:

[apsaugotas el. paštas]: ~ $ sudo apt-get update -y[apsaugotas el. paštas]: ~ $ sudo apt-get install net-tools -y

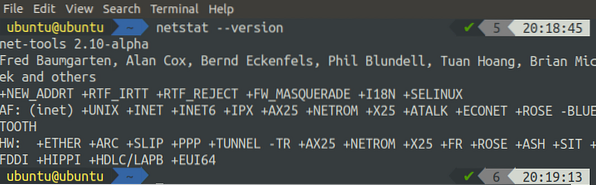

Paleidus pirmiau nurodytas komandas, galite patikrinti diegimą, patikrindami „netstat“ versiją:

[apsaugotas el. paštas]: ~ $ netstat --versija

Jei rodoma „net-tools“ versija, diegimas yra tinkamas, priešingu atveju paleiskite diegimo komandas dar kartą. Norėdami gauti visų galimų naudoti parinkčių apžvalgą kartu su komanda netstat, paleiskite šią komandą:

[apsaugotas el. paštas]: ~ $ man netstatNaudodami „netstat“ komandą „Ubuntu“, galime gauti visų klausymosi prievadų sąrašą, vykdydami šią komandą:

[apsaugotas el. paštas]: ~ $ sudo netstat -l

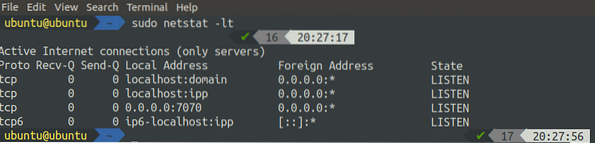

Komanda netstat taip pat gali būti naudojama filtruoti klausantis TCP ir UDP prievadų, tiesiog pridėjus vėliavą kartu su komanda. Norėdami klausytis TCP prievadų:

[apsaugotas el. paštas]: ~ $ sudo netstat -lt

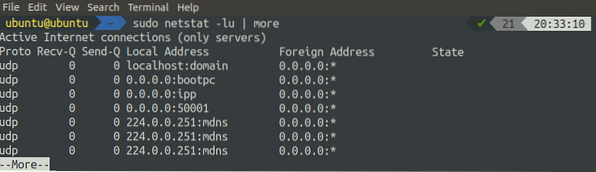

Norėdami klausytis UDP prievadų, naudokite šią komandą:

[apsaugotas el. paštas]: ~ $ sudo netstat -lu

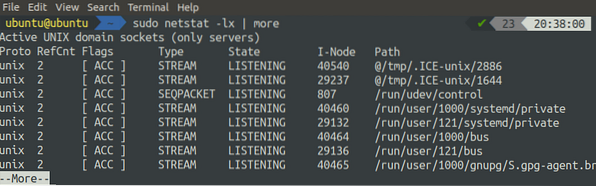

Norėdami gauti visų klausančių UNIX prievadų sąrašą, terminale galite paleisti šią komandą:

[apsaugotas el. paštas]: ~ $ sudo netstat -lx

Pateikite atidarytų uostų sąrašą naudodami ss

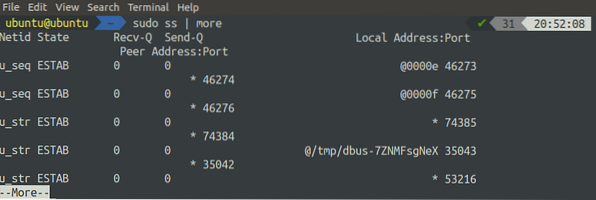

Komanda ss naudojama informacijai apie „Linux“ sistemos lizdus rodyti. Čia pateikiama išsamesnė informacija apie lizdus nei komandoje netstat. Komanda ss yra iš anksto įdiegta daugumai „Linux“ distros, todėl prieš ją naudojant nereikia jos įdiegti. Visų parinkčių, kurias galima naudoti kartu su komanda ss, sąrašą galite gauti paleisdami komandą „man“ su ss:

[apsaugotas el. paštas]: ~ $ man ssNorėdami gauti visų ryšių sąrašą, neatsižvelgiant į jų būseną, naudokite komandą ss be jokios žymos:

[apsaugotas el. paštas]: ~ $ sudo ss

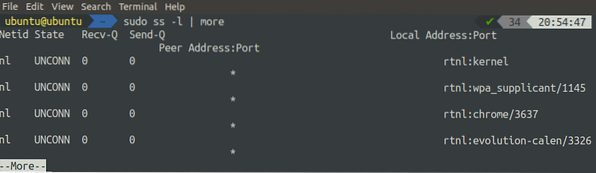

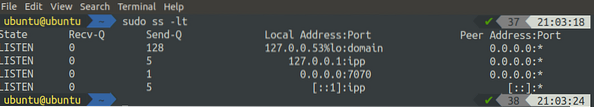

Norėdami gauti visų klausymosi prievadų sąrašą, naudokite komandą ss su „-l“ vėliava. „-L“ vėliava naudojama rodyti tik klausymo prievadus:

[apsaugotas el. paštas]: ~ $ sudo ss -l

Norėdami gauti visus klausomus TCP prievadus, galime naudoti „-t“ ir „-l“ vėliavą kartu su komanda ss:

[apsaugotas el. paštas]: ~ $ sudo ss -lt

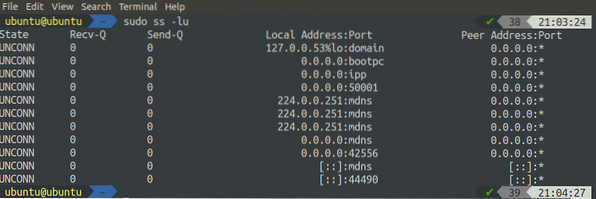

Panašiai galime gauti visų klausančių UDP prievadų sąrašą naudodami komandą ss kartu su „-u“ ir „-l“ vėliavomis:

[apsaugotas el. paštas]: ~ $ sudo ss -lu

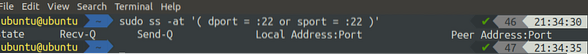

Komanda ss taip pat gali būti naudojama norint gauti visų ryšių su šaltiniu arba paskirties uostais sąrašą. Šiame pavyzdyje gausime visų ryšių su paskirties arba šaltinio 22 prievadu sąrašą:

[apsaugotas el. paštas]: ~ $ sudo ss -at '(dport =: 22 arba sport =: 22)'

Jei prisijungsite prie nuotolinės sistemos naudodami ssh, gausite visų gaunamų ir siunčiamų ryšių sąrašą.

Išvada

Sistemos administratoriams, saugos specialistams ir kitiems su IT susijusiems asmenims svarbu žinoti apie atvirus serverių prievadus. „Linux“ yra daugybė įrankių, naudojamų tinklams diagnozuoti, ir pateikia daug įrankių, kurie gali būti naudingi įvairioms tinklo veikloms. Šioje pamokoje mes naudojome keletą įrankių, tokių kaip „netstat“, „ss“, „lsof“ ir „nmap“, kad patikrintume, ar „Ubuntu“ nėra atvirų prievadų. Peržiūrėję šį straipsnį, galėsite daugeliu būdų lengvai išvardyti visus „Linux“ serverio klausymo prievadus.

Phenquestions

Phenquestions