Išnaudojimo tipai

Metasploit naudojimo būdai:

- Aktyvus

- Pasyvus

Esminis šių dviejų išnaudojimo tipų skirtumas yra tas, kad aktyvusis tipas išnaudoja konkretų tikslą prieš jam baigiantis, o pasyvus tipas laukia, kol prisijungs gaunamasis pagrindinis kompiuteris. Tai padeda žinoti iš anksto, nes skirtumas bus aiškesnis, kai pereisite prie sudėtingesnių kūrinių rašymo.

Mūsų sąranka

Programinė įranga, kurią naudosime šioje pamokoje, apima:

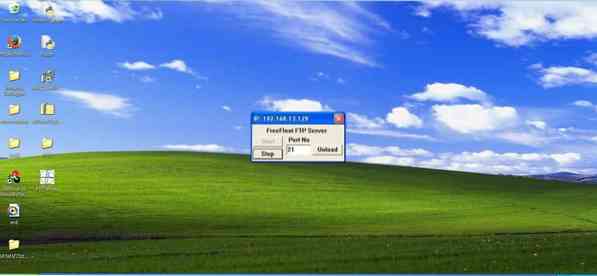

Išnaudojimas: Šiame trumpame vadove naudosime iš anksto egzistuojantį „freefloat“ FTP serverio pažeidžiamumą.

Imuniteto derintuvas: Tai naudojama kuriant išnaudojimo ir atvirkštinės inžinerijos dvejetainius failus. Galite lengvai atvykti naudodamiesi geru derintuvu, kurį galite rasti internete nemokamai.

3 „Windows XP“ pakeitimų paketas įdiegta

„Kali Linux“: Akivaizdu, kad neginčijama pirmaujanti rašiklio testavimo pagalba.

Mona.py: „Python“ pagrindu sukurtas papildinys, kuris padeda derinti imunitetą. Atsisiųskite „Mona“.py ir perkelkite jį į imuniteto derintuvo katalogą (py komandos aplanką).

Procesas

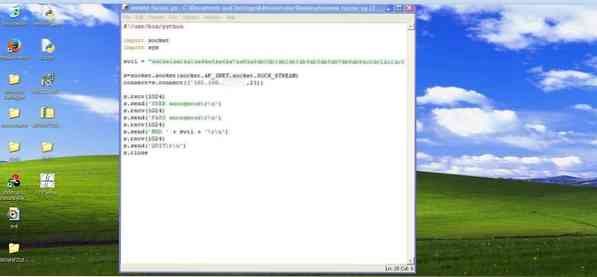

Imituokite Fuzzingą

Atliksime pseudofuzavimą, kuris reiškia sistemos užtvindymą atsitiktiniais duomenimis. Mes sukursime šabloną su 1000 simbolių ir panaudosime jį 21 prievadui užvaldyti, nes tai yra FTP serverio komandų prievadas.

Kai modulis bus vykdomas, suaktyvinkite imuniteto derintuvą ir įsitikinkite, kad EIP buvo perrašyta.

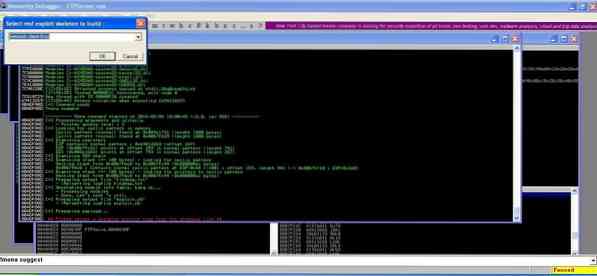

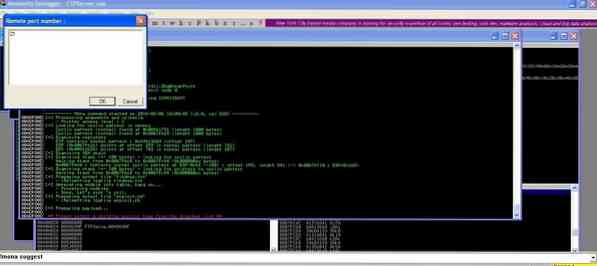

Ugnis Mona

Perrašę EIP galime toliau tęsti imuniteto derintuvą. Įveskite:

>!Mona siūlo

Norėdami tęsti, pasirinkite TCP klientą ir 21 prievadą.

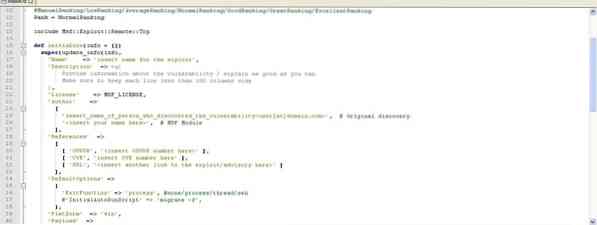

Tinkinkite „Exploit“

Pamatysite rubinu pagrįstą failą, sukurtą kaip rezultatą. Galite jį modifikuoti bet kokiu norimu būdu. Čia mes jį pervadinsime į f.rb.

Paleiskite „Exploit“ Metasploit

Įkelkite failą į „Kali Linux“ ir atkartokite eksploatavimą iš šaknies į „Metasploit“ sistemą:

Matote, kad „Metasploit“ pripažįsta pakeitimus ir yra suderinamas.

Išvada

Tai buvo mini pamoka, kaip parašyti „Metasploit“ išnaudojimą. Aptarsime sudėtingesnius išnaudojimus ir pamatysime, kaip jie parašyti būsimuose straipsniuose.

Phenquestions

Phenquestions