„WireGuard“ yra populiarus atviro kodo ryšio taškas į tašką protokolas, naudojamas saugiam ir greitam virtualaus privataus tinklo tuneliui sukurti. Šis VPN buvo sukurtas naudoti „Linux“ branduolyje. „WireGuard“ yra lengvas VPN, teikiantis vartotojams ypač greitą greitį.

Šiame straipsnyje parodyta, kaip įdiegti ir nustatyti „WireGuard“ savo „CentOS 8“ sistemoje. „WireGuard“ diegimas ir nustatymas yra daug lengvesnis nei jau esami VPN, pvz., „OpenVPN“, ir tai yra pagrindinė priežastis, dėl kurios auga jos populiarumas „Linux“ bendruomenėje.

Apžvalga

Šį straipsnį sudaro du skyriai:

- Pirmame skyriuje įdiegsime ir sukonfigūruosime „CentOS 8“ mašiną, kuri veiks kaip „WireGuard“ VPN serveris.

- Antrame skyriuje įdiegsime ir sukonfigūruosime „CentOS 8“ mašiną, kuri veiks kaip „WireGuard“ VPN klientas.

„WireGuard“ diegimas ir konfigūravimas „CentOS 8“ serveryje

Šiame skyriuje sukursime „CentOS 8“ mašiną, kuri veiks kaip serveris, įdiegdami „WireGuard“.

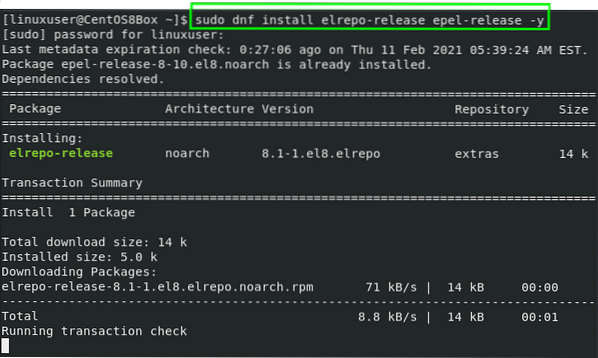

1 veiksmas: pridėkite EPEL ir „Elrepo“ saugyklas

Norėdami pradėti diegti „WireGuard“ „CentOS 8“, pirmiausia pridėkite EPEL ir „Elrepo“ saugyklas, kad įdiegtumėte branduolio modulius ir „WireGuard“ įrankius.

$ sudo dnf įdiekite epel-release elrepo-release -y

Įdiegę reikalingas saugyklas, įdiekite branduolio modulius ir „WireGuard“ įrankius.

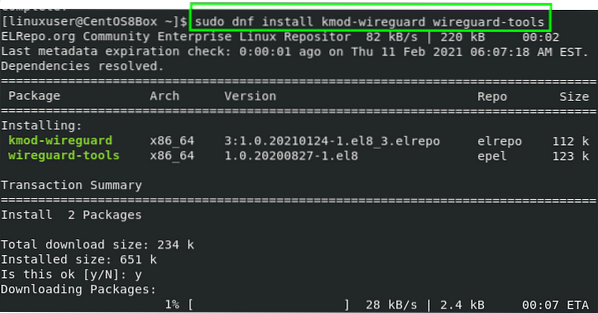

2 žingsnis: įdiekite branduolio modulius ir „WireGuard“ įrankius

Branduolio modulius ir „WireGuard“ įrankius galima greitai įdiegti iš EPEL ir „Elrepo“ saugyklų, išduodant šią komandą:

$ sudo dnf įdiekite kmod-wireguard wireguard-tools

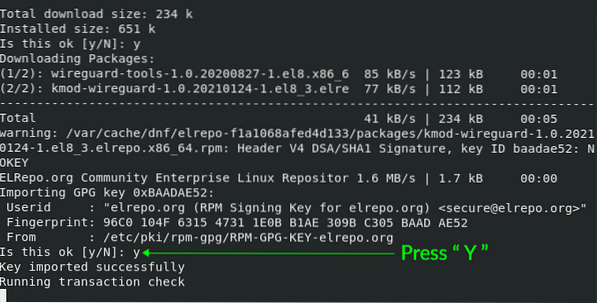

Kai būsite paraginti leisti importuoti ir pridėti GPG raktus į „CentOS 8“ sistemą, leiskite atlikti šį veiksmą įvesdami „Y“ ir paspausdami „Enter“.“

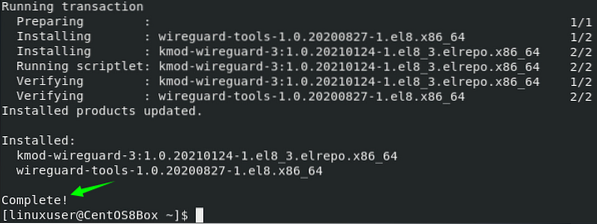

Sėkmingai įdiegę „WireGuard“ įrankius, dabar atliksime keletą konfigūracijų.

3 žingsnis: sukurkite viešuosius ir asmeninius raktus

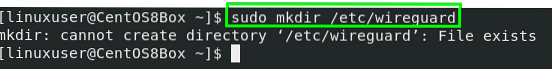

Pirmiausia sukursime naują katalogą „/ etc / wireguard“, kad galėtume sukonfigūruoti VPN serverį kataloge. Norėdami sukurti naują „/ etc / wireguard“ katalogą „CentOS 8“ sistemoje, išleiskite šią komandą.

sudo mkdir / etc / wireguard

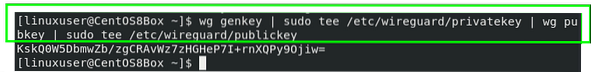

Sukūrę katalogą, sukurkite viešuosius ir asmeninius raktus naudodami komandų eilutės „wg“ ir „tee“ įrankius. Komanda asmeniniams ir viešiesiems raktams sukurti yra tokia.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Sugeneruotas raktas bus atspausdintas vykdant aukščiau nurodytą komandą.

4 žingsnis: tunelio įrenginio konfigūravimas VPN srautui nukreipti

Norėdami nustatyti įrenginį, sukurkite konfigūracijos failą kataloge „/ etc / wireguard“ ir atidarykite failą naudodami „nano“ redaktorių.

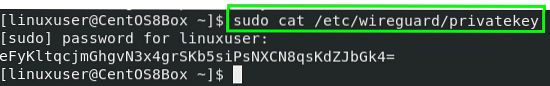

Prieš kurdami konfigūracijos failą, gaukite privatųjį raktą naudodami šią komandą.

$ sudo cat / etc / wireguard / privatekey

Kur nors išsaugokite privatų raktą; šio rakto prireiks vėliau konfigūracijos faile.

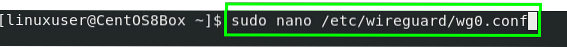

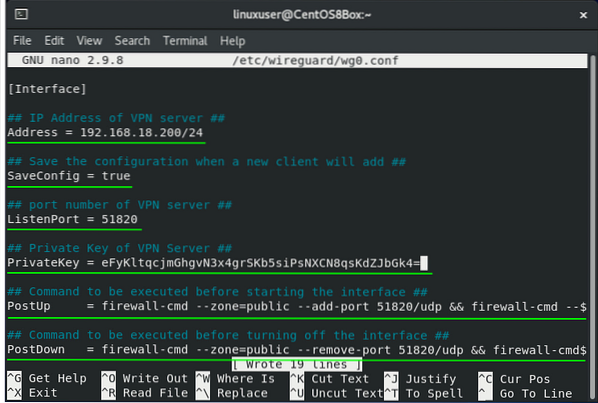

Dabar sukurkite „wg0.conf “byla.

$ sudo nano / etc / wireguard / wg0.konf

Pridėkite toliau pateiktą turinį prie „/ etc / wireguard / wg0.conf “byla.

[Sąsaja]## VPN serverio IP adresas ##

Adresas = 192.168.18.200/24

## Išsaugokite konfigūraciją, kai naujas klientas pridės ##

SaveConfig = true

## VPN serverio prievado numeris ##

„ListenPort“ = 51820

## VPN serverio privatus raktas ##

„PrivateKey“ = SERVER_PRIVATE_KEY

## Komanda, kurią reikia atlikti prieš paleidžiant sąsają ##

PostUp = firewall-cmd --zone = public --add-port 51820 / udp && firewall-cmd --zone = public --add-maskaradas

## Komanda, kurią reikia atlikti prieš išjungiant sąsają ##

PostDown = ugniasienė-cmd - pašalinti-prievadą 51820 / udp --zone = public && firewall-cmd - pašalinti-maskaradas --zone = public

Šiame konfigūracijos faile yra šie pagrindiniai terminai:

- Adresas - asmeninis sąsajos IP adresas (wg0).

- „SaveConfig“ = true - išsaugo sąsajos būseną iš naujo paleidus arba išjungus serverį.

- „ListenPort“ - uostas, kuriame klausosi „WireGuard“ demonas.

- „PrivateKey“ - raktą, kurį ką tik sugeneravome.

- Iškabinti - ši komanda bus vykdoma prieš suaktyvinant sąsają

- „PostDown“ - ši komanda bus vykdoma prieš išjungiant sąsają.

Dabar, kai gerai suprantate konfigūracijos failą, galite išsaugoti failą ir išeiti naudodami sparčiuosius klavišus (CTRL + S) ir (CTRL + X).

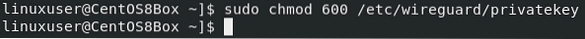

5 žingsnis: Nustatykite konfigūracijos privilegijas ir „privatekey“ failą

Dabar mes padarysime VPN serverį šiek tiek saugesnį. Pagrindinis vartotojas neturėtų turėti privilegijų skaityti konfigūracijos failą ir „privatekey“ failą. Norėdami suteikti prieigą prie šių failų, pakeisime šių dviejų failų režimą į 600. Komanda leidimams nustatyti pateikiama žemiau.

$ sudo chmod 600 / etc / wireguard / privatekey

Baigę leidimus, suaktyvinsime sąsają (wg0) naudodami komandų eilutės wg-quick įrankį.

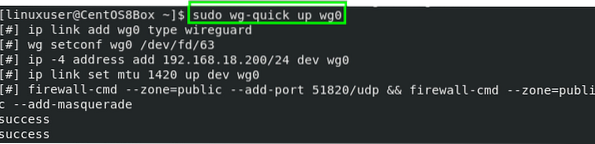

6 žingsnis: paleiskite sąsają

Norėdami suaktyvinti sąsają, išleiskite toliau pateiktą komandą:

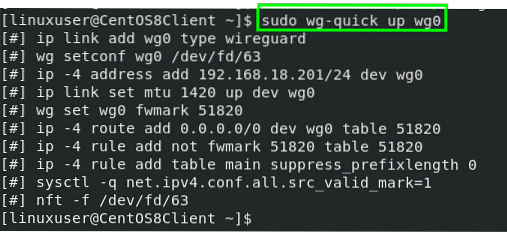

$ sudo wg-up up wg0

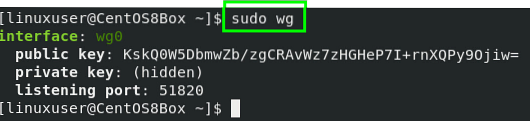

Jei gavote išvestį, parodytą aukščiau esančiame paveikslėlyje, sėkmingai pradėjote sąsają. Dabar patikrinsime sąsajos būseną.

$ sudo wg

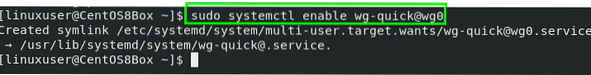

Įgalinkite sąsają, kad automatiškai paleistumėte sąsają paleidus „CentOS 8“ serverį.

$ sudo systemctl įgalinti wg-quick @ wg0

Šiame etape serverio sąranka buvo baigta. Dabar, jei norite nustatyti šį VPN serverį NAT, turėsite įgalinti IPv4 persiuntimą.

7 veiksmas: įgalinkite „IPv4“ persiuntimą

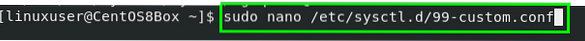

Norėdami įgalinti IPv4 persiuntimą NAT, sukurkite „99-custom.conf “failas, esantis„ / etc / sysctl.d “katalogas naudodamas nano redaktorių.

$ sudo nano / etc / sysctl.d / 99-custom.konf

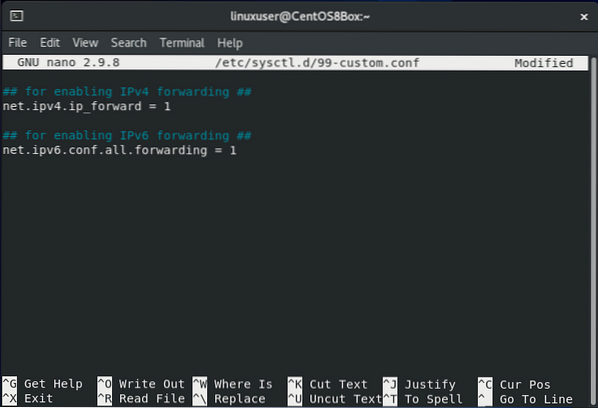

Pridėkite šį turinį prie „/ etc / sysctl.d / 99-custom.konf “

## įgalinti IPv4 persiuntimą ##neto.„ipv4“.„ip_forward“ = 1

Norėdami įgalinti IPv6 persiuntimą, pridėkite šį turinį prie „/ etc / sysctl.d / 99-custom.conf “failą.

## įgalinti IPv6 persiuntimą ##neto.„ipv6“.konf.visi.persiuntimas = 1

Įgalinę „IPv4“ persiuntimą, išsaugokite failą ir išeikite naudodami sparčiuosius klavišus (CTRL + S) ir (CTRL + X).

Dabar pereikime prie „WireGuard Client“ įrenginio nustatymo.

„WireGuard“ VPN diegimas ir konfigūravimas „CentOS 8 Client“

Šiame skyriuje sukursime „CentOS 8“ mašiną, kuri veiks kaip klientas. „WireGuard VPN“ kliento diegimo ir konfigūravimo procesas bus beveik toks pats, kaip ir „WireGuard VPN“ serveryje.

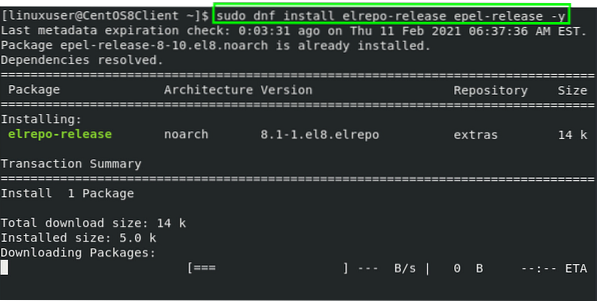

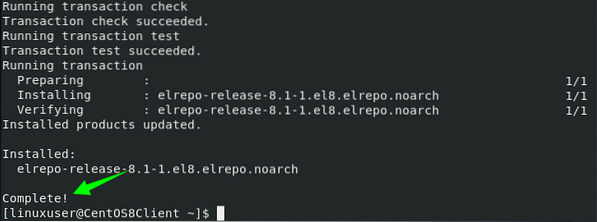

1 veiksmas: pridėkite EPEL ir „Elrepo“ saugyklas

Pirmiausia pridėsime EPEL ir Elrepo saugyklas, kad įdiegtume branduolio modulius ir „WireGuard“ įrankius:

$ sudo dnf įdiekite epel-release elrepo-release -y

Dabar, įdiegę reikalingas saugyklas, įdiegsime branduolio modulius ir „WireGuard“ įrankius.

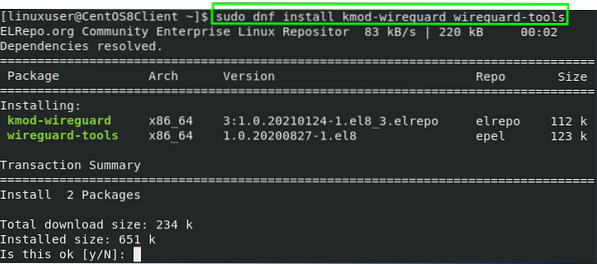

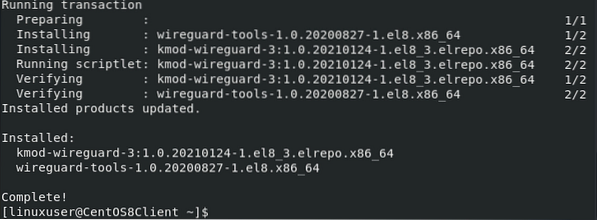

2 žingsnis: įdiekite branduolio modulius ir „WireGuard“ įrankius

Branduolio modulius ir „WireGuard“ įrankius dabar galima įdiegti iš EPEL ir „Elrepo“ saugyklų, išduodant šią komandą.

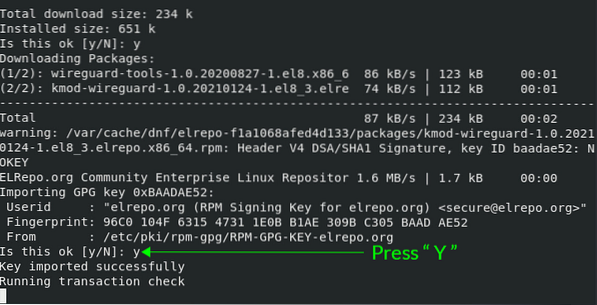

$ sudo dnf įdiekite kmod-wireguard wireguard-tools

Kai jūsų paprašys leidimo importuoti ir pridėti GPG raktus į „CentOS 8“ sistemą, leiskite atlikti pakeitimus įvesdami „Y“ ir paspausdami „Enter“.“

Sėkmingai įdiegus „WireGuard“ įrankius, reikia sukonfigūruoti ir „CentOS 8 Client“ mašiną.

3 žingsnis: sukurkite viešuosius ir asmeninius raktus

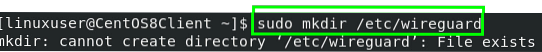

Atlikdami šį veiksmą, kliento mašinoje sukursime naują katalogą „/ etc / wireguard“. Norėdami sukurti naują katalogą „/ etc / wireguard“ savo „CentOS 8“ sistemoje, įveskite šią komandą.

sudo mkdir / etc / wireguard

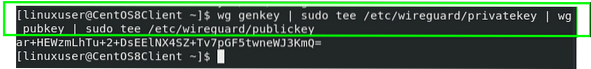

Sukūrę katalogą, sukurkite viešuosius ir asmeninius raktus naudodami komandų eilutės „wg“ ir „tee“ įrankius. Komanda asmeniniams ir viešiesiems raktams sukurti pateikiama žemiau.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Sugeneruoti raktai dabar bus atspausdinti.

4 žingsnis: VPN srauto nukreipimo konfigūracija

Šiame žingsnyje sukursime konfigūracijos failą kataloge '/ etc / wireguard' ir atidarysime jį naudodami nano redaktorių.

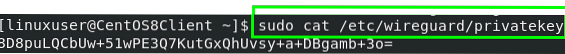

Prieš kurdami konfigūracijos failą, gaukite privatųjį raktą naudodami šią komandą.

$ sudo cat / etc / wireguard / privatekey

Kur nors išsaugokite privatų raktą; jums to prireiks vėliau konfigūracijos faile.

Dabar sukurkite „wg0.conf “byla.

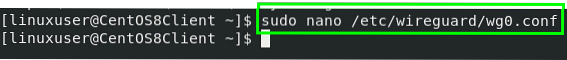

$ sudo nano / etc / wireguard / wg0.konf

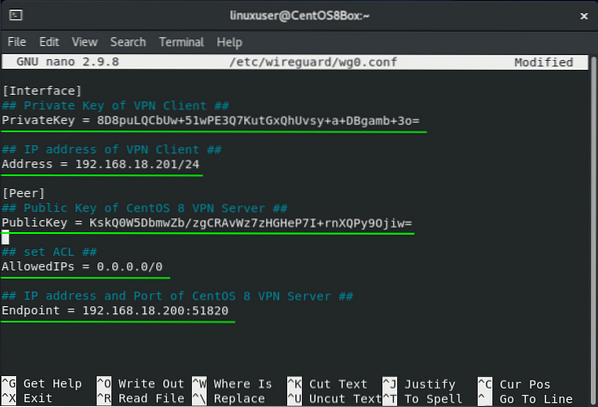

Pridėkite toliau pateiktą turinį prie „/ etc / wireguard / wg0.conf “byla

[Sąsaja]## VPN kliento privatus raktas ##

„PrivateKey“ = 8D8puLQCbUw + 51wPE3Q7KutGxQhUvsy + a + DBgamb + 3o =

## VPN kliento IP adresas ##

Adresas = 192.168.18.201/24

[Bendraamžis]

## „CentOS 8“ VPN serverio viešasis raktas ##

PublicKey = VWndJ4oB7ZJwC / 7UOm ++ OLDrbAxMPsR2yd0cl3sEkUI =

## nustatyti ACL ##

LeidžiamaIP = 0.0.0.0/0

## IP adresas ir „CentOS 8 VPN Server“ prievadas ##

Galutinis taškas = 192.168.18.200: 51820

Konfigūracijos faile yra šie pagrindiniai terminai:

- „PrivateKey“ - raktas, sugeneruotas kliento mašinoje.

- Adresas - sąsajos IP adresas (wg0).

- „PublicKey“ - viešąjį VPN serverio mašinos raktą, prie kurio norime prisijungti.

- LeidžiamaIP - visi leidžiami IP adresai srauto srautui naudojant VPN.

- Galutinis taškas - pateiksime „CentOS 8“ serverio mašinos, prie kurios norime prisijungti, IP adresą ir prievado numerį.

Dabar sukonfigūravome ir kliento mašiną. Išsaugokite failą ir išeikite naudodami sparčiuosius klavišus (CTRL + S) ir (CTRL + X).

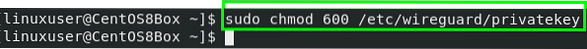

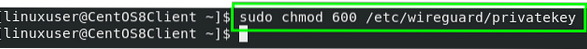

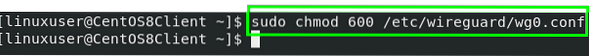

5 žingsnis: Nustatykite konfigūracijos privilegijas ir „privatekey“ failą

Dabar pakeisime režimą ir nustatysime 600 konfigūracijos failo ir „privatekey“ failo privilegijas. Norėdami nustatyti teises, įveskite šią komandą.

$ sudo chmod 600 / etc / wireguard / privatekey

Baigę leidimus, sąsają (wg0) galime suaktyvinti naudodami komandų eilutės įrankį „wg-quick“.

6 žingsnis: paleiskite sąsają

Norėdami suaktyvinti sąsają, išleiskite toliau pateiktą komandą:

$ sudo wg - greitai pakelkite wg0

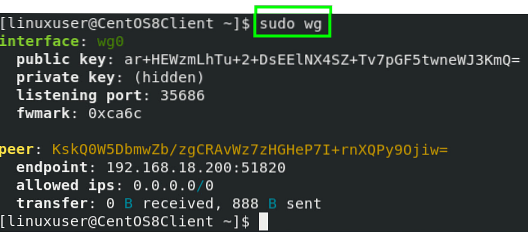

Dabar sėkmingai pradėjome sąsają. Tada patikrinsime sąsajos būseną.

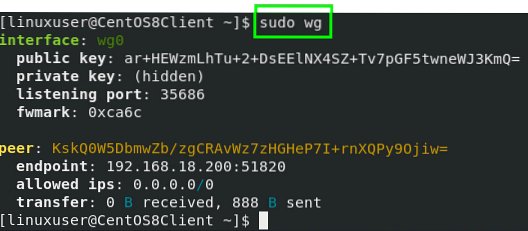

$ sudo wg

Įgalinkite sąsają, kad automatiškai paleistumėte sąsają paleidus „CentOS 8“ serverį.

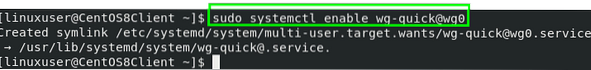

$ sudo systemctl įjungti wg-quick @ wg0

Šiame etape taip pat nustatomas klientas.

7 veiksmas: pridėkite kliento IP adresą ir viešąjį raktą prie „CentOS 8 Server“

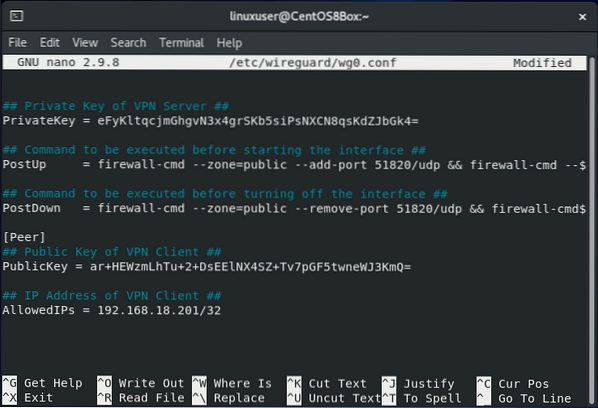

Paskutinis žingsnis - pridėti VPN kliento mašinos IP adresą ir viešąjį raktą prie „CentOS 8 WireGuard“ VPN serverio konfigūracijos failo.

Grįžkite į serverio mašiną ir pridėkite šį turinį prie „/ etc / wireguard / wg0.conf “byla.

[Bendraamžis]## VPN kliento viešasis raktas ##

PublicKey = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA =

## VPN kliento IP adresas ##

Leidžiama IP = 192.168.10.2/32

Atnaujinę VPN serverio konfigūracijos failą, išsaugokite failą ir išeikite naudodami sparčiuosius klavišus (CTRL + S) ir (CTRL + X).

Tunelis jau sukurtas ir visas srautas bus einamas per „CentOS 8 WireGuard“ VPN serverį.

8 veiksmas: patikrinkite tunelio ryšį

Norėdami patikrinti, ar „CentOS 8 WireGuard“ VPN serveris buvo tinkamai įdiegtas ir sukonfigūruotas, išleiskite toliau pateiktą komandą, kad patikrintumėte, ar srautas teka per sukonfigūruotą „WireGuard“ VPN serverį.

$ sudo wg

Ir viskas! Jūs sėkmingai sukonfigūravote ir sukūrėte „WireGuard“ VPN serverį.

Išvada

Šis straipsnis parodė, kaip įdiegti ir konfigūruoti „WireGuard“ VPN „CentOS 8“ kompiuteryje ir nustatyti sistemą kaip VPN serverį. Mes taip pat parodėme, kaip nustatyti „CentOS 8 WireGuard“ VPN klientą ir sukonfigūruoti klientą nukreipti srautą per „WireGuard“ VPN serverį.

Phenquestions

Phenquestions