REMnux

Vadinamas kenkėjiškos kompiuterio programos išardymas, siekiant ištirti jos elgesį ir suprasti, ką ji iš tikrųjų veikia Kenkėjiškų programų atvirkštinė inžinerija. Norint nustatyti, ar vykdomajame faile yra kenkėjiškų programų, ar tai tik paprastas vykdomasis failas, ar sužinoti, ką vykdomasis failas iš tikrųjų veikia ir kokį poveikį jis daro sistemai, yra specialus „Linux“ paskirstymas, vadinamas REMnux. „REMnux“ yra lengvas, „Ubuntu“ pagrįstas platintojas, aprūpintas visais įrankiais ir scenarijais, reikalingais atlikti išsamią kenkėjiškos programos analizę tam tikrame faile ar programinės įrangos vykdomajame faile. REMnux yra aprūpintas nemokamais ir atviro kodo įrankiais, kurie gali būti naudojami tiriant visų tipų failus, įskaitant vykdomuosius. Kai kurie įrankiai REMnux gali būti naudojamas net tiriant neaiškų ar apgaulingą „JavaScript“ kodą ir „Flash“ programas.

Montavimas

REMnux gali būti paleistas bet kuriame „Linux“ pagrindu veikiančiame paskirstyme arba virtualioje dėžutėje, kurioje pagrindinė operacinė sistema yra „Linux“. Pirmasis žingsnis yra atsisiųsti REMnux platinimą iš savo oficialios svetainės, kurį galima padaryti įvedus šią komandą:

[apsaugotas el. paštu]: ~ $ wget https: // REMnux.org / remnux-cliBūtinai patikrinkite, ar tai yra tas pats failas, kurio norėjote, palygindami SHA1 parašą. SHA1 parašą galima sukurti naudojant šią komandą:

[apsaugotas el. pašto adresas]: ~ $ sha256sum remnux-cliTada perkelkite jį į kitą katalogą, pavadintą „Remnux“ ir suteikti jai vykdomuosius leidimus naudojant „Chmod + x.“ Dabar paleiskite šią komandą, kad pradėtumėte diegimo procesą:

[apsaugotas el. paštas]: ~ $ mkdir remnux[apsaugotas el. pašto adresas]: ~ $ cd remsux

[apsaugotas el. paštas]: ~ $ mv ... / remux-cli ./

[apsaugotas el. paštas]: ~ $ chmod + x remnux-cli

// Įdiekite „Remnux“

[apsaugotas el. pašto adresas]: ~ $ sudo install remnux

Iš naujo paleiskite sistemą ir galėsite naudoti naujai įdiegtą REMnux distro, kuriame yra visi įrankiai, skirti atvirkštinei inžinerijos procedūrai.

Kitas naudingas dalykas REMnux yra tai, kad galite naudoti populiarių vaizdų doko vaizdus REMnux įrankiai konkrečiai užduočiai atlikti, o ne įdiegti visą paskirstymą. Pavyzdžiui, RetDec įrankis naudojamas išardyti mašinos kodą ir jis įvedamas įvairiais failų formatais, pavyzdžiui, 32 bitų / 62 bitų exe failais, elf failais ir kt. Rekall yra dar vienas puikus įrankis, kuriame yra doko vaizdas, kurį galima naudoti kai kurioms naudingoms užduotims atlikti, pvz., atminties duomenims išgauti ir svarbiems duomenims gauti. Norėdami ištirti neaiškią „JavaScript“, įrankis vadinamas JSdetox taip pat gali būti naudojamas. Šių įrankių „Docker“ vaizdai yra REMnux saugykla „Docker Hub“.

Kenkėjiškų programų analizė

-

Entropija

Tikrinamas duomenų srauto nenuspėjamumas Entropija. Nuoseklus duomenų baitų srautas, pavyzdžiui, visi nuliai arba visi, turi 0 Entropijos. Kita vertus, jei duomenys yra užšifruoti arba susideda iš alternatyvių bitų, jie turės didesnę entropijos vertę. Gerai užšifruotas duomenų paketas turi didesnę entropijos vertę nei įprastas duomenų paketas, nes šifruotų paketų bitų vertės yra nenuspėjamos ir keičiasi greičiau. Entropijos minimali vertė yra 0, o didžiausia - 8. Pagrindinis „Entropy“ naudojimas kenkėjiškų programų analizėje yra rasti kenkėjiškų programų vykdomuosiuose failuose. Jei vykdomajame faile yra kenkėjiškų kenkėjiškų programų, dažniausiai ji yra visiškai užšifruota, kad „AntiVirus“ negalėtų ištirti jos turinio. Tokio tipo failo entropijos lygis yra labai aukštas, palyginti su įprasta byla, kuri tyrėjui siunčia signalą apie kažką įtartino failo turinyje. Didelė entropijos reikšmė reiškia didelį duomenų srauto šifravimą, o tai akivaizdžiai rodo, kad kažkas netikro.

-

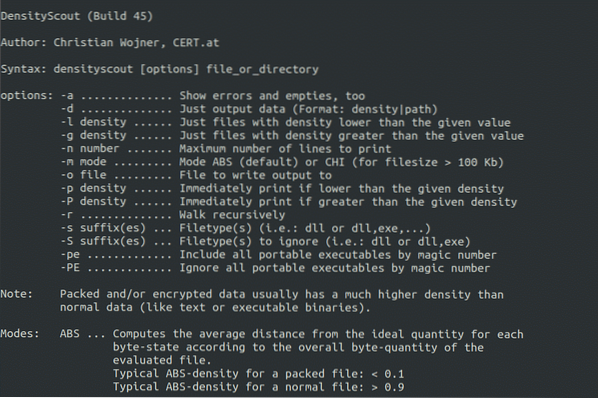

Tankumo skautas

Šis naudingas įrankis sukurtas vienam tikslui: sistemoje rasti kenkėjiškų programų. Dažniausiai užpuolikai kenkėjišką programą apgaubia šifruotais duomenimis (arba užkoduoja / šifruoja), kad antivirusinė programinė įranga jų neaptiktų. „Density Scout“ nuskaito nurodytą failų sistemos kelią ir išspausdina kiekvieno failo entropijos reikšmes kiekviename kelyje (pradedant nuo didžiausio iki mažiausio). Didelė vertė sukels įtarimą tyrėjui ir jis toliau tirs bylą. Šis įrankis galimas „Linux“, „Windows“ ir „Mac“ operacinėms sistemoms. „Density Scout“ taip pat yra pagalbos meniu, kuriame pateikiamos įvairios jo teikiamos parinktys su tokia sintakse:

ubuntu @ ubuntu: ~ densityscout - h

-

ByteHist

„ByteHist“ yra labai naudinga priemonė generuojant grafiką ar histogramą pagal skirtingų failų duomenų šifravimo (entropijos) lygį. Tai dar labiau palengvina tyrėjo darbą, nes šis įrankis netgi paleidžia vykdomojo failo poskyrių histogramas. Tai reiškia, kad dabar tyrėjas gali lengvai sutelkti dėmesį į tą vietą, kur kyla įtarimas, tiesiog pažvelgęs į histogramą. Įprastos išvaizdos failo histograma visiškai skirtųsi nuo kenkėjiškos.

Anomalijų nustatymas

Kenkėjiškos programos gali būti paprastai supakuotos naudojant įvairias komunalines paslaugas, pvz UPX. Šios komunalinės paslaugos modifikuoja vykdomųjų failų antraštes. Kai kas nors bando atidaryti šiuos failus naudodamas derintuvą, modifikuotos antraštės sugadina derintuvą, kad tyrėjai negalėtų į tai žiūrėti. Šiems atvejams, Anomalijos nustatymas naudojami įrankiai.

-

PE (nešiojamieji vykdomieji failai) skaitytuvas

„PE Scanner“ yra naudingas „Python“ scenarijus, naudojamas aptikti įtartinus TLS įrašus, netinkamas laiko žymes, sekcijas su įtartinais entropijos lygiais, skyrius su nulinio ilgio neapdorotais dydžiais ir kenkėjiškas programas, supakuotas į exe failus, be kitų funkcijų.

-

„Exe Scan“

Kitas puikus įrankis nuskaityti exe ar dll failus dėl keisto elgesio yra EXE nuskaitymas. Šis įrankis patikrina vykdomųjų failų antraštės lauką, ar nėra įtartinų entropijos lygių, skyrių su nulio ilgio neapdorotais dydžiais, kontrolinės sumos skirtumus ir visus kitus netaisyklingus failų veiksmus. „EXE Scan“ turi puikių funkcijų, sukuria išsamią ataskaitą ir automatizuoja užduotis, o tai sutaupo daug laiko.

Neaiškios stygos

Užpuolikai gali naudoti a poslinkis būdas kenkėjiškų vykdomųjų failų eilutėms aptemdyti. Yra tam tikri kodavimo tipai, kurie gali būti naudojami apšmeižti. Pavyzdžiui, PŪTI kodavimas naudojamas visų simbolių (mažesnių ir didžiųjų abėcėlių) pasukimui tam tikru pozicijų skaičiumi. XOR kodavimas naudoja slaptą raktą arba slaptafrazę (pastovią) failui koduoti arba XOR. ROL koduoja failo baitus, pasukdami juos po tam tikro bitų skaičiaus. Yra daugybė įrankių, leidžiančių išgauti šias suglumintas eilutes iš pateikto failo.

-

XORpaieškos

XORsearch naudojamas ieškant turinio faile, kuris yra užkoduotas naudojant ROT, XOR ir ROL algoritmai. Tai sugriežtins visas vieno baito pagrindines vertes. Ilgesnėms reikšmėms šis įrankis užtruks daug laiko, todėl turite nurodyti ieškomą eilutę. Kai kurios naudingos eilutės, dažniausiai randamos kenkėjiškose programose, yra „http“(Dažniausiai URL slepiami kenkėjiškų programų kode), „Ši programa“ (daugeliu atvejų failo antraštė modifikuojama užrašant „Šios programos negalima paleisti DOS“). Suradę raktą, naudodamiesi juo galite iššifruoti visus baitus. „XORsearch“ sintaksė yra tokia:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexoras

Suradę raktus naudodami tokias programas kaip „xor“ paieška, „xor“ eilutės ir kt., galima naudoti puikų įrankį, vadinamą brutexoras bruteforce bet kokį failą eilutėms nenurodant nurodytos eilutės. Naudojant -f parinktį, galima pasirinkti visą failą. Pirmiausia failą galima priversti grubiai, o ištrauktos eilutės nukopijuojamos į kitą failą. Tada, peržiūrėjus ištrauktas eilutes, galima rasti raktą, o dabar, naudojant šį raktą, galima išgauti visas eilutes, užkoduotas naudojant tą raktą.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Artefaktų ir vertingų duomenų išskyrimas (ištrintas)

Analizuoti disko atvaizdus ir kietuosius diskus ir išgauti iš jų artefaktus bei vertingus duomenis naudojant įvairius įrankius, pvz Skalpelis, Pirmiausia, ir pan., pirmiausia reikia sukurti jų po truputį vaizdą, kad nebūtų prarasti duomenys. Norėdami sukurti šias vaizdų kopijas, yra įvairių įrankių.

-

dd

dd naudojamas teismo diske padaryti garso diską. Šis įrankis taip pat suteikia vientisumo patikrą, leidžiant palyginti vaizdo maišos su originaliu diskų įrenginiu. Dd įrankį galima naudoti taip:

ubuntu @ ubuntu: ~ dd jei =if = šaltinio diskas (pvz., / dev / sda)

iš = paskirties vieta

bs = Bloko dydis (baitų skaičius, kurį reikia kopijuoti vienu metu)

-

dcfldd

„dcfldd“ yra dar viena priemonė, naudojama disko atvaizdavimui. Šis įrankis yra tarsi atnaujinta „dd“ programos versija. Tai suteikia daugiau galimybių nei dd, pavyzdžiui, maišos vaizdavimo metu. Galite ištirti dcfldd parinktis naudodami šią komandą:

ubuntu @ ubuntu: ~ dcfldd -hNaudojimas: dcfldd [PASIRINKIMAS]…

bs = Baitai jėga ibs = Baitai ir obs = Baitai

conv = KEYWORDS konvertuoti failą pagal kableliais atskirtų raktinių žodžių sąrašą

count = BLOCKS kopijuoja tik BLOCKS įvesties blokus

ibs = Baitai vienu metu skaito baitus

if = FILE skaitoma iš FILE vietoj stdin

obs = Baitai rašo Baitus baitus vienu metu

iš = FILE rašykite FILE vietoj stdout

PASTABA: iš = FILE gali būti naudojamas kelis kartus rašant

išvesties į kelis failus vienu metu

iš: = COMMAND exec ir rašo išvestį, kad apdorotų COMMAND

praleisti = BLOKAI praleisti BLOKUS ibs dydžio blokus įvesties pradžioje

modelis = HEX kaip nurodytą įveskite nurodytą dvejetainį šabloną

textpattern = TEXT kaip įvestį naudokite pasikartojantį TEXT

errlog = FILE siųsti klaidos pranešimus į FILE, taip pat į stderr

hash = PAVADINIMAS arba md5, sha1, sha256, sha384 arba sha512

numatytasis algoritmas yra md5. Norėdami pasirinkti kelis

algoritmai, skirti vykdyti vienu metu, įveda pavadinimus

kableliais atskirtame sąraše

hashlog = FILE siųsti MD5 maišos išvestį į FILE vietoj stderr

jei naudojate kelis maišos algoritmus

gali nusiųsti kiekvieną į atskirą failą naudodami

pvz., konvencija ALGORITHMlog = FILE

md5log = FILE1, sha1log = FILE2 ir kt.

hashlog: = COMMAND exec ir rašo hashlog, kad apdorotų COMMAND

ALGORITHMlog: = COMMAND taip pat veikia taip pat

hashconv = [prieš | po] atlikti maišymą prieš arba po konversijų

maišos formatas = FORMATAS rodo kiekvieną maišos langą pagal FORMAT

maišos formato mini kalba aprašyta toliau

totalhash format = FORMAT rodyti bendrą maišos vertę pagal FORMAT

status = [įjungta | išjungta] rodyti nuolatinį būsenos pranešimą stderr

numatytoji būsena yra „įjungta“

statusinterval = N atnaujinti būsenos pranešimą kas N bloką

numatytoji vertė yra 256

vf = FILE patikrinkite, ar FILE atitinka nurodytą įvestį

verifylog = FILE siųsti tikrinimo rezultatus į FILE, o ne į stderr

verifylog: = COMMAND exec ir parašykite patikrinimo rezultatus, kad apdorotumėte COMMAND

--padėti parodyti šią pagalbą ir išeiti

--versija išvesties versija informacija ir išeiti

-

Pirmiausia

Svarbiausia naudojama iškirpti duomenis iš vaizdo failo naudojant metodą, vadinamą failų drožyba. Pagrindinis failų drožybos akcentas yra duomenų drožyba naudojant antraštes ir poraštes. Jo konfigūracijos faile yra kelios antraštės, kurias vartotojas gali redaguoti. Svarbiausia ištraukia antraštes ir palygina jas su konfigūracijos faile esančiomis. Jei jis sutampa, jis bus rodomas.

-

Skalpelis

„Scalpel“ yra dar viena priemonė, naudojama duomenims gauti ir duomenims išgauti, ir yra palyginti greitesnė nei „Foremost“. Skalpelis pažvelgia į užblokuotą duomenų saugojimo zoną ir pradeda atkurti ištrintus failus. Prieš naudojant šį įrankį, failų tipų eilutė turi būti nekomentuojama pašalinant # nuo norimos linijos. Skalpelis yra prieinamas tiek „Windows“, tiek „Linux“ operacinėms sistemoms ir yra laikomas labai naudingu atliekant teismo tyrimus.

-

Tūrinis ekstraktorius

Masinis ekstraktorius naudojamas funkcijoms išgauti, pvz., El. Pašto adresams, kreditinių kortelių numeriams, URL ir kt. Šiame įrankyje yra daugybė funkcijų, kurios suteikia nepaprastai greitą užduotis. Iš dalies sugadintų failų dekompresavimui naudojamas „Bulk Extractor“. Jis gali nuskaityti failus, tokius kaip JPG, PDF, Word dokumentai ir kt. Kita šio įrankio ypatybė yra ta, kad sukuriamos atkurtų failų tipų histogramos ir grafikai, todėl tyrėjams daug lengviau žiūrėti į norimas vietas ar dokumentus.

Analizuojami PDF failai

Visiškai užtaisytos kompiuterinės sistemos ir naujausios antivirusinės programos nebūtinai reiškia, kad sistema yra saugi. Kenkėjiškas kodas gali patekti į sistemą iš bet kur, įskaitant PDF failus, kenkėjiškus dokumentus ir kt. PDF failą paprastai sudaro antraštė, objektai, kryžminių nuorodų lentelė (norint rasti straipsnius) ir anonsas. „/ OpenAction“ ir „/ AA“ (papildomas veiksmas) užtikrina, kad turinys ar veikla veikia natūraliai. „/ Vardai“, „/„ AcroForm ““ ir „/ Veiksmas“ taip pat gali nurodyti ir išsiųsti turinį ar veiklą. „/ JavaScript“ nurodo paleisti „JavaScript“. "/Eiti į*" pakeičia rodinį į iš anksto nustatytą tikslą PDF viduje arba kitame PDF įraše. „/ Paleisti“ išsiunčia programą arba atidaro archyvą. „/ URI“ išteklius gauna pagal savo URL. „/ SubmitForm“ ir „/ GoToR“ gali siųsti informaciją į URL. „/„ RichMedia “ galima naudoti norint įdiegti „Flash“ PDF formatu. „/ ObjStm“ gali uždengti objektus objekto sraute. Žinokite, kad, pavyzdžiui, yra painiavos su šešiakampiais kodais, „/ JavaScript“ prieš „/ J # 61vaScript.“ Pdf failus galima tirti naudojant įvairius įrankius, siekiant nustatyti, ar juose yra kenkėjiškas „JavaScript“ ar „shellcode“.

-

pdfid.py

pdfid.py yra „Python“ scenarijus, naudojamas informacijai apie PDF ir jo antraštes gauti. Pažvelkime į atsitiktinį PDF analizavimą naudojant pdfid:

ubuntu @ ubuntu: ~ python pdfid.py kenksmingas.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / kenkėjiška.pdf

PDF antraštė:% PDF-1.7

obj 215

endobj 215

12 srautas

galinis srautas 12

xref 2

priekaba 2

startxref 2

/Puslapis 1

/ Šifruoti 0

/ ObjStm 2

/ JS 0

/ „JavaScript“ 2

/ AA 0

/ „OpenAction“ 0

/ „AcroForm 0“

/ JBIG2Decode 0

/ „RichMedia 0“

/ Paleisti 0

/ EmbeddedFile 0

/ XFA 0

/ Spalvos> 2 ^ 24 0

Čia galite pamatyti, kad PDF faile yra „JavaScript“ kodas, kuris dažniausiai naudojamas norint išnaudoti „Adobe Reader“.

-

peepdf

„peepdf“ yra viskas, ko reikia PDF failų analizei. Šis įrankis suteikia tyrėjui galimybę koduoti ir iššifruoti srautus, metaduomenų redagavimą, apvalkalo kodą, apvalkalo kodų vykdymą ir kenkėjišką „JavaScript“. „Peepdf“ turi daugelio pažeidžiamumų parašus. Vykdydamas jį su kenksmingu pdf failu, „peepdf“ atskleis visus žinomus pažeidžiamumus. „Peepdf“ yra „Python“ scenarijus ir jame pateikiamos įvairios galimybės analizuoti PDF. „Peepdf“ taip pat naudoja kenkėjiški programuotojai, norėdami pakuoti PDF failą su kenkėjiška „JavaScript“, vykdoma atidarant PDF failą. „Shellcode“ analizė, kenksmingo turinio išskyrimas, senų dokumentų versijų išskyrimas, objekto modifikavimas ir filtro modifikavimas yra tik keletas šio įrankio galimybių.

ubuntu @ ubuntu: ~ python peepdf.py kenksmingas.pdfFailas: kenkėjiškas.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Dydis: 263069 baitai

Versija: 1.7

Dvejetainis: tiesa

Linijuotas: klaidingas

Šifruotas: klaidingas

Atnaujinimai: 1

Objektai: 1038

Srautai: 12

URI: 156

Komentarai: 0

Klaidos: 2

Srautai (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

„Xref“ srautai (1): [1038]

Objektų srautai (2): [204, 705]

Koduota (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objektai su URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Įtartini elementai: / Vardai (1): [200]

Gegutės smėlio dėžė

„Sandboxing“ yra naudojamas nepatikrintų ar nepatikimų programų elgsenai tikrinti saugioje, tikroviškoje aplinkoje. Įdėję failą Gegutės smėlio dėžė, per kelias minutes ši priemonė atskleis visą svarbią informaciją ir elgesį. Malwaresas yra pagrindinis užpuolikų ginklas ir Gegutė yra geriausia gynyba, kokią tik gali turėti. Šiais laikais nepakanka vien žinoti, kad kenkėjiška programa patenka į sistemą, ir ją pašalinti, o geras saugumo analitikas turi išanalizuoti ir pažvelgti į programos elgesį, kad nustatytų poveikį operacinei sistemai, visam jos kontekstui ir pagrindiniams tikslams.

Montavimas

Gegutę galima įdiegti „Windows“, „Mac“ ar „Linux“ operacinėse sistemose, atsisiųsdami šį įrankį per oficialią svetainę: https: // cuckoosandbox.org /

Kad gegutė veiktų sklandžiai, reikia įdiegti kelis „Python“ modulius ir bibliotekas. Tai galima padaryti naudojant šias komandas:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Kad Gegutė galėtų parodyti išvestį, atskleidžiančią programos elgseną tinkle, reikalingas paketų kvapas, pvz., „Tcpdump“, kurį galima įdiegti naudojant šią komandą:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpNorėdami suteikti „Python“ programuotojo SSL funkcionalumą klientams ir serveriams įdiegti, galima naudoti m2crypto:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoNaudojimas

Gegutė analizuoja įvairius failų tipus, įskaitant PDF failus, „Word“ dokumentus, vykdomuosius failus ir kt. Naudojant naujausią versiją, naudojant šį įrankį galima analizuoti net svetaines. Gegutė taip pat gali atsisakyti tinklo srauto arba nukreipti jį per VPN. Šis įrankis netgi panaikina tinklo srautą arba SSL įgalintą tinklo srautą ir tai galima dar kartą išanalizuoti. PHP scenarijus, URL, HTML failus, „Visual Basic“ scenarijus, „ZIP“, „dll“ failus ir beveik bet kokio kito tipo failus galima analizuoti naudojant „Cuckoo Sandbox“.

Norėdami naudoti Gegutę, turite pateikti pavyzdį ir išanalizuoti jo poveikį bei elgesį.

Norėdami pateikti dvejetainius failus, naudokite šią komandą:

Pateikti # gegutėNorėdami pateikti URL, naudokite šią komandą:

Pateikti # gegutėNorėdami nustatyti analizės skirtąjį laiką, naudokite šią komandą:

# gegutės pateikimo skirtasis laikas = 60 metųNorėdami nustatyti didesnę duotojo dvejetainio failo ypatybę, naudokite šią komandą:

# gegutė pateikia - 5 prioritetasPagrindinė Gegutės sintaksė yra tokia:

# gegutė pateikti --package exe --options argumentai = dosometaskBaigus analizę, kataloge galima pamatyti daugybę failų „CWD / saugykla / analizė“ pateiktų mėginių analizės rezultatus. Šiame kataloge yra šie failai:

- Analizė.žurnalas: Apima proceso rezultatus analizės metu, pvz., Vykdymo laiko klaidos, failų kūrimas ir kt.

- Atmintis.išpilti: Turi visą atminties sąvartyno analizę.

- Dump.pcap: Yra tinklo dump, sukurtas tcpdump.

- Failai: Turi kiekvieną failą, kurį kenkėjiška programa veikė arba paveikė.

- Dump_sorted.pcap: Sudėtyje yra lengvai suprantama sąvartyno forma.„Pcap“ failas, skirtas TCP srautui ieškoti.

- Žurnalai: Turi visus sukurtus žurnalus.

- Kadrai: Yra darbalaukio momentinės nuotraukos apdorojant kenkėjiškas programas arba tuo metu, kai kenkėjiškos programos veikė „Cuckoo“ sistemoje.

- Tlsmaster.txt: Turi TLS pagrindines paslaptis, užfiksuotas vykdant kenkėjišką programą.

Išvada

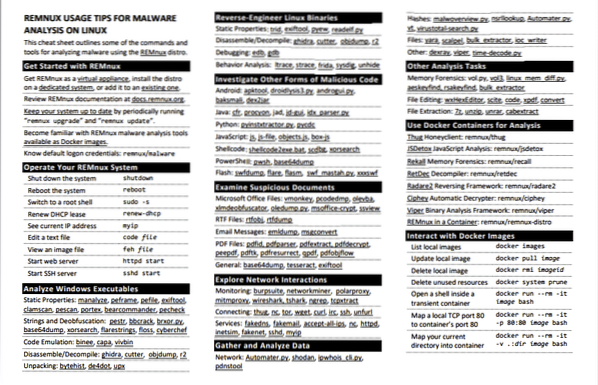

Yra įprasta manyti, kad „Linux“ nėra virusų arba kad galimybė gauti kenkėjiškų programų šioje OS yra labai reta. Daugiau nei pusė interneto serverių yra pagrįsti „Linux“ arba „Unix“. Tiek daug „Linux“ sistemų, aptarnaujančių svetaines ir kitą interneto srautą, užpuolikai mato didelį „Linux“ kenkėjiškų programų atakos vektorių. Taigi, net ir kasdien naudoti „AntiVirus“ variklius nepakaktų. Norėdami apsisaugoti nuo kenkėjiškų programų grėsmių, yra daugybė antivirusinių ir galinių saugos sprendimų. Bet rankiniu būdu analizuoti kenkėjišką programą, „REMnux“ ir „Gegutės smėlio dėžė“ yra geriausi galimi variantai. „REMnux“ siūlo platų įrankių asortimentą lengvoje, lengvai montuojamoje paskirstymo sistemoje, kuris būtų puikus bet kuriam teismo ekspertui analizuojant visų tipų kenkėjiškus failus, susijusius su kenkėjiškomis programomis. Kai kurie labai naudingi įrankiai jau yra išsamiai aprašyti, tačiau tai dar ne viskas, ką turi „REMnux“, tai tik ledkalnio viršūnė. Kai kurie naudingiausi REMnux paskirstymo sistemos įrankiai yra šie:

Norint suprasti įtartinos, nepatikimos ar trečiosios šalies programos elgesį, šis įrankis turi būti paleistas saugioje, tikroviškoje aplinkoje, pavyzdžiui, Gegutės smėlio dėžė, kad nebūtų padaryta žala pagrindinei operacinei sistemai.

Tinklo valdiklių ir sistemos grūdinimo metodų naudojimas suteikia papildomą sistemos apsaugos lygį. Reagavimo į įvykius ar skaitmeninės kriminalistikos tyrimo metodikos taip pat turi būti nuolat atnaujinamos, siekiant įveikti kenkėjiškų programų grėsmes jūsų sistemai.

Phenquestions

Phenquestions