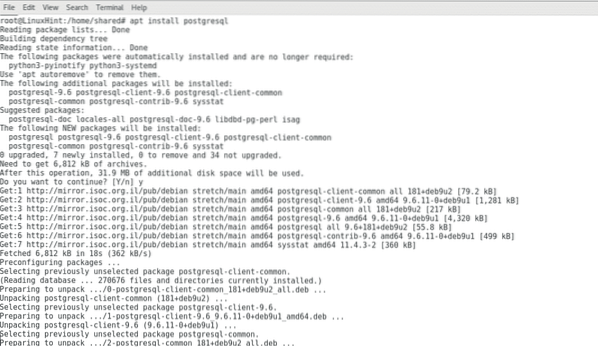

„PostgreSQL“ diegimas

„Metasploit“ priklauso nuo „PostgreSQL“, norint prisijungti prie duomenų bazės, kad ją įdiegtumėte Debian / Ubuntu pagrįstose sistemose:

apt install postgresql

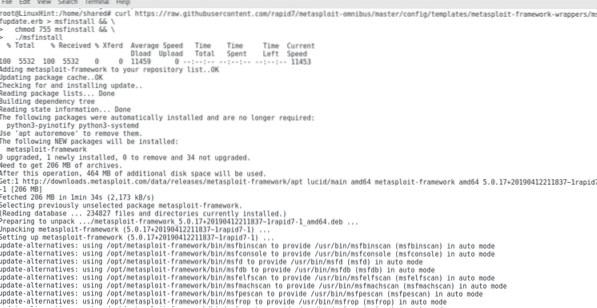

Norėdami atsisiųsti ir įdiegti metasploit run:

susisukti https: // žalias.githubusercontent.com / rapid7 / metasploit-omnibus / master / config /templates / metasploit-framework-wrappers / msfupdate.erb> msfinstall && \

„chmod 755 msfinstall && \“

./ msfinstall

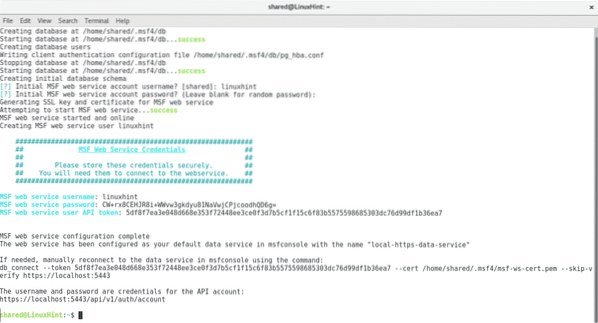

Baigus diegimą sukurti duomenų bazės paleidimą:

msfdb init

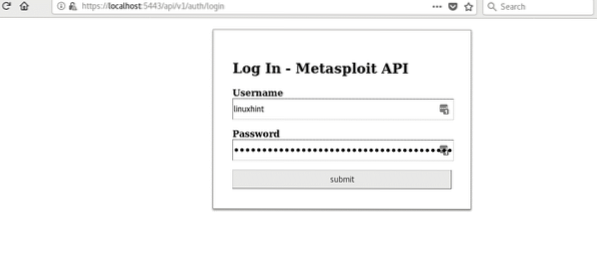

Proceso metu jūsų bus paprašyta įvesti vartotojo vardą ar slaptažodį, galite nepaisyti slaptažodžio, pabaigoje pamatysite duomenų bazei priskirtą vartotojo vardą, slaptažodį ir prieigos raktą bei po URL https: // localhost: 5443 / api / v1 / auth / account, pasiekite jį ir prisijunkite naudodami vartotojo vardą ir slaptažodį.

Norėdami sukurti duomenų bazę ir paleisti:

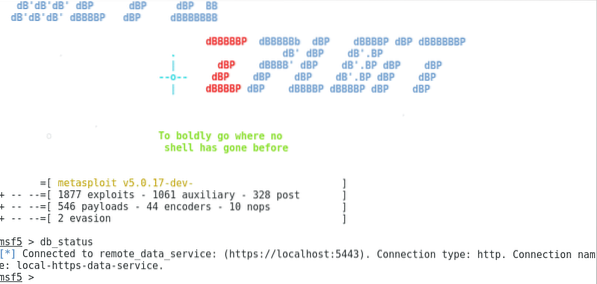

Paleidus metasploit tipo „db_status“, Kad įsitikintumėte, jog ryšys veikia tinkamai, kaip parodyta aukščiau esančiame paveikslėlyje.

Pastaba: Jei radote duomenų bazės problemų, pabandykite atlikti šias komandas:

tarnyba postgresql paleista iš naujopaslaugos postgresql būsena

msfdb iš naujo

msfconsole

Patikrinkite, ar postgresql veikia, kai tikrinate jo būseną.

Darbo su metasploit pradžia, pagrindinės komandos:

pagalbaPaieška

naudoti

atgal

vedėjas

info

rodyti parinktis

rinkinys

išėjimas

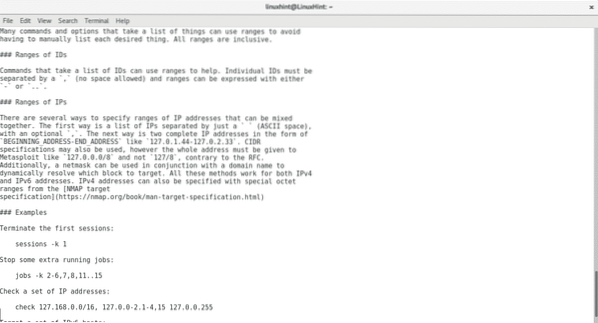

Komanda pagalba išspausdins metasploit žmogaus puslapį, šios komandos aprašymo nereikia.

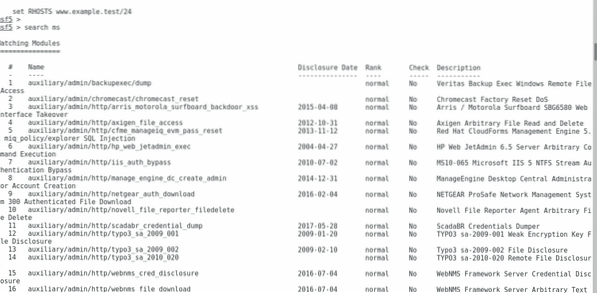

Komanda Paieška yra naudinga ieškant išnaudojimų, ieškokime išnaudojimų prieš „Microsoft“, įveskite „ieškoti ms“

Jame bus rodomas pagalbinių modulių ir išnaudojimo, naudingų „Microsoft“ veikiantiems įrenginiams, sąrašas.

Pagalbinis „Metasploit“ modulis yra pagalbinė priemonė, prie metasploit prideda savybių, tokių kaip žiauri jėga, konkrečių pažeidžiamumų nuskaitymas, tikslinė lokalizacija tinkle ir kt.

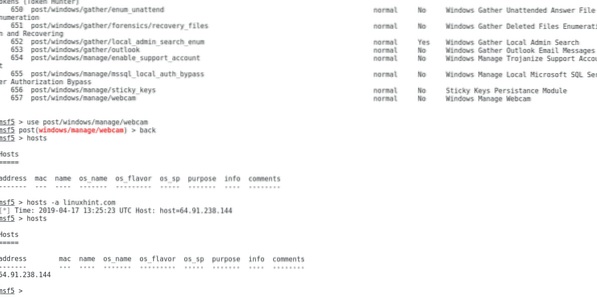

Šioje pamokoje mes neturime tikrojo bandymo tikslo, bet mes naudosime pagalbinį modulį kameros įrenginiams aptikti ir momentinėms nuotraukoms. Tipas:

naudoti post / windows / manage / webcam

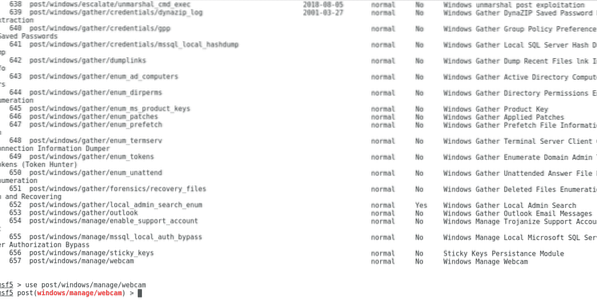

Kaip matote, buvo pasirinktas modulis, dabar grįžkime įvesdami „atgalIr įveskite „šeimininkai“, Kad pamatytumėte galimų taikinių sąrašą.

Pagrindinių kompiuterių sąrašas yra tuščias, jį galite pridėti įvesdami:

šeimininkai -a linuxhint.com

Pakeiskite linuxhint.com pagrindiniam kompiuteriui, į kurį norite nukreipti.

Tipas šeimininkai vėl pamatysite pridėtą naują tikslą.

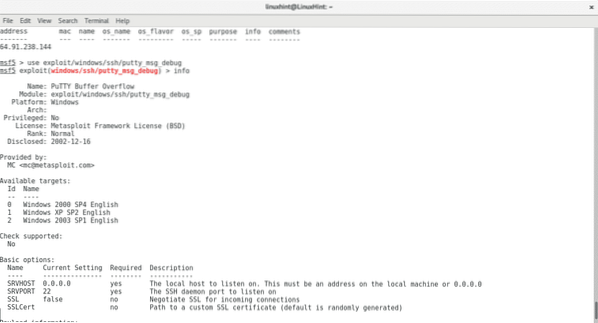

Norėdami gauti informacijos apie išnaudojimą ar modulį, pasirinkite jį ir įveskite „info“, vykdykite šias komandas:

naudokite util / Windows / ssh / putty_msg_debuginfo

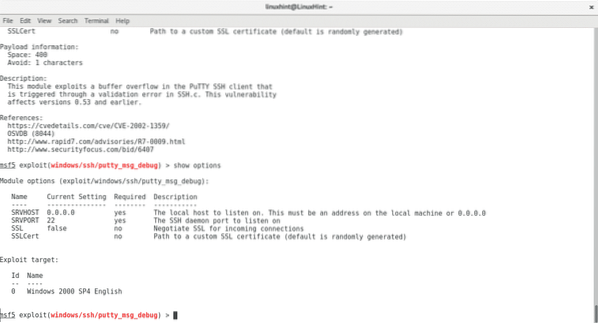

Komandos informacija suteiks informacijos apie išnaudojimą ir kaip jį naudoti, be to, galite paleisti komandą „rodyti parinktis“, Kuriame bus rodomos tik naudojimo instrukcijos, vykdykite:

rodyti parinktis

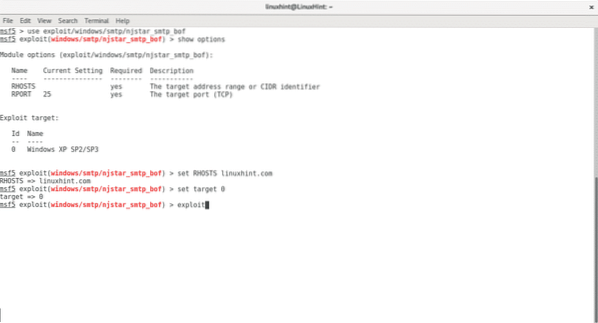

Tipas atgal ir pasirinkite nuotolinį išnaudojimą, paleiskite:

naudokite exploit / windows / smtp / njstar_smtp_bofrodyti parinktis

nustatyti RHOSTS linuxhint.com

nustatyti tikslą 0

išnaudoti

Naudokite komandą rinkinys Kaip paveikslėlyje apibrėžti nuotolinius kompiuterius (RHOSTS), vietinius kompiuterius (LOCALHOSTS) ir taikinius, kiekvienam išnaudojimui ir moduliui keliami skirtingi informacijos reikalavimai.

Tipas išėjimas palikti programą, susigrąžinančią terminalą.

Akivaizdu, kad išnaudojimas neveiks, nes mes nesame nukreipti į pažeidžiamą serverį, tačiau taip metasploit veikia ataka. Atlikdami anksčiau nurodytus veiksmus galite suprasti, kaip naudojamos pagrindinės komandos.

Taip pat galite sujungti „Metasploit“ su pažeidžiamumo skaitytuvais, tokiais kaip „OpenVas“, „Nessus“, „Nexpose“ ir „Nmap“. Tiesiog eksportuokite šių skaitytuvų rezultatus kaip XML ir „Metasploit“ tipo

db_import reporttoimport.XMLĮveskite „šeimininkai“Ir pamatysite, kaip ataskaitos šeimininkai yra įkeltas į metasploit.

Ši pamoka buvo pirmasis „Metasploit“ konsolės naudojimo ir pagrindinių komandų įvadas. Tikiuosi, kad jums buvo naudinga pradėti naudoti šią stiprią programinę įrangą.

Toliau sekite „LinuxHint“, kad gautumėte daugiau „Linux“ patarimų ir naujinių.

Phenquestions

Phenquestions