Įvairūs SSH serverio apsaugos būdai

Visi konfigūracijos parametrai SSH serverį galima padaryti modifikuojant ssh_config failą. Šį konfigūracijos failą galima perskaityti įvedant šią komandą terminale.

[apsaugotas el. paštas]: ~ $ cat / etc / ssh / ssh_configPASTABA: Prieš redaguodami šį failą, turite turėti root teises.

Dabar aptariame įvairius apsaugos būdus SSH serverio. Toliau pateikiami keli metodai, kuriuos galime pritaikyti SSH serveris saugesnis

- Keičiant Numatytąjį SSH Uostas

- Naudojant tvirtą slaptažodį

- Naudojant viešąjį raktą

- Leidimas prisijungti vienam IP

- Išjungus tuščią slaptažodį

- 2 protokolo naudojimas SSH Serveris

- Išjungdami X11 persiuntimą

- Nenaudotojo veiksmo skirtojo laiko nustatymas

- Riboto slaptažodžio bandymų nustatymas

Dabar mes aptariame visus šiuos metodus po vieną.

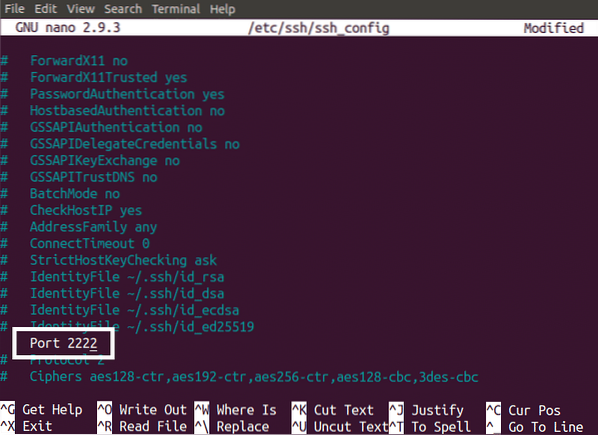

Pakeitus numatytąjį SSH prievadą

Kaip aprašyta anksčiau, pagal nutylėjimą SSH ryšiui naudoja 22 prievadą. Įsilaužėliams yra daug lengviau nulaužti jūsų duomenis, jei jie žino, kuris prievadas naudojamas ryšiams. Savo serverį galite apsaugoti pakeisdami numatytąjį SSH uostas. Norėdami pakeisti SSH uostas, atidarytas sshd_config failą naudodami „nano“ redaktorių, vykdydami šią komandą terminale.

[apsaugotas el. paštas]: ~ $ nano / etc / ssh / ssh_configSuraskite eilutę, kurioje uosto numeris minimas šiame faile, ir pašalinkite # pasirašyti anksčiau „22 uostas“ pakeiskite prievado numerį į norimą prievadą ir išsaugokite failą.

Naudojant tvirtą slaptažodį

Daugelis serverių yra nulaužti dėl silpno slaptažodžio. Silpną slaptažodį įsilaužėliai dažniau įsilaužia. Tvirtas slaptažodis gali padaryti jūsų serverį saugesnį. Toliau pateikiami patikimo slaptažodžio patarimai

- Naudokite didžiųjų ir mažųjų raidžių derinį

- Slaptažodyje naudokite skaičius

- Naudokite ilgą slaptažodį

- Slaptažodyje naudokite specialiuosius simbolius

- Niekada nenaudokite savo vardo ar gimimo datos kaip slaptažodžio

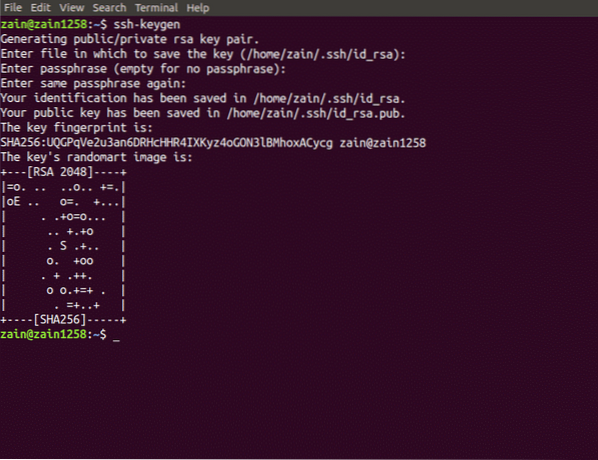

Viešojo rakto naudojimas saugiam SSH serveriui

Mes galime prisijungti prie mūsų SSH serveriu dviem būdais. Vienas naudoja slaptažodį, kitas - viešąjį raktą. Viešojo rakto naudojimas prisijungiant yra daug saugesnis nei slaptažodžio prisijungimas SSH serverio.

Raktą galima sugeneruoti paleidus šią komandą terminale

[apsaugotas el. paštas]: ~ $ ssh-keygenKai paleisite aukščiau nurodytą komandą, ji paprašys įvesti jūsų privačių ir viešųjų raktų kelią. Asmeninį raktą išsaugos „Id_rsa“ vardą ir viešąjį raktą išsaugos „Id_rsa.baras “ vardas. Pagal numatytuosius nustatymus raktas bus išsaugotas šiame kataloge

/ home / vartotojo vardas /.ssh /

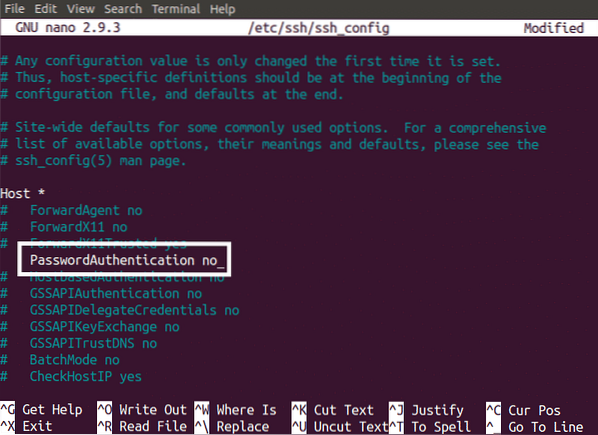

Sukūrę viešąjį raktą, konfigūruokite naudodami šį raktą SSH prisijungti naudojant raktą. Įsitikinę, kad raktas veikia prisijungiant prie jūsų SSH serverio, dabar išjunkite slaptažodžiu pagrįstą prisijungimą. Tai galima padaryti redaguojant mūsų ssh_config failą. Atidarykite failą norimu redaktoriumi. Dabar nuimkite # prieš tai „Slaptažodžio patvirtinimas taip“ ir pakeiskite jį

Slaptažodžio patvirtinimas Nr

Dabar tavo SSH serverio galima pasiekti tik naudojant viešąjį raktą, o prieiga per slaptažodį išjungta

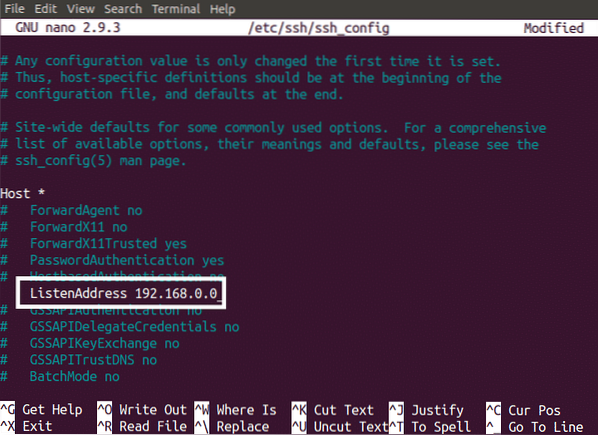

Leidimas prisijungti vienam IP

Pagal nutylėjimą galite SSH į savo serverį iš bet kurio IP adreso. Serverį galima padaryti saugesnį, jei leidžiama vienam IP pasiekti jūsų serverį. Tai galima padaryti pridedant šią eilutę jūsų ssh_config failą.

192.168.0.0Tai užblokuos visus IP prisijungti prie jūsų SSH serverio, išskyrus įvestą IP (t.e. 192.168.0.0).

PASTABA: Vietoje „192.168.0.0 “.

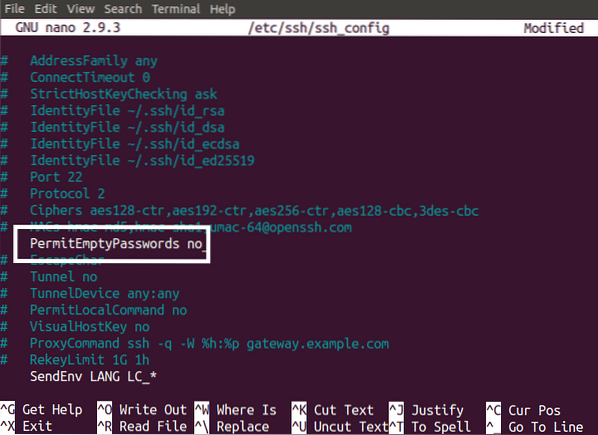

Išjungus tuščią slaptažodį

Niekada neleiskite prisijungti SSH Serveris su tuščiu slaptažodžiu. Jei leidžiamas tuščias slaptažodis, jūsų serverį labiau užpuls grubios jėgos užpuolikai. Norėdami išjungti tuščio slaptažodžio prisijungimą, atidarykite ssh_config failą ir atlikite šiuos pakeitimus

„PermitEmptyPasswords“ Nr

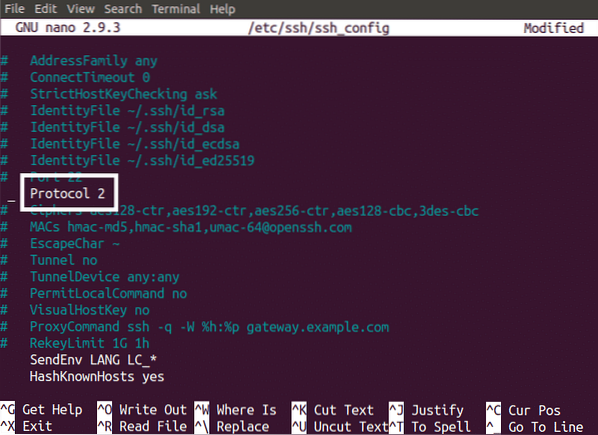

2 protokolo naudojimas SSH serveriui

Naudotas ankstesnis protokolas SSH yra SSH 1. Pagal numatytuosius nustatymus protokolas yra nustatytas kaip SSH 2, bet jei jis nenustatytas į SSH 2, turite jį pakeisti į SSH 2. SSH 1 protokole yra keletas su saugumu susijusių problemų ir šios problemos buvo išspręstos SSH 2 protokole. Norėdami jį pakeisti, redaguokite ssh_config failą, kaip parodyta žemiau

2 protokolas

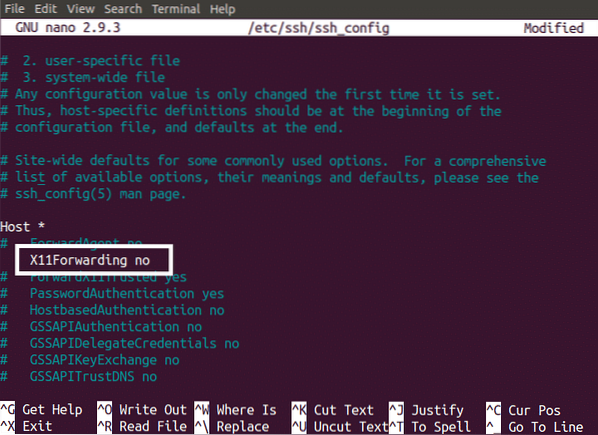

Išjungdami X11 persiuntimą

„X11 Forwarding“ funkcija suteikia jūsų grafinę vartotojo sąsają (GUI) SSH serverio nuotoliniam vartotojui. Jei „X11 Forwarding“ nėra išjungtas, bet kuris įsilaužėlis, kuris nulaužė jūsų SSH sesiją, gali lengvai rasti visus duomenis jūsų serveryje. To galite išvengti išjungę „X11 Forwarding“. Tai galima padaryti pakeitus ssh_config failą, kaip parodyta žemiau

X11 ekspedijavimo Nr

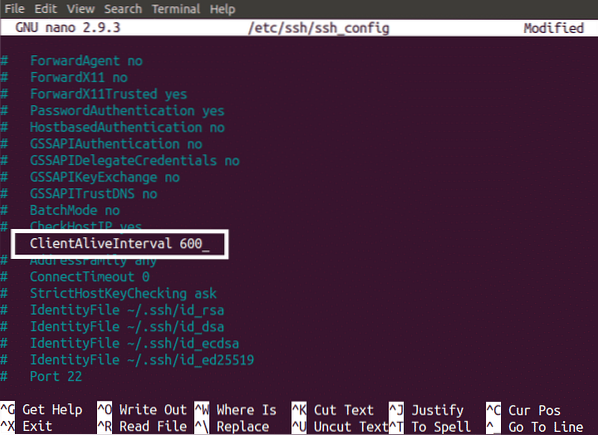

Nenaudotojo veiksmo skirtojo laiko nustatymas

Laiko neveikos laikas reiškia, kad jūs nedarote jokios veiklos savo SSH serverį tam tikrą laiko tarpą, jūs automatiškai atsijungiate nuo savo serverio

Mes galime sustiprinti savo saugumo priemones SSH serverio nustatydami neveikos skirtąjį laiką. Pavyzdžiui jūs SSH jūsų serveris ir po kurio laiko jūs užsiimate atlikdami kitas užduotis ir pamiršote atsijungti nuo savo sesijos. Tai labai didelė jūsų saugumo rizika SSH serverio. Šią saugumo problemą galima išspręsti nustatant neveikos laiką. Laiko neveikos laiką galima nustatyti pakeitus mūsų ssh_config failą, kaip parodyta žemiau

„ClientAliveInterval 600“Nustačius, kad neveikos laikas yra 600, SSH ryšys bus nutrauktas po 600 sekundžių (10 minučių), nevykdant jokios veiklos.

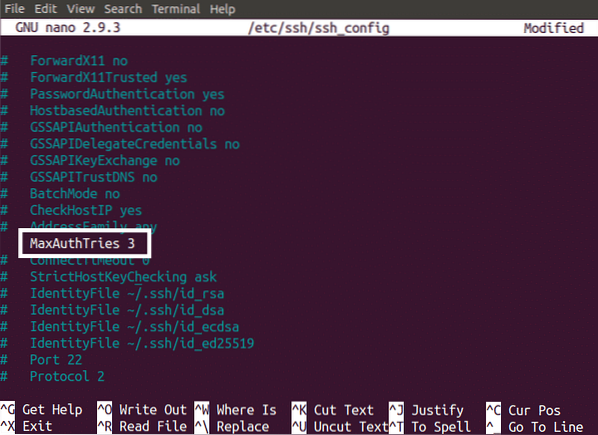

Riboto slaptažodžio bandymų nustatymas

Mes taip pat galime padaryti savo SSH saugus serveris nustatant konkretų bandymų su slaptažodžiu skaičių. Tai naudinga prieš žiaurios jėgos užpuolikus. Keisdami slaptažodį, galime nustatyti slaptažodžio bandymo limitą ssh_config failą.

„MaxAuthTries“ 3

Iš naujo paleiskite SSH paslaugą

Daugelį pirmiau minėtų metodų reikia paleisti iš naujo SSH paslauga jas pritaikius. Mes galime paleisti iš naujo SSH paslaugą, terminale įvesdami šią komandą

[apsaugotas el. paštas]: iš naujo paleiskite ~ $ service sshIšvada

Pritaikę pirmiau nurodytus pakeitimus savo SSH serverio, dabar jūsų serveris yra daug saugesnis nei anksčiau, o žiaurių jėgų puolėjui nėra lengva įsilaužti į jūsų serverį SSH serverio.

Phenquestions

Phenquestions