Nmap yra labai naudinga. Kai kurios „Nmap“ savybės yra šios:

- „Nmap“ yra galingas ir gali būti naudojamas nuskaityti didžiulius ir didžiulius įvairių mašinų tinklus

- „Nmap“ yra nešiojamas taip, kad palaikytų kelias operacines sistemas, tokias kaip „FreeBSD“, „Windows“, „Mac OS X“, „NetBSD“, „Linux“ ir daugelį kitų

- „Nmap“ gali palaikyti daugybę tinklo žemėlapių sudarymo būdų, įskaitant OS aptikimą, uosto nuskaitymo mechanizmą ir versijos aptikimą. Taigi jis yra lankstus

- „Nmap“ yra lengva naudoti, nes jame yra patobulinta funkcija ir jis gali prasidėti paprasčiausiai paminėdamas „nmap -v-A target host“. Jis apima ir GUI, ir komandinės eilutės sąsają

- „Nmap“ yra labai populiarus, nes jį kasdien gali atsisiųsti nuo šimtų iki tūkstančių žmonių, nes jis yra prieinamas su įvairiomis OS, tokiomis kaip „Redhat Linux“, „Gentoo“ ir „Debian Linux“ ir kt.

Pagrindinis „Nmap“ tikslas yra padaryti internetą saugų vartotojams. Jis taip pat prieinamas nemokamai. „Nmap“ pakete yra keletas svarbių įrankių: uping, ncat, nmap ir ndiff. Šiame straipsnyje pradėsime nuo pagrindinio tikslo nuskaitymo.

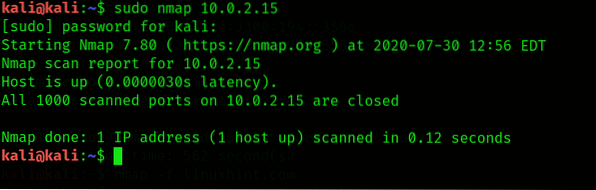

Pirmiausia atidarykite naują terminalą ir parašykite šią sintaksę: nmap

Pastebėjęs išvestį, „Nmap“ gali atpažinti atidarytus prievadus, pvz., Jei jie yra UDP ar TCP, taip pat gali ieškoti IP adresų ir nustatyti programos sluoksnio protokolą. Norint geriau išnaudoti grėsmes, būtina nustatyti įvairias paslaugas ir atvirus taikinio uostus.

Naudodamas „Nmap“, atlikdamas slaptą nuskaitymą

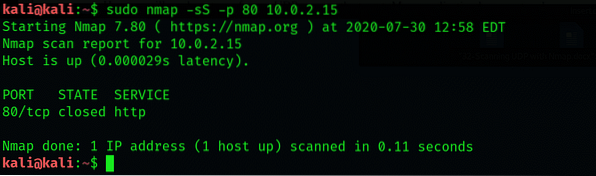

Iš pradžių atvirame uoste „Nmap“ sukuria TCP trijų krypčių rankos paspaudimą. Nustačius rankos paspaudimą, visi pranešimai keičiami. Sukūrę tokią sistemą, būsime žinomi tikslui. Taigi slaptas nuskaitymas atliekamas naudojant „Nmap“. Tai nesukurs visiško TCP rankos paspaudimo. Šiame procese, visų pirma, tikslą apgauna užpuoliko įrenginys, kai TCP SYN paketas siunčiamas į konkretų prievadą, jei jis atidarytas. Antrajame etape paketas siunčiamas atgal į užpuoliko įrenginį. Pagaliau užpuolikas siunčia TCP RST paketą, kad iš naujo nustatytų ryšį taikinyje.

Pažiūrėkime pavyzdį, kuriame mes išnagrinėsime 80 prievadą „Metasploitable VM“ su „Nmap“ naudodami slaptą nuskaitymą. „-S“ operatorius naudojamas slaptajam nuskaitymui, -p operatorius naudojamas nuskaityti tam tikrą prievadą. Vykdoma tokia komanda nmap:

$ sudo nmap -sS, -p 80 10.0.2.15

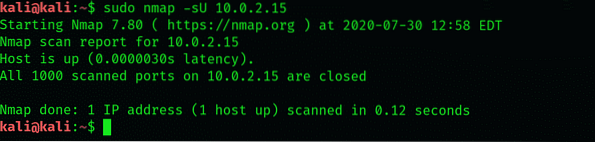

Naudodami „Nmap“ nuskaitykite UDP prievadus

Čia mes pamatysime, kaip atlikti UDP nuskaitymą taikinyje. Daugelyje programų sluoksnio protokolų UDP yra perdavimo protokolas. -SU operatorius yra naudojamas atlikti UDP prievado nuskaitymą tam tikrame objekte. Tai galima padaryti naudojant šią sintaksę:

$ sudo nmap -sU 10.0.2.15

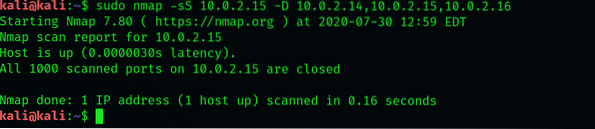

Aptikimas išvengiamas naudojant Nmap

IP adresai įtraukiami į paketo antraštę, kai paketas siunčiamas iš vieno įrenginio į kitą. Panašiai šaltinio IP adresai įtraukiami į visus paketus atliekant tinklo nuskaitymą taikinyje. „Nmap“ taip pat naudoja viliokus, kurie apgaus taikinį taip, kad atrodo, jog kyla iš kelių šaltinių IP adresų, o ne vieno. Viliokams naudojamas -D operatorius kartu su atsitiktiniais IP adresais.

Čia mes imsimės pavyzdžio. Tarkime, kad norime nuskaityti 10.10.10.100 IP adreso, tada mes nustatysime tris viliokus, tokius kaip 10.10.10.14, 10.10.10.15, 10.10.10.19. Tam naudojama ši komanda:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Iš pirmiau pateiktos išvesties pastebėjome, kad paketuose yra apgaulės, o šaltinio IP adresai naudojami per prievado nuskaitymą taikinyje.

Ugniasienės išsisukinėja naudojant Nmap

Daugelio organizacijų ar įmonių tinklo infrastruktūroje yra užkardos programinė įranga. Ugniasienės sustabdys tinklo nuskaitymą, o tai taps iššūkiu įsiskverbimo bandytojams. Norėdami išvengti užkardos, „Nmap“ naudoja kelis operatorius:

-f (paketams suskaidyti)

-mtu (naudojamas nurodant pasirinktinį maksimalų perdavimo vienetą)

-D RND: (10 sukurta dešimčiai atsitiktinių viliukų)

-source-port (naudojamas šaltinio prievadui apgauti)

Išvada:

Šiame straipsnyje aš jums parodžiau, kaip atlikti „UDP“ nuskaitymą naudojant „Nmap“ įrankį programoje „Kali Linux 2020“. Aš taip pat paaiškinau visą informaciją ir reikalingus raktinius žodžius, naudojamus „Nmap“ įrankyje.

Phenquestions

Phenquestions