Liukso numeris „Burp“

„Burp Suite“ yra turtingas žiniatinklio programų atakos įrankis, kurį sukūrė „Portswigger“. Jame yra viskas, ko reikia norint sėkmingai atlikti internetinę programą. „Burp“ yra plačiausiai pasaulyje naudojamas žiniatinklio programų testeris ir skaitytuvas, turintis daugiau nei 40 000 aktyvių vartotojų dėl savo patogios naudoti sąsajos ir gylio. Tai jau nuostabi žiniatinklio programa, kurianti galimybes, kurias dar galima padidinti pridedant vadinamus plėtinius ar priedus BApps.

Burp's Pagrindinės savybės yra šios:

- Galimybė perimti HTTP užklausas, kurios paprastai pereina iš naršyklės į serverį, o tada serveris grąžina atsakymą. Tai daro jo pagrindinis bruožas, vadinamasĮgaliojimų perėmimas “. Čia užklausa nutraukiama viduryje ir iš vartotojo naršyklės perkeliama į „Burp“, tada į serverį.

- Galimybė susikurti taikinį, t.e., žiniatinklio programa naudojant „Voras“ įrankis. Tai daroma norint gauti galinių taškų sąrašą ir tikrinti juos, kad būtų galima rasti juose pažeidžiamumų.

- Pažangus nuskaitymo žiniatinklio programų įrankis, skirtas automatizuoti užduočių pažeidžiamumo nustatymo užduotis (galima tik PRO versijoje).

- An „Įsibrovėlis“ įrankis naudojamas automatinėms atakoms, tokioms kaip grubus prievartavimas žiniatinklio programos prisijungimo puslapyje, žodynų atakos, interneto programos sukūrimas siekiant rasti pažeidžiamumų ir kt.

- A „Kartotuvas“ įrankis, naudojamas manipuliuoti vartotojo pateiktomis vertėmis ar užklausomis ir stebėti jų elgseną, norint rasti potencialiai pažeidžiamus vektorius.

- A „Sekvenceris“ įrankis sesijos žetonų testavimui.

- A „Dekoderis“ įrankis daugelio kodavimo schemų, tokių kaip base64, HEX ir kt., dekodavimui ir kodavimui.

- Galimybė išsaugoti darbą ir atnaujinti vėliau (galima tik PRO versijoje).

Montavimas

Burp Liukso numeris galima atsisiųsti iš oficialios „PortSwigger“ svetainės:

https: // portswigger.net / burp / communitydownload.

„Burp“ galima atsisiųsti beveik visoms operacinėms sistemoms, įskaitant „Windows“, „Linux“ ir „MacOS“. Spustelėję parinktį Atsisiųsti naujausią versiją, būsite nukreipti į atsisiuntimo puslapį su skirtingais leidimais ir operacinėmis sistemomis, t.e., Bendruomenės leidimas arba Profesionalus leidimas. Profesionalus leidimas mokamas už kainas, nurodytas oficialioje jos svetainėje. Atsisiųskite bendruomenės leidimą ir būsite pasirengę naudoti pagrindines nuostabias jo funkcijas.

Naudojimas

Norint naudotis Burp, jis turi būti sukonfigūruotas perimti HTTP užklausas. Norėdami konfigūruoti naršykles, t.e., „Chrome“, „Firefox“ ir kt., turime atlikti toliau nurodytus veiksmus:

Jei norite sukonfigūruoti „Chrome“, kad jis veiktų su „Burp“

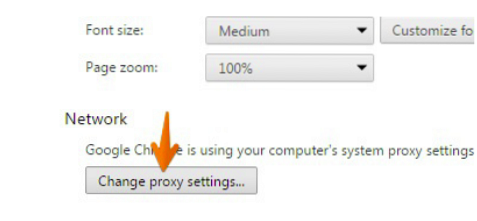

Norėdami sukonfigūruoti „Chrome“ dirbti su „Burp“, pirmiausia spustelėkite mygtuką Pritaikyti parinktį viršutiniame dešiniajame lango kampe, tada eikite į Nustatymai variantą. Nustatymų lange pasirinkite Pažangūs nustatymai, ir tada spustelėkite Pakeiskite tarpinio serverio nustatymus iš pateiktų variantų.

Norėdami sukonfigūruoti „Firefox“, kad jis veiktų su „Burp“

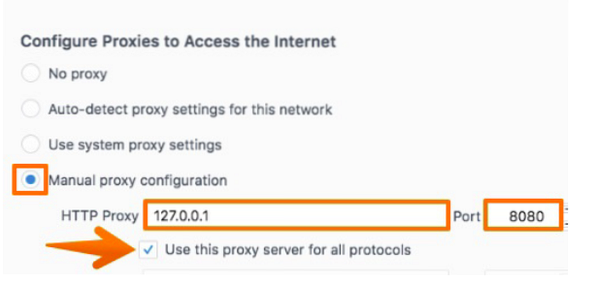

Norėdami sukonfigūruoti „Firefox“ dirbti su „Burp“, eikite į „Firefox“ meniu viršutiniame dešiniajame lango kampe spustelėkite Nuostatos parinktį, tada eikite į Galimybės mygtuką. Čia ieškokite Tinklo tarpinis serveris viduje konors Generolas skirtuką. Spustelėkite Neautomatinis tarpinio serverio konfigūravimas. Įveskite klausytojo adresą, t.e., 127.0.0.1, ir Burp uostas, t.e., 8080 m. Ištrinti viską „Nėra tarpinio serverio lauke, ir tau gera eiti.

Žiaurių pajėgų ataka naudojant „Burp“

Autentifikavimas yra procesas, kuriuo siekiama įsitikinti, kad tinkamas asmuo naudojasi paslauga arba tinkamas asmuo prisijungia, naudodamas įvairias technologijas, pvz., Prieigos žetonus, slaptažodžius, raktus ir kt. Slaptažodžių naudojimas yra labai įprastas kasdieniame gyvenime. Čia iškyla pagrindinio autentifikavimo svarba, t.e., pasirinkti sudėtingą sudėtingą slaptažodį, nes prie silpnos autentifikacijos apsaugotos prisijungimo zonos galima lengvai pasiekti naudojant automatines atakas, tokias kaip žiaurus prievartavimas, žodynų atakos.

„Dictionary Attack“ yra žiauri jėgos ataka prisijungimo lauke, padedama žodynas. Šioje atakoje prisijungimo lauke išbandoma šimtai tūkstančių galimų žodynuose saugomų slaptažodžių derinių prisijungimo lauke, siekiant, kad vienas iš jų veiktų. Šie slaptažodžiai bandomi paeiliui prisijungimo lauke, kad būtų galima apeiti autentifikavimą.

Apsvarstykime scenarijų, kai turime nepaprastai priversti prisijungimo puslapį naudoti žodyną ar žodžių sąrašą, kuriame yra šimtai tūkstančių ar milijonai dažniausiai nutekėjusių slaptažodžių.

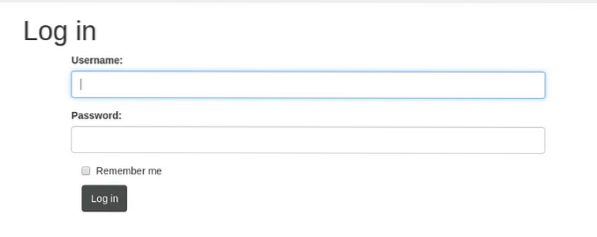

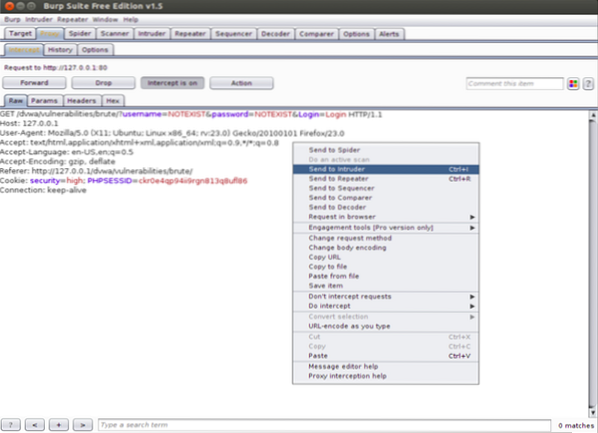

Atidarykite „Burp Suite“ ir pradėkite perimti srautą pasukdami Perėmimas įjungtas. Perjunkite į naršyklę ir nurodytuose laukuose įveskite bet kokį vartotojo vardą ar slaptažodį, tada spustelėkite Prisijungti. Dabar perjunkite į Burp, pamatysite, kad srautas buvo sulaikytas pusiaukelėje einant į serverį ir einant į „Burp“. Dešiniuoju pelės mygtuku spustelėkite ir pasirinkite, Siųsti įsibrovėjui iš pateiktų variantų.

Dabar pereikite prie Įsibrovėlis skirtuką, ir pamatysime kelis skirtukus, t.e., Pozicijos, naudingosios apkrovos, parinktys. Turime teisingai sukonfigūruoti visas šių skirtukų parinktis, kad „Burp“ atliktų savo darbą ir gautų norimą rezultatą.

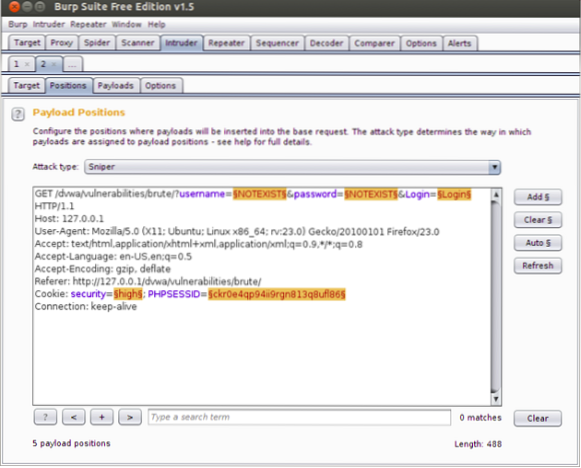

Pozicijos

Pirmiausia pažvelkime į skirtuką Pozicijos. Čia burpui pasakome parametrus, kuriuos norime užpulti užklausoje, t.e., slaptažodžio laukas, vartotojo vardo laukas ir kt.

Pagal numatytuosius nustatymus „Burp“ išryškina kai kuriuos laukus, kad vartotojui rekomenduotų, kuriuos laukus jis gali užpulti. Tačiau mūsų atveju tiesiog reikia pakeisti Vartotojo vardas ir Slaptažodis laukai, kad jie būtų pakeisti kitu žodyno žodžiu, per kurį mes atakuojame kiekvienoje užklausoje. Tam pirmiausia turime išvalyti visas paryškintas sritis spustelėdami Aišku mygtuką dešinėje lango pusėje. Tai išvalys Burp rekomenduojamas paryškintas sritis. Dabar pažymėkite naudotojo vardo ir slaptažodžio laukus, kurie yraNEEGZISTUOJA" mūsų atveju ir spustelėkite Papildyti. Taip pat pagal numatytuosius nustatymus turime nurodyti „Attack“ tipą, kuris yra „Snaiperis“, ir pakeisti jį į Klasterio bomba.

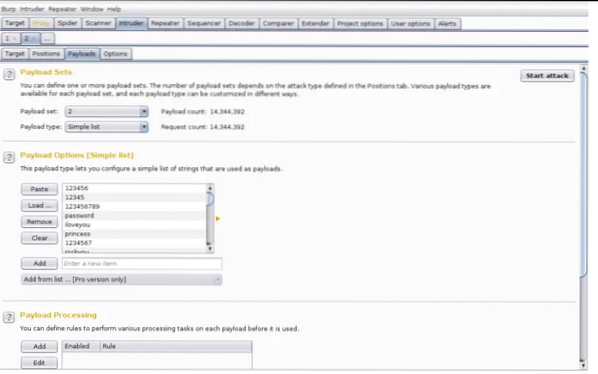

Naudingieji kroviniai

Dabar mes turime nustatyti savo naudingąją apkrovą, per kurią mes atakuosime šiuos pasirinktus laukus. Jų vertės bus keičiamos su kiekviena užklausa atsižvelgiant į naudingąją apkrovą. Nustatykime 1 parametro naudingąją apkrovą, t.e., Vartotojo vardas. Pridėkime prie failo nedidelį naudotojų vardų sąrašą. Spustelėkite „Naudingoji apkrova 1“ ir pasirinkite „Krovinio tipas“ kaip Paprastas sąrašas. Į Naudingosios apkrovos parinktis, spustelėkite Apkrova ir eikite į norimą žodžių sąrašo failą, tada pasirinkite jį. Pasirinktos žodžių sąrašo vertės bus rodomos taip, kaip nurodyta toliau.

Dabar, nustatant 2 parametro naudingąją apkrovą, t.e., lauką Slaptažodis, pridėkime dažniausiai naudojamų žodžių sąrašą su nutekėjusiais slaptažodžiais, t.e., „rokiu.txt “ kadangi mūsų atveju tai turime byloje. Spustelėkite 2 naudingoji apkrova ir pasirinkite Naudos apkrovos tipas kaip Paprastas sąrašas. Į Naudingosios apkrovos parinktis, spustelėkite Apkrova ir eikite į norimą žodžių sąrašo failą, tada pasirinkite jį. Pasirinktos žodžių sąrašo vertės bus rodomos taip, kaip nurodyta toliau.

Galimybės

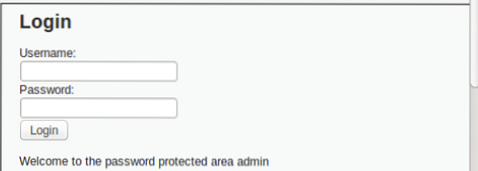

Nustačius atakos parametrus ir naudingosios apkrovos sąrašą, laikas nustatyti labai svarbią parinktį, vadinamą „Galimybės". Skirtuke Parinktys yra keletas taisyklių, kurios yra nustatytos mums nurodant, kuri užklausa yra sėkminga; mūsų atveju jis pasakys, kuris slaptažodis veikė. Čia turime sukonfigūruoti dalyką, kuris yra eilutė arba pranešimas, kuris bus rodomas gavus teisingą slaptažodį, t.e., Sveiki, Sveiki atvykę į mūsų portalą, malonu grįžti ir pan. Tai priklauso nuo žiniatinklio programų kūrėjo. Mes galime tai patikrinti įvesdami bet kokius teisingus kredencialus prisijungimo srityje.

Čia yra „Sveiki atvykę į apsaugotą slaptažodžiu zonos administratorių“. Dabar perjunkite į „Burp“ „Parinkčių“ skirtukas, rasti „Grep Match“, ir čia parašykite šią eilutę. Patikrink Paprasta stygos variantą, ir mums gera eiti.

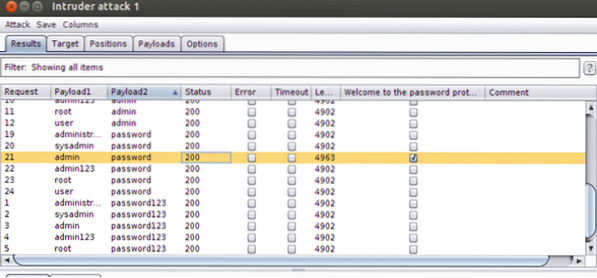

Viskas sutvarkyta gražiai. Dabar mums tereikia pradėti puolimą. Eikite į skirtuką Įsibrovėlis ir spustelėkite Pradėti ataką. Įsibrovėlis dabar išbandys visus įmanomus derinius iš pateiktų naudingų krovinių.

Matome, kad įsibrovėlis bando visus derinius, pavyzdžiui, aukščiau pateiktą vaizdą. Mes galime pamatyti, ar užklausa yra sėkminga, ar ne, žiūrėdami į užklausų trukmę. Sėkmingas prašymas būtų kitokio ilgio nei nevykęs. Kitas būdas sužinoti, ar užklausa yra sėkminga, ar ne, yra žvilgsnis į „Sveiki atvykę į apsaugotą slaptažodžiu zoną“ (t.e., eilutė, kurią pateikėme Galimybės skirtukas anksčiau) skirtukas. Jei pažymėtas mažas langelis, tai reiškia, kad užklausa yra sėkminga ir atvirkščiai. Mūsų atveju sėkmingo prašymo trukmė yra 4963, o nesėkmingo atveju - 4902.

Žiaurios jėgos ataka naudojant „Burp“, naudojant galingą žodyną, yra labai efektyvus ir neįvertintas būdas apeiti prisijungimo puslapius, kurie nėra skirti kenksmingiems subjektams. Jei silpnas slaptažodis, naudojamas, lengvas ar mažas slaptažodis, tai yra labai efektyvi technika.

Fuzzingas

„Fuzzing“ yra metodas, naudojamas automatizuoti klaidų, silpnybių ar pažeidžiamumų nustatymo procesą, siunčiant daugybę užklausų programai, turinčiai įvairias naudingas apkrovas, tikintis, kad žiniatinklio programa gali sukelti veiklą. Tai nėra aiški žiniatinklio programoms, tačiau taip pat gali būti naudojama atliekant kitas atakas, tokias kaip buferis, perpildymas ir kt. Didžiąją daugumą įprastų žiniatinklio pažeidžiamumų galima rasti suplanavus, pvz., XSS kelių svetainių scenarijus, „SQL Injection“, LFI, RFI ir kt. „Burp“ yra tikrai galingas, be to, tai yra geriausia prieinama priemonė sklandžiai atlikti darbą.

Šurmulys su Burpu

Paimkime žiniatinklio programą, pažeidžiamą „SQL Injection“, ir sumaišykite ją su burp, norėdami rasti potencialiai pažeidžiamus laukus.

Suaktyvinkite „Burp“ ir pradėkite perimti prisijungimo užklausą. Pamatysime daugybę duomenų, dešiniuoju pelės mygtuku spustelėkite ir spustelėkite Siųsti įsibrovėjui pateiktame meniu. Eikite į Pozicijos skirtuką ir sukonfigūruokite tinkamus parametrus. Pagal numatytuosius nustatymus „Burp“ išryškina kai kuriuos laukus, kad vartotojui rekomenduotų, kuriuos laukus vartotojas gali užpulti. Bet mūsų atveju tiesiog reikia pakeisti Vartotojo vardas ir Slaptažodis laukai. Pirmiausia išvalykite visas paryškintas sritis spustelėdami Aišku mygtuką dešinėje lango pusėje. Tai išvalys Burp rekomenduojamas paryškintas sritis. Dabar tiesiog pažymėkite naudotojo vardo ir slaptažodžio laukus, tada spustelėkite Papildyti. Taip pat turime nurodyti „Attack“ tipą ir jį pakeisti Snaiperis.

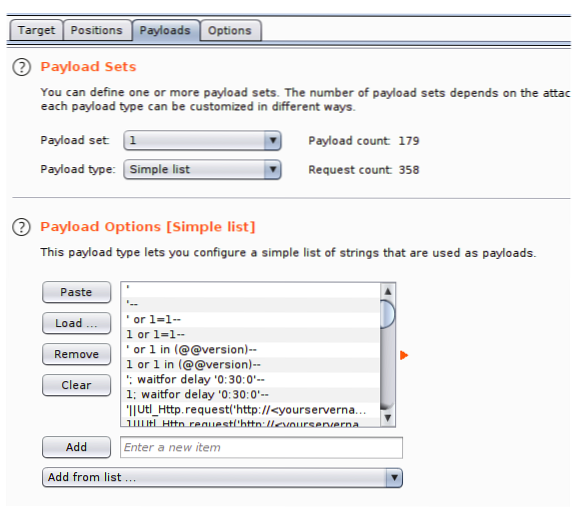

Dabar eikite į skirtuką „Naudingieji kroviniai“ ir čia turime nustatyti naudingąją apkrovą, per kurią atakuosime šiuos pasirinktus laukus. Jų vertės bus keičiamos su kiekviena užklausa atsižvelgiant į naudingąją apkrovą. Nustatykime 1 ir 2 parametrų naudingąją apkrovą, t.e., Vartotojo vardas ir Slaptažodis atitinkamai. Burp taip pat turi daug įvairių naudingųjų apkrovų skirtingiems pažeidžiamumams. Mes galime juos naudoti arba sukurti arba įkelti vieną iš savo „Burp“ lengvai naudojamoje sąsajoje. Šiuo atveju mes kraunamės Burp's naudingoji apkrova, kuri suaktyvins perspėjimą, jei aptiksite SQL pažeidžiamumą.

Pasirinkite Paprastas sąrašas į Naudingosios apkrovos tipas variantą. Dabar spustelėkite parinktį Įkelti iš „Naudingosios apkrovos parinktys“ langas. Čia pasirinkite „Fuzzing-SQL“ injekcija naudingoji apkrova iš galimų variantų. Naudingosios apkrovos rinkiniai naudojami norint sužinoti sąrašą, kurį ketinate naudoti nurodytam parametrui. Jei pasirenkate du atakos vektorius (parametrus), galite nustatyti visiems alternatyvų žodžių sąrašą. Taip pat galite nustatyti naudingosios apkrovos tipą, pvz., Bylos pakeitimą, skaičius, datas ir pan. Šioje situacijoje pagrindinis sąrašas yra gyvybiškai svarbus, nes mes naudojame numatytąjį „Burp“ naudingąjį krūvį.

Dabar eikite į Galimybės skirtuką ir galite pamatyti keletą labai įdomių parinkčių. Pavyzdžiui,Grep “ parinktis, kurią galima pasirinkti, kad atsakymas atitiktų nurodytus raktinius žodžius, pvz., „SQL“. Kitas šaunus variantas yra "Laikas baigėsi" parinktis, kuri yra labai naudinga esant galimoms žiniatinklio programų užkardoms. Mūsų atveju patikrinome parinktį „Stebėti peradresavimą“, nes užklausoje turime peradresavimo parametrą. Tačiau kartais per klaidą klaida gali suveikti papildomai, tada abi gali būti išbandomos atskirai.

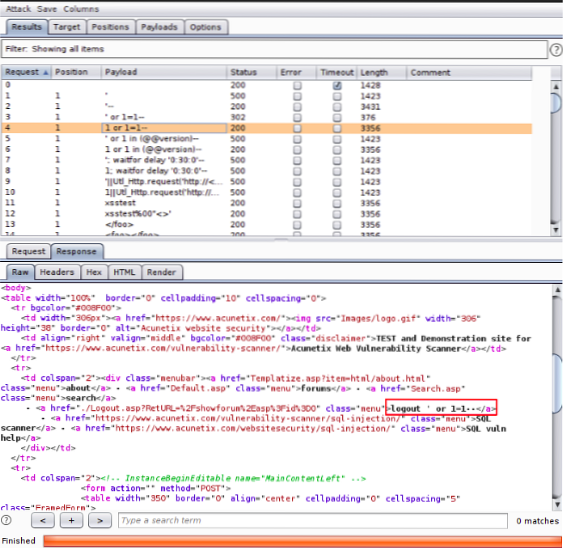

Dabar viskas gražiai sutvarkyta, o „Burp“ įsibrovėlis yra pasirengęs pradėti ataką. Kairiajame kampe spustelėkite parinktį Pradėti ataką ir tiesiog palaukite, kol užpuolimas, kuris tiesiogine prasme užtruks kelias valandas, bus užbaigtas vos per minutę ar dvi. Kai ataka bus baigta, mums tereikia atidžiai išanalizuoti pateiktus rezultatus. Turėtume ieškoti kitokios ar nelyginės vertės ilgio stulpelį. Taip pat reikėtų ieškoti bet kokių anomalijų būsenos kode, nes jis taip pat nurodo, kuri užklausa sukėlė klaidą, ir atvirkščiai.

Gaunant nelyginį būsenos kodą ar ilgio vertę, reikia patikrinti atsakymą langas. Mūsų atveju galime pastebėti, kad 4-oje užklausoje yra kitoks būsenos kodas ir didesnė ilgio vertė nei įprastai, ir, žiūrėdami į atsakymo sritį, galime pastebėti, kad „Burp“ gali apeiti prisijungimo sritį naudodamas naudingosios apkrovos vertę. Ataka gali būti laikoma sėkminga.

Tai yra labai efektyvi klaidų gausos ir rašiklių testavimo metodika, nes ji tiria kiekvieną svetainėje esantį parametrą ir bando suprasti, ką jis daro, jei jis yra susijęs su duomenų baze ar atsispindi atsakymo puslapyje, be kita ko. Tačiau ši technika kelia daug triukšmo serverio pusėje ir netgi gali sukelti paslaugų atsisakymą, o tai kenkia užpuolikams, taip pat žiniatinklio programų vartotojams ir kūrėjams.

Burp pratęsimai

Padedant „Burp Extender“, galima pridėti daug naudingų „Burp“ plėtinių, kad pagerintumėte „Burp“ galimybes. Galima parašyti savo trečiosios šalies kodą arba įkelti plėtinius. Norėdami įkelti ir įdiegti „Burp“ plėtinius, BApp Parduotuvė yra vieta, kur reikia eiti. Yra įvairių „Burp“ plėtinių naudojimo būdų, tokių kaip HTTP užklausų ir atsakymo modifikavimas, vartotojo sąsajos pritaikymas, skaitytuvo ir vykdymo laiko patikrinimų pridėjimas ir kt.

„BApp“ parduotuvė

„BApp Store“ sudaro „Burp“ plėtiniai, kuriuos sukūrė „Burp Suite“ klientai, kad pagerintų „Burp“ sugebėjimus ir funkcijas. Galite pamatyti prieinamų BApps pateiktų aiškių BApps aprašymą ir pateiktus klientų įvertinimus tiems, kuriuos įvedėte.

Burp plėtinius taip pat galima atsisiųsti iš BApp parduotuvės svetainę ir vėliau ją galima pridėti prie „Burp“. Skirtingi „BApps“ ar „BApp“ plėtiniai yra parašyti skirtingomis kalbomis, pvz., „Python“ ar „Ruby“, ir tikisi, kad vartotojas atsisiųs „Jython“ ar „JRuby“, kad jie veiktų tinkamai. Tada sukonfigūruokite „Burp“ naudodami svarbių kalbos vertėjų katalogą. Kai kuriais atvejais BApp gali reikėti vėlesnės Burp formos arba alternatyvios Burp versijos. Pažvelkime į didžiulį „Burp“ naudingų plėtinių kiekį:

Autorizuoti:

Autorizavimas yra labai efektyvus plėtinys, kai reikia automatiškai nustatyti žiniatinklio programos autorizacijos pažeidžiamumą. Aptikimas prieigos teisių pažeidžiamumas yra labai daug laiko reikalaujanti užduotis kiekvienam klaidų premijų medžiotojui ar pentesteriui. Taikant rankinį metodą, kiekvieną kartą turite pašalinti slapukus iš kiekvienos užklausos, kad patikrintumėte, ar įgaliojimas buvo įgyvendintas, ar ne. Autorizuoti atlieka šį darbą automatiškai, tik paimdamas žemai privilegijuoto interneto programos vartotojo slapukus, tada leisdamas privilegijuotiems vartotojams jame naršyti. Autorizavimas tai daro pakartodamas kiekvieną užklausą su mažai privilegijuotu vartotojo seansu ir pradeda aptikti autorizacijos pažeidžiamumą ar trūkumus.

Taip pat yra įmanoma kartoti kiekvieną užklausą be pateiktų slapukų, atpažinti autentifikavimo trūkumus ir prieigos teises. Šis plėtinys veikia be išankstinės konfigūracijos, tačiau tuo pačiu metu yra iš esmės pritaikomas, leidžiantis išsiaiškinti patvirtinimo leidimo sąlygų išsamumą ir reikalaujant pratęsti išplėtimą, privaloma išbandyti ir dar ne ką.

Baigę procedūrą, bus Raudona, Žalia, ir Geltona spalvų ekrane, rodant „Apeinama “,„ Vykdoma “ir„ Vykdoma ?? “ atitinkamai statusai.

Turbo įsibrovėlis

„Turbo Intruder“ yra modifikuota versija „Burp“ įsibrovėlis ir naudojamas, kai reikia labai sudėtingo ir greito tvarkant HTTP užklausas. „Turbo Intruder“ yra greitas, nes jis naudoja HTTP kamino rankinį kodą nuo pagrindo, teikdamas pirmenybę ir atsižvelgdamas į greitį. Tai daro jį ypač greitą, o kartais net geresnį variantą nei gerai parašyti GO scenarijai. Jo mastelio pobūdis yra dar vienas akcentas, kurį lemia jo gebėjimas naudoti plokščią atmintį. „Turbo Intruder“ taip pat gali veikti komandinės eilutės aplinkoje. Šiame nuostabiame plėtinyje pastatytas pažangus diffingo algoritmas, kuris automatiškai filtruoja nuobodų ir nenaudingą išvestį.

Vienas iš pagrindinių išpuolių, kurio metu galima panaudoti „Turbo Intruder“, yra Lenktynių būklės išpuoliai. Kai sistema, sukurta atlikti užduotis tam tikra seka, yra priversta atlikti daugiau nei vieną užduotį vienu metu, tai vadinama lenktynių sąlyga. Pagal tokį scenarijų, Turbo įsibrovėlis yra naudojamas, nes jis gali atlikti daugybę užduočių didžiuliu greičiu. Šio tipo ataka gali būti naudojama esant pažeidžiamumui varžybose ir gali sukelti išpuolius, pavyzdžiui, išpirkti kelias dovanų korteles, piktnaudžiauti panašiomis / nepanašiomis funkcijomis ir kt.

Jei norite siųsti HTTP užklausą „Turbo“ įsibrovėjui, perimkite užklausą ir dešiniuoju pelės mygtuku spustelėkite langą, tada pasirinkite Siųsti „Turbo Intruder“ parinktį iš pateikto parinkčių sąrašo. „Turbo Intruder“ yra šiek tiek sunkiau naudoti nei numatytasis „Burp“ įsibrovėlis.

Išvada:

„Burp“ yra nepaprastai galingas ir turtingas įrankis, kurio viena iš nuostabiausių funkcijų ir funkcijų yra atakų automatizavimas ir pažeidžiamumų radimas, o tai palengvina pentesterio ar klaidų premijų ieškotojo gyvenimą. Užduotis, kurios gali užtrukti kelias dienas rankiniu būdu, galima atlikti per trumpiausią laiką naudojant „Burp“, be to, tai suteikia paprastą grafinę vartotojo sąsają, kad būtų galima pradėti žiaurios jėgos išpuolius su žodynu ar be jo, tiesiog sudarant savo žodžių sąrašą šiuo metu. Kita vertus, BApp parduotuvė teikia ypač galingus plėtinius, kurie dar labiau padidina Liukso numeris „Burp“.

Phenquestions

Phenquestions