Įsilaužimas

Įsilaužimas yra kompiuterinių ir tinklo sistemų pažeidžiamumų nustatymo ir panaudojimo procesas, kad būtų galima pasiekti šias sistemas. Slaptažodžių nulaužimas yra įsilaužimo tipas, naudojamas norint patekti į sistemą. Įsilaužimas yra apgaulingas veiksmas, leidžiantis nusikaltėliams per skaitmeninius prietaisus įsiveržti į sistemą, pavogti asmens duomenis ar bet kokiu būdu sukčiauti.

Piratų tipai

Asmuo, radęs ir išnaudojantis tinklo ar kompiuterinės sistemos pažeidžiamumą, vadinamas hakeriu. Jis ar ji gali turėti labai pažengusius programavimo įgūdžius ir darbinių žinių apie tinklo ar kompiuterio saugumą. Įsilaužėlius galima suskirstyti į šešis tipus:

1. Baltoji kepurė

Etiniai įsilaužėliai dar vadinami „White Hat“ įsilaužėliais. Šis įsilaužėlių tipas įgyja prieigą prie sistemos, kad nustatytų jos trūkumus ir įvertintų sistemos pažeidžiamumus.

2. Juoda kepurė

„Black Hat“ įsilaužėliai dar vadinami „crackeriais“.„Šis įsilaužėlių tipas įgyja neteisėtą prieigą prie kompiuterių ir tinklo sistemų, siekdamas asmeninės naudos. Duomenų vagystė ir privatumo teisių pažeidimas yra šio įsilaužėlio ketinimai.

3. Pilka skrybėlė

„Grey Hat“ įsilaužėliai yra tarp „White Hat“ ir „Black Hat“ įsilaužėlių. Šie įsilaužėliai įsilaužia į kompiuterio ar tinklo sistemas be leidimo nustatyti pažeidžiamumų, tačiau pateikia šias silpnybes sistemos savininkui.

4. Scenarijaus naujokai

Nauji įsilaužėliai yra nauji programuotojai ar kvalifikacijos neturintys darbuotojai, kurie naudojasi įvairiais įsilaužimo įrankiais, kuriuos sukūrė kiti įsilaužėliai, norėdami patekti į tinklą ar kompiuterines sistemas.

5. Įsilaužimo aktyvistai („Hacktivistai“)

Įsilaužimų aktyvistai ar „Hacktivist“ įsilaužėliai gali turėti socialinę, politinę ar religinę darbotvarkę kaip pateisinimą įsilaužti į svetaines ar kitas sistemas. „Hacktivist“ paprastai užgrobtoje svetainėje ar sistemoje palieka pranešimą dėl jų nurodytos priežasties.

6. Phreakers

Phreakers yra tie įsilaužėliai, kurie naudojasi telefonais, o ne kompiuterinėmis ar tinklo sistemomis.

Etinio įsilaužimo taisyklės

- Prieš įsilauždami į tinklą ar kompiuterinę sistemą, pirmiausia turite gauti rašytinį sistemos savininko leidimą.

- Pirmenybę teikite įsilaužusios sistemos savininko privatumo apsaugai.

- Praneškite apie visas atskleistas spragas skaidriai įsilaužusios sistemos savininkui.

- Programinės ir techninės įrangos pardavėjai, naudojantys tą sistemą ar gaminį, taip pat turi būti informuoti apie sistemos pažeidžiamumus.

Etinis įsilaužimas

Informacija apie organizaciją yra vienas svarbiausių etinių įsilaužėlių turtų. Šią informaciją reikia apsaugoti nuo visų neetiškų įsilaužimų, kad būtų išsaugotas organizacijos įvaizdis ir išvengta piniginių nuostolių. Išorinis įsilaužimas gali sukelti daug nuostolių organizacijai verslo požiūriu. Etinis įsilaužimas nustato kompiuterio ar tinklo sistemos spragas ar trūkumus ir sukuria strategiją, kaip apsaugoti šias spragas.

Etinis įsilaužimas: legalus ar neteisėtas?

Etinis įsilaužimas yra teisinis veiksmas tik tuo atveju, jei įsilaužėlis laikosi visų taisyklių, apibrėžtų ankstesniame skyriuje. Tarptautinė el. Prekybos taryba teikia etinių įsilaužėlių įgūdžių patikrinimo sertifikavimo programas. Šie pažymėjimai turi būti atnaujinti praėjus tam tikram laikotarpiui. Taip pat pakaks kitų etiško įsilaužimo sertifikatų, tokių kaip „RHC Red Hat“ ir „Kali InfoSec“ sertifikatai.

Būtini įgūdžiai

Etiniam įsilaužėliui reikia tam tikrų įgūdžių, kad galėtų naudotis kompiuteriu ar tinklo sistema. Šie įgūdžiai apima programavimo žinias, interneto naudojimą, problemų sprendimą ir kovos su saugumu algoritmų kūrimą.

Programavimo kalbos

Etiniam hakeriui reikia pakankamai daugybės programavimo kalbų, nes sukurtos skirtingos sistemos su skirtingomis programavimo kalbomis. Reikėtų vengti minties mokytis vienos konkrečios kalbos, o kalbų mokymasis tarp platformų turėtų būti prioritetinis. Kai kurios iš šių kalbų yra išvardytos toliau:

- HTML (cross-platform): naudojamas internetiniam įsilaužimui kartu su HTML formomis.

- „JavaScript“ (cross-platform): naudojamas internetiniam įsilaužimui naudojant „Java“ kodo scenarijus ir skirtingų svetainių scenarijus.

- PHP (cross-platform): naudojamas internetiniam įsilaužimui kartu su HTML, siekiant rasti pažeidžiamumą serveriuose.

- SQL (cross-platform): naudojamas internetiniam įsilaužimui naudojant SQL injekciją, kad apeitų prisijungimo procesą žiniatinklio programose ar duomenų bazėse.

- Python, Ruby, Bash, Perl (kryžminė platforma): naudojama kuriant scenarijus, kuriant automatizuotus įrankius ir kuriant įsilaužimo scenarijus.

- C, C++ (kryžminė platforma): naudojama rašyti ir naudoti naudojant „shellcodes“ ir scenarijus, norint atlikti slaptažodžių nulaužimą, duomenų klastojimą ir kt.

Taip pat turėtumėte žinoti, kaip efektyviai gauti informaciją ir naudotis internetu bei paieškos sistemomis.

„Linux“ operacinės sistemos yra geriausios norint atlikti etinį įsilaužimą ir turi daugybę įrankių ir scenarijų, skirtų pagrindiniam ir pažangiam įsilaužimui.

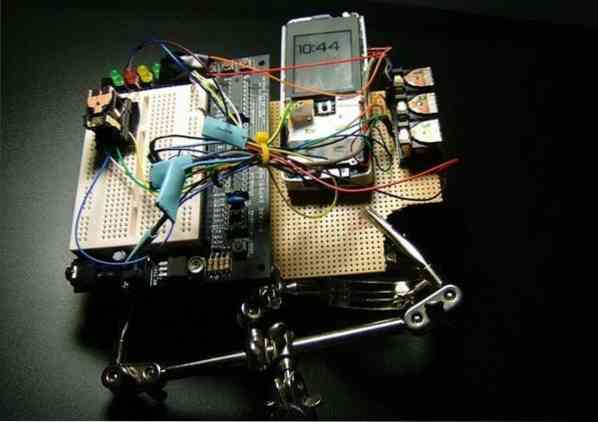

Įrankiai

Šiame skyriuje rekomenduojami keli geriausi etinio įsilaužimo įrankiai. Etiniam įsilaužimui atlikti rekomenduojame naudoti „Linux“ operacinę sistemą.

-

Jonas Skerdikas

„John the Ripper“ yra greitas ir patikimas įrankių rinkinys, kuriame yra daugybė įtrūkimų režimų. Šis įrankis yra labai pritaikomas ir konfigūruojamas pagal jūsų poreikius. Pagal numatytuosius nustatymus Johnas Skerdikas gali dirbti su daugeliu maišos tipų, įskaitant tradicinius DES, bigcrypt, FreeBSD MD5, Blowfish, BSDI, išplėstinius DES, Kerberos ir MS Windows LM. Jonas taip pat palaiko kitus DES pagrindu sukurtus kelionės kodus, kuriuos reikia tik sukonfigūruoti. Šis įrankis taip pat gali veikti SHA maišos ir „Sun MD5“ maišos, palaiko privačius „OpenSSH“ raktus, PDF failus, ZIP, RAR archyvus ir „Kerberos TGT“.

„John the Ripper“ yra daugybė scenarijų, skirtų įvairiems tikslams, pvz., „Unafs“ (įspėjimas apie silpnus slaptažodžius), „šešėlių“ (kartu slaptažodžių ir šešėlių failai) ir unikalių (dublikatai pašalinami iš žodžių sąrašo).

-

Medūza

„Medusa“ yra labai greitas, patikimas ir modulinis dizaino prisijungimo įrankis. „Medusa“ palaiko daugybę paslaugų, leidžiančių nuotolinį tapatybės nustatymą, įskaitant daugialypį lygiagrečią bandymą. Šis įrankis turi lanksčią vartotojo įvestį su moduliniu dizainu, kuris gali palaikyti nepriklausomas grubios jėgos paslaugas. „Medusa“ taip pat palaiko daugelį protokolų, tokių kaip SMB, HTTP, POP3, MSSQL, SSH 2 versija ir daug daugiau.

-

Hidra

Šis slaptažodžio atakos įrankis yra centralizuotas lygiagretus prisijungimo įtrūkimas su keliais atakos protokolais. „Hydra“ yra labai lanksti, greita, patikima ir pritaikoma pridėti naujus modulius. Šis įrankis gali gauti neteisėtą nuotolinę prieigą prie sistemos, o tai labai svarbu saugumo specialistams. „Hydra“ veikia su „Cisco AAA“, „Cisco“ autorizacija, FTP, HTTPS GET / POST / PROXY, IMAP, MySQL, MSSQL, Oracle, PostgreSQL, SIP, POP3, SMTP, SSHkey, SSH ir daugeliu kitų.

-

„Metasploit Framework“ (MSF)

„Metasploit Framework“ yra skverbimosi testavimo įrankis, kuris gali išnaudoti ir patvirtinti pažeidžiamumus. Šis įrankis apima daugumą socialinės inžinerijos atakoms reikalingų parinkčių ir yra laikomas vienu garsiausių išnaudojimo ir socialinės inžinerijos pagrindų. MSF yra reguliariai atnaujinamas; nauji išnaudojimai atnaujinami, kai tik jie paskelbiami. Šioje programoje yra daugybė reikalingų įrankių, naudojamų kuriant saugos darbo vietas pažeidžiamumo ir įsiskverbimo bandymo sistemoms.

-

„Ettercap“

„Ettercap“ yra išsamus „žmogaus viduryje“ atakų įrankių rinkinys. Šis įrankis palaiko tiesioginių ryšių uostymą, turinio filtravimą skrendant. „Ettercap“ gali aktyviai ir pasyviai skleisti įvairius protokolus ir apima daug įvairių tinklo analizės, taip pat pagrindinės kompiuterio analizės galimybių. Šis įrankis turi GUI sąsają, o parinktis lengva naudoti net naujam vartotojui.

-

„Wireshark“

„Wireshark“ yra vienas geriausių tinklo protokolų, analizuojančių laisvai prieinamus paketus. „Wireshark“ anksčiau buvo žinoma kaip „Ethereal“. Šią priemonę plačiai naudoja pramonės šakos, taip pat švietimo institutai. „Wireshark“ yra „tiesioginio fiksavimo“ galimybė paketams tirti. Išvesties duomenys saugomi XML, CSV, PostScript ir paprasto teksto dokumentuose. „Wireshark“ yra geriausia tinklo analizės ir paketų tyrimo priemonė. Šis įrankis turi ir konsolės sąsają, ir grafinę vartotojo sąsają; GUI versijoje esančią parinktį labai lengva naudoti.

-

„Nmap“ (tinklo žemėlapis)

„Nmap“ yra „tinklo žemėlapių kūrėjas“.Šis įrankis yra atviro kodo įrankis, naudojamas tinklo pažeidžiamumams nuskaityti ir atrasti. „Nmap“ naudoja „Pentesters“ ir kiti saugos specialistai, norėdami atrasti jų tinkluose veikiančius įrenginius. Šis įrankis taip pat rodo kiekvieno pagrindinio kompiuterio paslaugas ir prievadus, atskleisdamas galimas grėsmes.

-

Reaver

Norėdami atkurti WPA / WPA2 slaptafrazes, „Reaver“ priima grubią jėgą prieš „Wifi Protected Setup“ (WPS) registratoriaus PIN kodus. „Reaver“ sukurtas kaip patikimas ir efektyvus WPS atakos įrankis ir išbandytas naudojant įvairius prieigos taškus ir WPS sistemas. Reaver gali atkurti norimą prieigos taško WPA / WPA2 apsaugotą slaptažodį per 4–10 valandų, priklausomai nuo prieigos taško. Tačiau iš tikrųjų šis laikas gali būti sutrumpintas iki pusės.

-

Skrodimas

Autopsija yra „viskas viename“ teismo ekspertizės priemonė, skirta greitam duomenų atkūrimui ir maišos filtravimui. Šis įrankis išskiria ištrintus failus ir laikmenas iš nepaskirtos vietos naudodamas „PhotoRec“. Autopsija taip pat gali išgauti EXIF plėtinio daugialypę terpę. Be to, autopsija ieško kompromiso rodiklio naudodama STIX biblioteką. Šis įrankis yra prieinamas komandinėje eilutėje, taip pat GUI sąsajoje.

Išvada

Šiame straipsnyje aptartos kelios pagrindinės etiško įsilaužimo sąvokos, įskaitant etiniam įsilaužimui reikalingus įgūdžius, šiam veiksmui atlikti reikalingas kalbas ir pagrindinius įrankius, kurių reikia etiniams įsilaužėliams.

Phenquestions

Phenquestions