Vienas iš tokių išpuolių pavyzdžių yra tas, kai auka prisijungia prie „wifi“ tinklo, o to paties tinklo užpuolikas priverčia juos atiduoti savo vartotojo duomenis žvejybos puslapyje. Mes ypač kalbėsime apie šią techniką, kuri taip pat žinoma kaip sukčiavimas.

Nors tai galima aptikti per autentifikavimą ir klastojimo aptikimą, tai yra įprasta taktika, kurią naudoja daugelis įsilaužėlių, kuriems pavyksta tai nutraukti nieko neįtariančio. Todėl verta žinoti, kaip tai veikia bet kuriam kibernetinio saugumo entuziastui.

Norėdami tiksliau apibūdinti čia demonstruojamą demonstraciją, mes naudosime žmogų viduryje atakų, nukreipiančių artėjantį srautą iš mūsų tikslo į klaidingą tinklalapį ir atskleisime „WiFI“ slaptažodžius ir naudotojų vardus.

Procedūra

Nors „Kali Linux“ yra ir daugiau įrankių, kurie puikiai tinka MITM atakoms vykdyti, mes čia naudojame „Wireshark“ ir „Ettercap“, kurie abu yra iš anksto įdiegtos „Kali Linux“ programos. Galbūt aptarsime kitus, kuriuos galėtume panaudoti ateityje.

Be to, mes tiesiogiai parodėme „Kali Linux“ ataką, kurią mes taip pat rekomenduojame savo skaitytojams naudoti vykdydami šią ataką. Nors gali būti, kad pasieksite tuos pačius rezultatus naudodami „Kali“ „VirtualBox“.

Ugnis „Kali Linux“

Norėdami pradėti, paleiskite „Kali Linux“ mašiną.

Nustatykite DNS konfigūracijos failą „Ettercap“

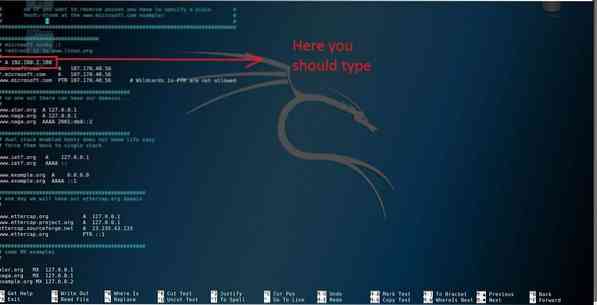

Nustatykite komandų terminalą ir pakeiskite „Ettercap“ DNS konfigūraciją įvesdami šią sintaksę į pasirinktą redaktorių.

$ gedit / etc / ettercap / etter.dnsJums bus parodytas DNS konfigūracijos failas.

Tada terminale turėsite įvesti savo adresą

> * a 10.0.2.15

Patikrinkite savo IP adresą įvesdami naują terminalą „ifconfig“, jei dar nežinote, kas tai yra.

Norėdami išsaugoti pakeitimus, paspauskite „Ctrl“ + x ir paspauskite (y) apačią.

Paruoškite „Apache“ serverį

Dabar suklastotą saugos puslapį perkelsime į „Apache“ serverio vietą ir paleisime jį. Netikrą puslapį turėsite perkelti į šį „Apache“ katalogą.

Norėdami suformatuoti HTML katalogą, vykdykite šią komandą:

$ Rm / Var / Www / Html / *Toliau turėsite išsaugoti netikrą saugos puslapį ir įkelti jį į mūsų paminėtą katalogą. Norėdami pradėti įkelti, terminale įveskite:

$ mv / root / Desktop / fake.html / var / www / htmlDabar paleiskite „Apache“ serverį naudodami šią komandą:

$ sudo paslaugos apache2 pradžiaPamatysite, kad serveris sėkmingai paleistas.

Apgaulė naudojant „Ettercap“ priedą

Dabar pamatysime, kaip „Ettercap“ pradės veikti. Mes suklaidinsime DNS su „Ettercap“. Paleiskite programą įvesdami:

$ ettercap -G

Matote, kad tai yra GUI įrankis, kuris žymiai palengvina naršymą.

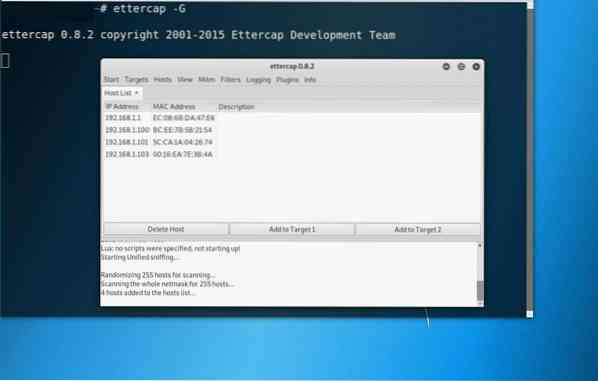

Atidarius priedą, paspausite mygtuką „apuostyti apačią“ ir pasirinkti „United sniffing“

Pasirinkite tinklo sąsają, kurią šiuo metu naudojate:

Pasirinkę šį rinkinį, spustelėkite pagrindinio kompiuterio skirtukus ir pasirinkite vieną iš sąrašų. Jei nėra tinkamo pagrindinio kompiuterio, galite spustelėti nuskaitymo pagrindinį kompiuterį, kad pamatytumėte daugiau parinkčių.

Tada paskirkite auką, kad ji būtų nukreipta į 2, o jūsų IP adresą - kaip 1 taikinį. Galite paskirti auką spustelėdami taikinys du-mygtuką ir tada pridėti prie tikslo mygtuko.

Tada paspauskite „mtbm“ skirtuką ir pasirinkite apsinuodijimą ARP.

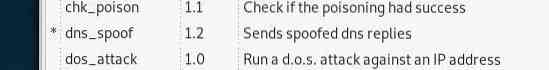

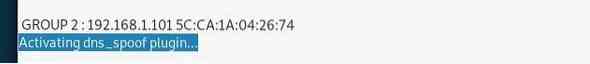

Dabar eikite į skirtuką Įskiepiai ir spustelėkite skyrių „Tvarkyti papildinius“, tada suaktyvinkite DNS suklastojimą.

Tada pereikite į meniu Pradėti, kur galiausiai galėsite pradėti nuo atakos.

Https srauto gavimas naudojant „Wireshark“

Čia viskas baigiasi kai kuriais veiksmais ir tinkamais rezultatais.

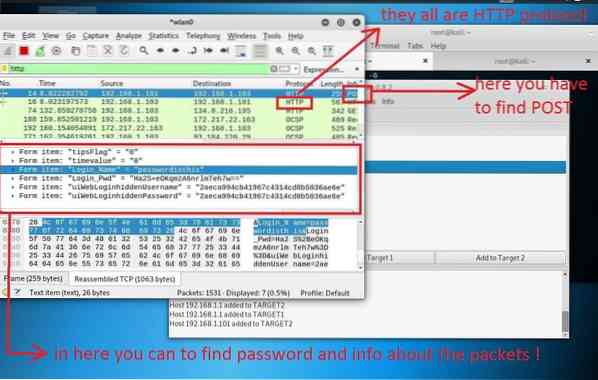

„Wireshark“ naudosime norėdami pritraukti „https“ srautą ir bandysime atgauti jo slaptažodžius.

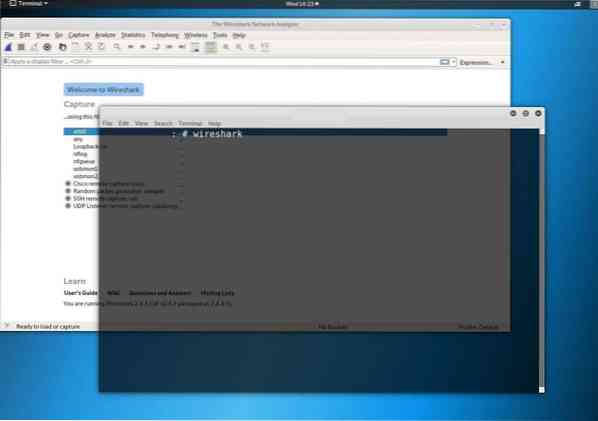

Norėdami paleisti „Wireshark“, sukvieskite naują terminalą ir įeikite į „Wireshark“.

Kai „Wireshark“ veikia ir veikia, turite nurodyti jai filtruoti visus srauto paketus, išskyrus „https“ paketus, įvesdami HTTP į „Taikyti rodymo filtrą“ ir paspauskite „Enter“.

Dabar „Wireshark“ nepaisys visų kitų paketų ir fiksuos tik „https“ paketus

Dabar atkreipkite dėmesį į kiekvieną paketą, kurio aprašyme yra žodis „post“:

Išvada

Kai kalbame apie įsilaužimą, MITM yra didžiulė kompetencijos sritis. Vieno konkretaus tipo MITM atakos turi keletą skirtingų unikalių būdų, kaip jas pasiekti, ir tas pats pasakytina apie sukčiavimo išpuolius.

Mes išnagrinėjome paprasčiausią, bet labai veiksmingą būdą, kaip gauti daugybę sultingos informacijos, kuri gali turėti perspektyvų ateityje. „Kali Linux“ nuo šiol, kai buvo išleista 2013 m., Labai palengvino tokius dalykus, o įmontuotos komunalinės paslaugos tarnauja vieniems ar kitiems tikslams.

Šiaip ar taip, kol kas viskas. Tikiuosi, kad ši greita mokymo programa jums buvo naudinga ir, tikiuosi, ji padėjo jums pradėti sukčiavimo išpuolius. Laikykitės daugiau instrukcijų apie MITM atakas.

Phenquestions

Phenquestions