Šiam tikslui naudojamas įrankis vadinamas Nmap. „Nmap“ pirmiausia siunčia sukurtus paketus į tikslinę sistemą. Tada ji matys sistemos atsaką, įskaitant tai, kuri operacinė sistema veikia, kokie uostai ir paslaugos yra atidarytos. Deja, nei gera užkarda, nei stipri tinklo įsibrovimo aptikimo sistema lengvai aptiks ir neužblokuos tokio tipo nuskaitymų.

Aptarsime keletą geriausių būdų, padedančių atlikti slaptus nuskaitymus, neaptinkant ar blokuojant. Į šį procesą įtraukti šie veiksmai:

- Nuskaitykite naudodami „TCP Connect“ protokolą

- Nuskaitykite naudodami SYN vėliavą

- Alternatyvūs nuskaitymai

- Nuleiskite žemiau slenksčio

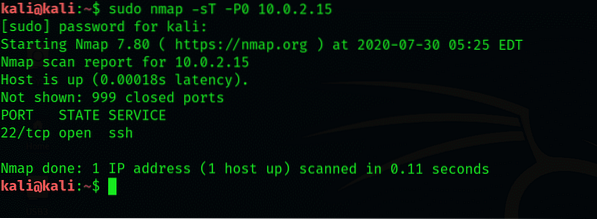

1. Nuskaitymas naudojant TCP protokolą

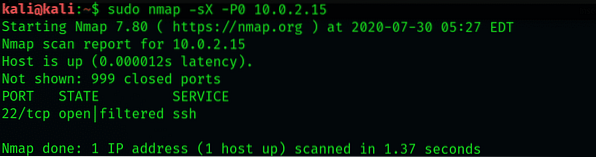

Pirmiausia pradėkite tinklo nuskaitymą naudodami TCP connect protokolą. TCP protokolas yra efektyvus ir patikimas nuskaitymas, nes jis atvers tikslinės sistemos ryšį. Atminkite, kad -P0 šiam tikslui naudojamas jungiklis. The -P0 jungiklis apribos Nmap ping, kuris siunčiamas pagal numatytuosius nustatymus, taip pat blokuos įvairias užkardas.

Iš aukščiau pateikto paveikslo galite pamatyti, kad bus grąžinta efektyviausia ir patikimiausia ataskaita apie atvirus uostus. Viena iš pagrindinių šio nuskaitymo problemų yra ta, kad jis įjungs ryšį palei TCP, o tai yra trijų krypčių rankos paspaudimas tikslinei sistemai. Šį įvykį gali įrašyti „Windows“ sauga. Jei atsitiktinai įsilaužimas bus sėkmingas, sistemos administratoriui bus lengva žinoti, kas atliko įsilaužimą, nes jūsų IP adresas bus atskleistas tikslinei sistemai.

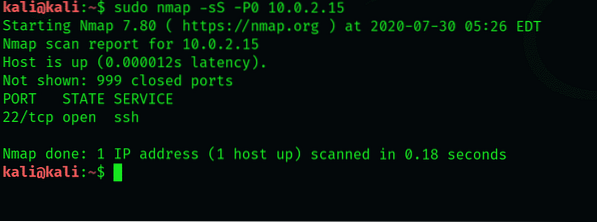

2. Nuskaitykite naudodami SYN vėliavą

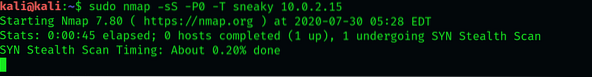

Pagrindinis TCP nuskaitymo privalumas yra tai, kad jis įjungia ryšį, kad sistema taptų lengvesnė, patikimesnė ir slapta. Be to, SYN vėliavos rinkinį galima naudoti kartu su TCP protokolu, kuris niekada nebus užregistruotas dėl neišsamaus trijų krypčių rankos paspaudimo. Tai galima padaryti naudojant šiuos veiksmus:

$ sudo nmap -sS -P0 192.168.1.115

Atkreipkite dėmesį, kad išvestis yra atidarytų prievadų sąrašas, nes jis yra gana patikimas naudojant TCP prisijungimo nuskaitymą. Žurnalo failuose jis nepalieka jokio pėdsako. Šiam nuskaitymui atlikti laikas, pasak „Nmap“, buvo tik 0.42 sekundės.

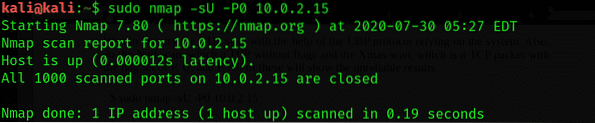

3. Alternatyvūs nuskaitymai

Taip pat galite išbandyti UDP nuskaitymą naudodamiesi sistema paremtu UBP protokolu. Taip pat galite atlikti „Null“ nuskaitymą, kuris yra TCP be vėliavų; ir „Xmas“ nuskaitymas, kuris yra TCP paketas su žymėjimo rinkiniu P, U ir F. Tačiau visi šie nuskaitymai duoda nepatikimus rezultatus.

$ sudo nmap -sU -P0 10.0.2.15

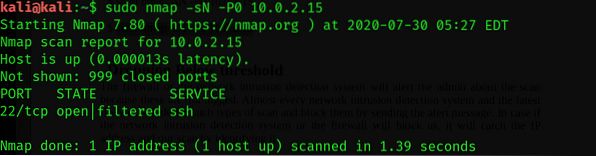

4. Nuleiskite žemiau slenksčio

Ugniasienė arba tinklo įsibrovimo aptikimo sistema įspės administratorių apie nuskaitymą, nes šie nuskaitymai nėra užregistruojami. Beveik kiekviena tinklo įsibrovimo aptikimo sistema ir naujausia ugniasienė aptiks tokio tipo nuskaitymus ir blokuos juos siunčiant įspėjimo pranešimą. Jei tinklo įsibrovimo aptikimo sistema ar užkarda blokuoja nuskaitymą, ji nustatys IP adresą ir mūsų nuskaitymą.

SNORT yra garsi, populiari tinklo įsibrovimo aptikimo sistema. „SNORT“ sudaro parašai, sukurti pagal „Nmap“ nuskaitymų aptikimo taisyklių rinkinį. Tinklo rinkinyje nustatytas minimalus slenkstis, nes jis kiekvieną dieną eis per didesnį uostų skaičių. Numatytasis SNORT slenksčio lygis yra 15 prievadų per sekundę. Todėl mūsų nuskaitymas nebus aptiktas, jei nuskaitysime žemiau ribos. Norint geriau išvengti tinklo įsilaužimo aptikimo sistemų ir užkardų, būtina turėti visas turimas žinias.

Laimei, „Nmap“ pagalba galima nuskaityti naudojant skirtingus greičius. Pagal numatytuosius nustatymus „Nmap“ susideda iš šešių greičių. Šiuos greičius galima pakeisti naudojant -T jungiklį kartu su greičio pavadinimu arba numeriu. Šie šeši greičiai yra:

paranojiškas 0, klastingas 1, mandagus 2, normalus 3, agresyvus 4, beprotiškas 5Paranojiškas ir klastingas greitis yra mažiausias, ir jie abu yra per SNORT slenkstį įvairiems uosto nuskaitymams atlikti. Naudokite šią komandą, kad nuskaitytumėte apgaulingu greičiu:

$ nmap -sS -P0 -T klastingas 192.168.1.115

Čia nuskaitymas praeis pro tinklo įsibrovimo aptikimo sistemą ir ugniasienę neaptinkamas. Svarbiausia yra išlaikyti kantrybę šio proceso metu. Kai kurie nuskaitymai, pvz., Gudrus greičio nuskaitymas, užtruks 5 valandas kiekvienam IP adresui, o numatytasis nuskaitymas užtruks tik 0.42 sekundės.

Išvada

Šis straipsnis parodė, kaip atlikti slaptą nuskaitymą naudojant „Nali“ („Network Mapper“) įrankį „Kali Linux“. Straipsnyje taip pat buvo parodyta, kaip dirbti su skirtingomis slapto pobūdžio atakomis „Nmap“.

Phenquestions

Phenquestions