Įsilaužėliai nori būti anonimi ir sunkiai aptikti dirbdami savo darbą. Įrankiai gali būti naudojami norint nuslėpti įsilaužėlio tapatybę nuo paviešinimo. VPN (virtualus privatus tinklas), tarpiniai serveriai ir RDP (nuotolinio darbalaukio protokolas) yra keletas įrankių, leidžiančių apsaugoti jų tapatybę.

Norint anonimiškai atlikti įsiskverbimo testavimą ir sumažinti tapatybės aptikimo galimybę, įsilaužėliai turi naudoti tarpinę mašiną, kurios IP adresas bus paliktas tikslinėje sistemoje. Tai galima padaryti naudojant tarpinį serverį. Tarpinis serveris arba tarpinis serveris yra speciali kompiuterio arba programinės įrangos sistema, veikianti kompiuteryje, kuri veikia kaip tarpininkas tarp galutinio įrenginio, pvz., Kompiuterio, ir kito serverio, iš kurio klientas prašo bet kokių paslaugų. Prisijungus prie interneto per tarpinius serverius, bus rodomas ne kliento IP adresas, o tarpinio serverio IP adresas. tada jis gali suteikti klientui daugiau privatumo, jei tiesiog prisijungia tiesiogiai prie interneto.

Šiame straipsnyje aptarsiu apie įmontuotą „Kali Linux“ anonimiškumo paslaugą ir (arba) kitas įsiskverbimo testavimo sistemas. Tai yra „Proxychains“.

PROXICHINŲ SAVYBĖS

- Palaikykite tarpinius serverius SOCKS5, SOCKS4 ir HTTP CONNECT.

- Proxychains gali būti sumaišytos su skirtingais proxy tipais sąraše

- „Proxychains“ taip pat palaiko bet kokio tipo grandinių parinkčių metodus, tokius kaip: atsitiktinis, kuris konfigūracijos faile saugomame sąraše nurodo atsitiktinį tarpinį serverį, arba grandinės įgaliotieji tikslioje tvarkos sąraše, skirtingi tarpiniai serveriai yra atskirti nauja failo eilute. Taip pat yra dinamiška parinktis, leidžianti „Proxychains“ pereiti per tiesioginius įgaliojimus, neįtraukiant negyvų ar nepasiekiamų įgaliotinių, dinaminė parinktis dažnai vadinama protinga parinktimi.

- Tarpiniai tinklai gali būti naudojami su serveriais, tokiais kaip kalmarai, sendmail ir kt.

- „Proxychains“ gali atlikti DNS sprendimą per tarpinį serverį.

- „Proxychains“ gali valdyti bet kurią TCP kliento programą, t., nmap, telnet.

PROXIKAINŲ SINTAKSĖ

Užuot paleidę įsiskverbimo bandymo įrankį arba sukūrę kelias užklausas bet kuriam tikslui tiesiogiai naudodami mūsų IP, galime leisti „Proxychains“ padengti ir tvarkyti darbą. Prie kiekvieno darbo pridėkite komandą „proxychains“, tai reiškia, kad įgaliname „Proxychains“ paslaugą. Pavyzdžiui, norime nuskaityti esamus pagrindinius kompiuterius ir jo prievadus tinkle, naudodami „Nmap“ naudodami „Proxychains“, komanda turėtų atrodyti taip:

proksichetai nmap 192.168.1.1/24

Skirkite minutę, kol suskaidysite aukščiau pateiktą sintaksę:

- proksichetai : liepkite mūsų mašinai vykdyti proxychains tarnybą

- nmap : kokie darbo proksichetai turi būti įtraukti

- 192.168.1.1/24 ar bet kokius argumentus reikalingas tam tikram darbui ar įrankiui, šiuo atveju Nmap reikalingas mūsų nuskaitymo diapazonas nuskaitymui vykdyti.

Apibendrinant, sintaksė yra paprasta, nes proksichetai pridedami tik kiekvienos komandos pradžioje. Likusi dalis po komandos „proxychain“ yra darbas ir jo argumentai.

KAIP NAUDOTI PROXICHINUS

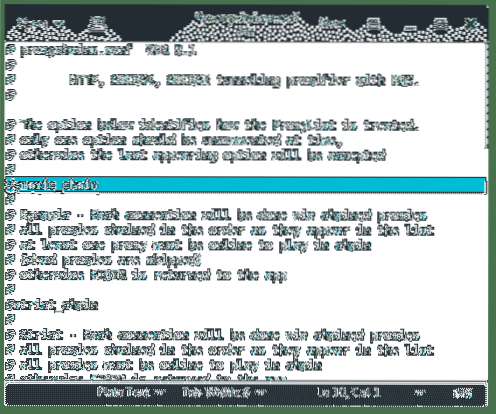

Prieš naudodami proxychains, turime nustatyti proxychains konfigūracijos failą. Mums taip pat reikia tarpinio serverio sąrašo. „Proxychains“ konfigūracijos failas, esantis / etc / proxychains.konf

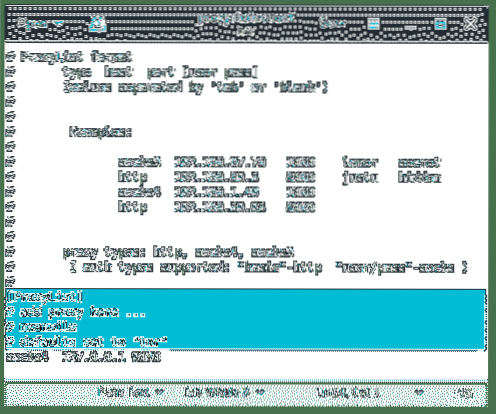

Atviras proksichetai.konf failą norimame teksto rengyklėje ir nustatykite tam tikrą konfigūraciją. Slinkite žemyn, kol pasieksite apačią, failo pabaigoje rasite:

[ProxyList] # pridėkite proxy čia ... # meanwile # numatytasis nustatymas yra & amp; amp; amp; quot; tor& amp; amp; amp; quot; kojinės4127.0.0.1 9050

Pagal numatytuosius nustatymus tarpiniai tinklai pirmiausia tiesiogiai persiunčia srautą per mūsų pagrindinį kompiuterį 127 tašku.0.0.1 prievade 9050 (numatytoji „Tor“ konfigūracija). Jei naudojate „Tor“, palikite tai taip, kaip yra. Jei nenaudojate „Tor“, turėsite pakomentuoti šią eilutę.

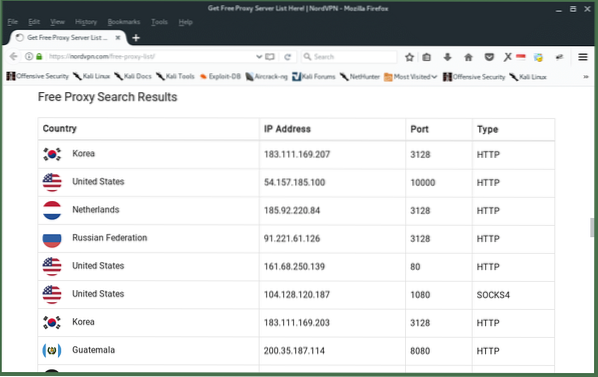

Dabar turime pridėti daugiau įgaliojimų. Internete yra nemokamų tarpinių serverių, galite jo ieškoti „Google“ arba spustelėti šią nuorodą Čia aš naudoju nemokamą „NordVPN“ tarpinio serverio paslaugą, nes ji savo svetainėje turi labai išsamią informaciją, kaip matote žemiau.

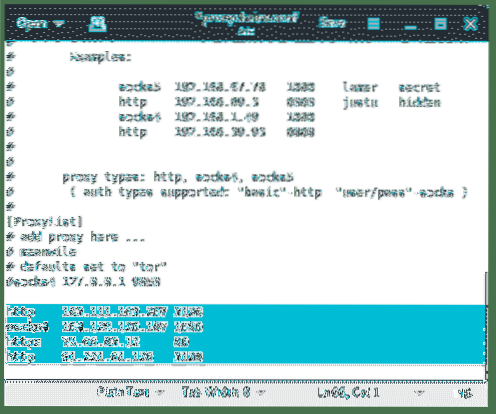

Komentuokite numatytąjį „Tor“ tarpinį serverį, jei nenaudojate „Tor“, tada pridėkite tarpinį serverį „Proxychains“ konfigūracijos faile, tada išsaugokite jį. jis turėtų atrodyti taip:

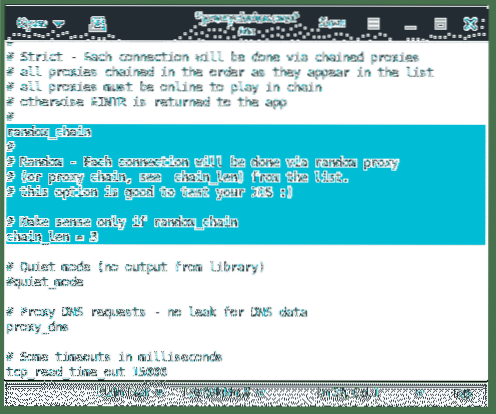

DYNAMIC_CHAIN VS RANDOM_CHAIN

Dinaminė grandinė leis mums valdyti srautą per kiekvieną mūsų sąraše esantį tarpinį serverį. Jei vienas iš įgaliotųjų neveikia arba neatsako, mirę tarpiniai serveriai praleidžiami, jis automatiškai pereis prie kito sąrašo tarpinio serverio, neišmesdamas klaidos. Kiekvienas ryšys bus atliekamas per grandines. Visi įgaliotiniai bus susieti grandine tokia tvarka, kokia jie yra sąraše. Suaktyvinus dinaminį susiejimą, galima pasiekti didesnį anonimiškumą ir be jokių problemų įsilaužti. Norėdami įgalinti dinaminę grandinę, konfigūracijos faile atžymėkite eilutę „dynamic_chains“.

Atsitiktinis susiejimas leis proxy grandinėms atsitiktinai pasirinkti IP adresus iš mūsų sąrašo ir kiekvieną kartą, kai mes naudojame proxy grandines, proxy grandinė tikslui atrodys kitaip, todėl bus sunkiau stebėti srautą iš jo šaltinio.

Norėdami suaktyvinti atsitiktinę grandinę, komentuokite „dinamines grandines“ ir komentuokite „atsitiktines grandines“. Kadangi vienu metu galime naudoti tik vieną iš šių parinkčių, prieš naudodamiesi „proxychain“, būtinai pakomentuokite kitas šio skyriaus parinktis.

Taip pat galite atšaukti eilutę nuo „chain_len“. Ši parinktis nustatys, kiek jūsų grandinės IP adresų bus naudojama kuriant atsitiktinę tarpinio serverio grandinę.

Gerai, dabar jūs žinote, kaip įsilaužėliai naudoja proxychains, kad padengtų savo tapatybę ir liktų anonimi, nesijaudindami, kad juos aptiks tikslinės IDS ar teismo tyrėjai.

Phenquestions

Phenquestions