Rinkoje yra daug atvirojo kodo ir nuosavybės pažeidžiamumo skaitytuvų, tačiau aptarsime keletą populiarių ir galimų pažeidžiamumo skaitytuvų.

Nesas

„Nessus“ yra žinomiausias ir efektyviausias įvairių platformų pažeidžiamumo skaitytuvas. Jis turi grafinę vartotojo sąsają ir yra suderinamas su beveik visomis operacinėmis sistemomis, įskaitant „Windows“, „MAC“ ir „Unix“, pvz., Operacines sistemas. Iš pradžių tai buvo nemokama ir atviro kodo produktas, bet tada 2005 m. Jis buvo glaudžiai įsigytas ir pašalintas iš atvirojo kodo projektų. Dabar, atsižvelgiant į jų svetainę, jo profesionali versija kainuoja maždaug 2190 USD per metus, o tai vis tiek yra daug pigiau, palyginti su konkurentų produktais. Taip pat yra ribota nemokamos programos „Nessus Home“ versija, tačiau ši versija neturi visų funkcijų ir gali būti naudojama tik namų tinklams.

Ji nuolat palaiko komercinę ir bendruomenės paramą ir yra nuolat atnaujinama. Jis gali automatiškai nuskaityti nuotolinius / vietinius serverius ir žiniatinklio programas, ar nėra pažeidžiamumų. Jis turi savo scenarijų kalbą, kuria galima rašyti papildinius ir plėtinius. Jo nemokamą programinę įrangą galima atsisiųsti iš https: // www.tvirtas.com / parsisiuntimai / nessus

Išbandysime „Nessus“ „Ubuntu“, tam atsisiųsime .deb paketas iš svetainės. Po to įveskite tai į savo terminalą

[apsaugotas el. paštu]: ~ $ cd atsisiuntimai /ubuntu @ ubuntu: ~ / Parsisiųsti $ sudo dpkg -i Nessus-8.1.2-debian6_amd64.deb

Tada įveskite

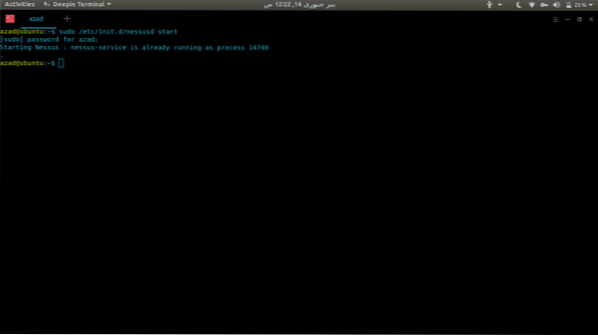

[apsaugotas el. paštas]: ~ $ sudo / etc / init.d / nessusd pradžia

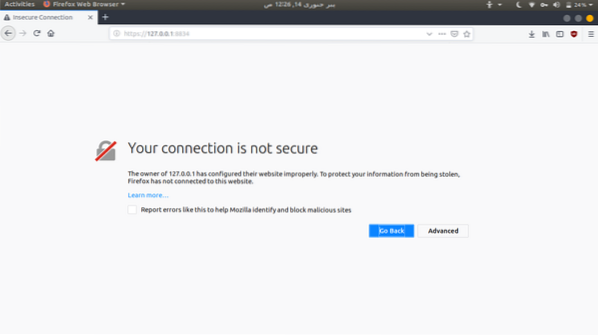

Tai pradės „Nessus“ paslaugą 8834 uoste. Dabar eikite į https: // 127.0.0.1: 8834 / norėdami pasiekti „Nessus“ žiniatinklio vartotojo sąsają.

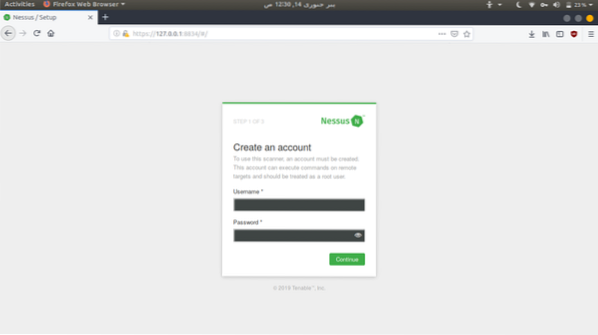

Tai įspės jus apie nesaugų ryšį, bet spustelėkite „Advanced“ ir patvirtinsite saugos išimtį. Dabar sukurkite vartotoją ir užsiregistruokite „Nessus“, kad sugeneruotumėte raktą, kad galėtumėte naudoti jo bandomąją versiją.

Nmap

„Nmap“ yra pats lankstiausias ir išsamiausias atvirojo kodo įrankis, naudojamas tinklo paieškai ir saugumo nuskaitymui. Tai gali padaryti viską - nuo uosto nuskaitymo iki pirštų atspaudų operacinių sistemų ir pažeidžiamumo nuskaitymo. „Nmap“ turi ir CLI, ir GUI sąsajas, grafinė vartotojo sąsaja vadinama „Zenmap“. Jis turi savo scenarijų variklį ir yra iš anksto parašytas .nse scenarijai, naudojami pažeidžiamumui nuskaityti. Jis turi daug įvairių galimybių greitai ir efektyviai nuskaityti. Štai kaip įdiegti „Nmap“ sistemoje „Linux“.

[apsaugotas el. paštu]: ~ $ sudo apt-get update[apsaugotas el. pašto adresas]: ~ $ sudo apt-get upgrade -y

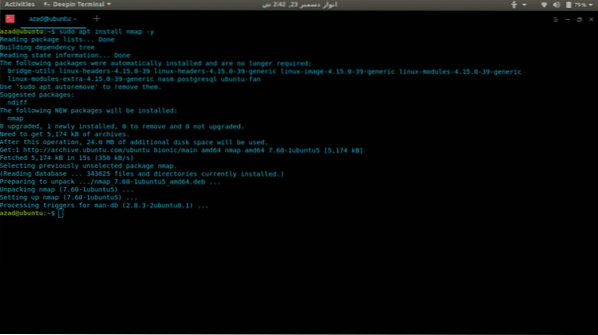

[apsaugotas el. pašto adresas]: ~ $ sudo apt-get install nmap -y

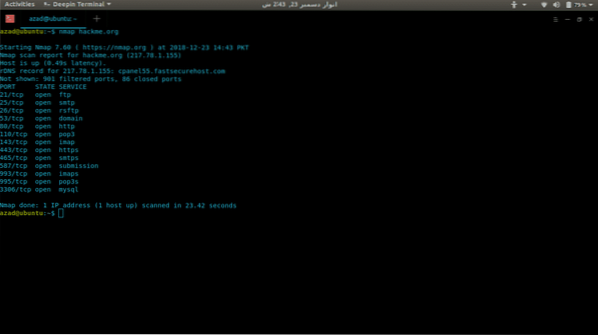

Dabar serveriui nuskaityti naudosime „Nmap“ („hackme“.org) atviriems uostams ir išvardyti tose uostuose teikiamas paslaugas, tai tikrai lengva. Tiesiog įveskite nmap ir serverio adresą.

$ nmap hackme.org

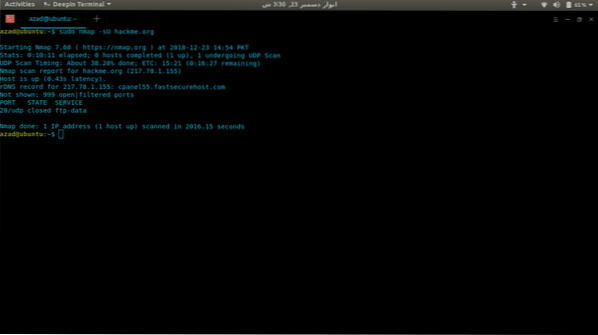

Norėdami ieškoti UDP prievadų, įtraukite -sU parinktį su sudo, nes tam reikia root teisių.

$ sudo nmap -sU hackme.org

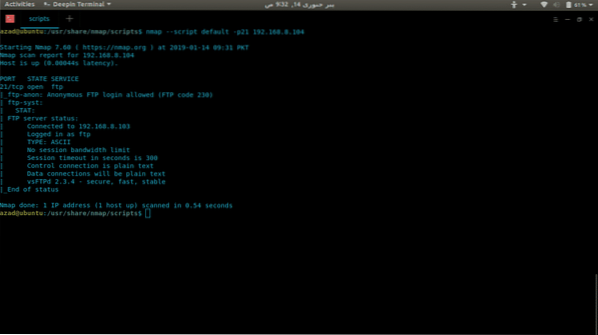

„Nmap“ turi savo scenarijų variklį „nse“, kuriame galite rašyti savo pažeidžiamumo nuskaitymo scenarijus. „Nmap“ yra iš anksto įdiegtas su daugybe pažeidžiamumo nuskaitymo scenarijų, kuriuos galima naudoti naudojant komandą „-script“.

„Nmap“ yra daugybė kitų galimybių, tokių kaip:

-p-: nuskaitykite visus 65535 prievadus

-sT: TCP jungties nuskaitymas

-O: nuskaitoma, ar veikia operacinė sistema

-v: žodinis nuskaitymas

-A: Agresyvus nuskaitymas, nuskaito viską

-T [1-5]: nustatyti nuskaitymo greitį

-Pn: įtraukite serverio blokus į ping

-sC: nuskaitymas naudojant visus numatytuosius scenarijus

Nikto

„Nikto“ yra paprastas, nemokamas ir atviro kodo skaitytuvas, galintis nuskaityti daugiau nei 6400 potencialių grėsmių ir failų. Be to, jis nuskaito žiniatinklio serverio versiją, kad patikrintų su versija susijusias problemas. Jis nuskaito žiniatinklio serverio konfigūracijas, pvz., HTTP leidžiamus metodus, numatytuosius katalogus ir failus. Jis taip pat palaiko papildinius, tarpinius serverius, skirtingus išvesties formatus ir kelias nuskaitymo parinktis.

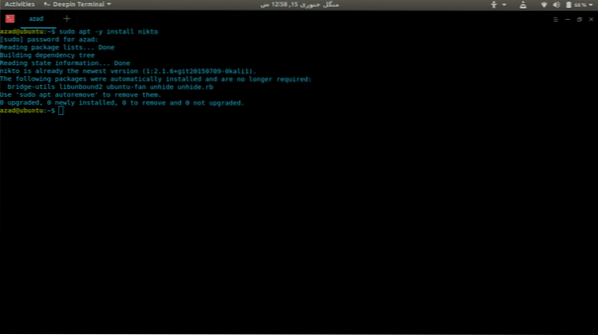

Norėdami įdiegti „Nikto“ į „Debian Linux“, įveskite

[apsaugotas el. paštu]: ~ $ sudo apt-get update && sudo apt-get upgrade[apsaugotas el. paštu]: ~ $ sudo apt -y įdiekite nikto

Naudojimo pavyzdys:

[saugomas el. paštas]: ~ $ nikto -h http: // canyouhack.musOPENVAS

„OpenVAS“ yra išsišakojusio paskutinio nemokamo „Nessus“ versija „github“ sistemoje po to, kai jis buvo įsigytas 2005 m. Savo įskiepiams jis vis dar naudoja tą pačią Nessus NASL kalbą. Tai nemokamas atvirojo kodo ir galingas tinklo pažeidžiamumo skaitytuvas.

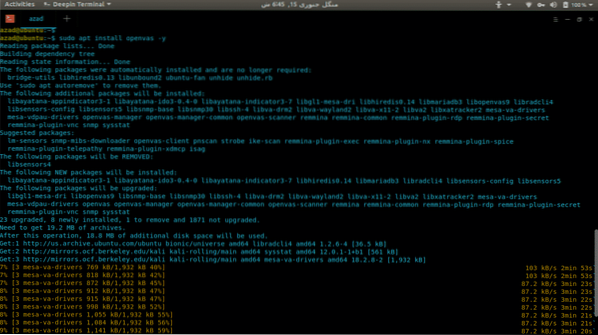

Norėdami įdiegti „OpenVAS“ į „Ubuntu“ ar bet kurį „Debian Linux“ platintoją, jums reikės „Kali Linux“ saugyklų, vykdykite tai savo terminale.

[apsaugotas el. pašto adresas]: ~ $ sudo apt-key adv --keyserver pgp.mit.edu --recv-keys ED444FF07D8D0BF6[apsaugotas el. paštas]: ~ $ sudo echo '# Kali linux saugyklos \ ndeb

http: // http.kali.org / kali kali-rolling pagrindinis įnašas ne nemokamas '>>

/ etc / apt / sources.sąrašą

[apsaugotas el. paštu]: ~ $ sudo apt-get update

[PASTABA] Nepaleiskite apt atnaujinimo naudodami „Kali“ saugyklas

[apsaugotas el. pašto adresas]: ~ $ sudo apt install openvas -y

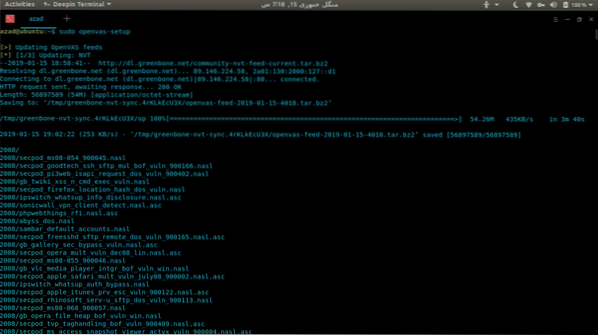

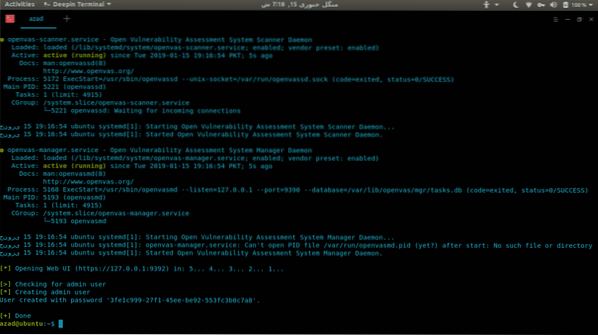

Dabar automatiškai sukonfigūruokite naudodami šią komandą. Tai sukonfigūruos „openvas“ paslaugą ir sugeneruos vartotoją bei jo slaptažodį.

[apsaugotas el. paštu]: ~ $ sudo openvas-setup

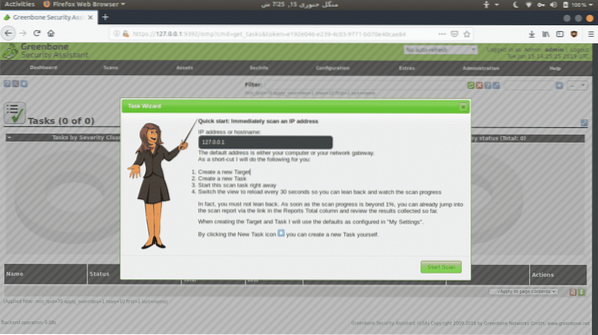

Eikite į žiniatinklio GUI nuorodą ir prisijunkite naudodami vartotojo vardą ir slaptažodį. Norėdami atlikti nuskaitymą savo tinkle, eikite į „Nuskaitymai“> „Užduotys“ ir spustelėkite mygtuką „Vedlys“.

Nexpose

„Nexpose“ yra nuostabus pažeidžiamumų skaitytuvas, analizatorius ir valdymo programinė įranga, naudojanti „Metasploit Framework“ galią pažeidžiamumams nuskaityti ir išnaudoti. Jis siūlo atskirą produktą, kuris gali būti VM, talpykla ar programinės įrangos dalis. Jis turi grafinę vartotojo sąsają, pagrįstą žiniatinkliu. Jis siūlo „viskas viename“ paketą visiems pažeidžiamumo nuskaitymo, naudojimo ir švelninimo poreikiams.

„Nexpose“ bandomąją versiją galite atsisiųsti iš https: // www.greitas7.lt / produktai / nexpose /

Išvada

Pažeidžiamumo nuskaitymas reikalingas tiek namų, tiek įmonių tinklams, norint išspręsti pažeidžiamumo grėsmes. Rinkoje yra daugybė skaitytuvų. Tai, kaip pasirinksite, priklauso nuo jūsų naudojimo. Jei norite nuskaityti savo namų tinklą, „OpenVAS“ gali būti geriausia, tačiau jei norite nuskaityti ir valdyti didelį verslo sektorių, turėtumėte ieškoti komercinių pažeidžiamumo skaitytuvų.

Phenquestions

Phenquestions