Kas yra tinklo skverbties testavimas?

Pasenęs kodas, funkcijų pridėjimas, neteisingos konfigūracijos ar novatoriškų įžeidžiančių metodų kūrimas gali sukelti „silpnybes“, kurias kenkėjiškas kodas gali panaudoti, kad gautų prieigą ar įvykdytų veiksmus nuotoliniame (arba vietiniame) taikinyje. Šie „trūkumai“ vadinami „pažeidžiamumais“ arba „saugumo spragomis“.

Skverbimosi testas arba švirkštimo priemonės testas yra tikslo (serverio, svetainės, mobiliojo telefono ir kt.) Audito veiksmas, siekiant išmokti saugumo spragų, leidžiančių užpuolikui įsiskverbti į tikslinį įrenginį, perimti ryšius ar pažeisti numatytasis privatumas ar saugumas.

Pagrindinė priežastis, kodėl mes visi atnaujiname savo OS (operacines sistemas) ir programinę įrangą, yra užkirsti kelią pažeidžiamumo „plėtrai“ dėl senojo kodo.

Kai kurie saugumo spragų pavyzdžiai gali būti slaptažodžio stiprumas, bandymai prisijungti, atidengtos SQL lentelės ir kt. Šis žymus „Microsoft Index Server“ pažeidžiamumas naudoja buferį „Windows dll“ failo kode, leidžiantį nuotolinį kodo vykdymą naudojant kenkėjiškus kodus, pvz „CodeRed“ kirminas, sukurtas kaip ir kiti kirminai, kad išnaudotų šį neteisingo kodo fragmentą.

Pažeidžiamumas ir saugumo spragos atsiranda kasdien ar kas savaitę daugelyje operacinių sistemų, kurios yra „OpenBSD“ išimtis, o „Microsoft Windows“ yra taisyklė.

Skvarbos testavimas populiariais įrankiais

Nmap: Nmap (tinklo žemėlapių kūrėjas), žinomas kaip „Sysadmin“ Šveicarijos armijos peilis, yra bene svarbiausias ir pagrindinis tinklo ir saugumo audito įrankis. Nmap yra uosto skaitytuvas, galintis įvertinti tikslinės OS tapatumą (pėdsaką) ir programinę įrangą, klausančią už uostų. Jame yra papildinių komplektas, leidžiantis išbandyti skverbimąsi naudojant žiaurią jėgą, pažeidžiamumą ir kt. Galite pamatyti 30 Nmap pavyzdžių https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: „GreenBone Security Manager“ arba „OpenVas“ yra nemokama arba bendruomeninė „Nessus Security Scanner“ versija. Tai labai išsamus ir patogus vartotojo skaitytuvas, kurį lengva naudoti norint nustatyti pažeidžiamumus, konfigūracijos klaidas ir apskritai saugos spragas taikiniuose. Nors „Nmap“ sugeba rasti pažeidžiamumų, reikia atnaujinto papildinių prieinamumo ir tam tikrų vartotojo galimybių. „OpenVas“ turi intuityvią interneto sąsają, tačiau „Nmap“ išlieka privaloma priemonė bet kuriam tinklo administratoriui.

Metasploit: Pagrindinė „Metasploit“ funkcija yra išnaudojimų vykdymas prieš pažeidžiamus taikinius, tačiau „Metasploit“ gali būti naudojamas saugumo spragų paieškai arba jų patvirtinimui. Be to, „Nmap“ atliktų nuskaitymų, „OpenVas“ ir kitų saugos skaitytuvų rezultatus galima importuoti į „Metasploit“, kad būtų galima juos panaudoti.

Tai tik 3 didžiulio saugos įrankių sąrašo pavyzdžiai. Visiems, kurie domisi saugumu, labai rekomenduojama tai išsaugoti Į viršų Tinklo saugos įrankių sąrašas kaip pagrindinis įsilaužimų ar saugos įrankių šaltinis.

Nmap skverbimosi bandymo pavyzdys:

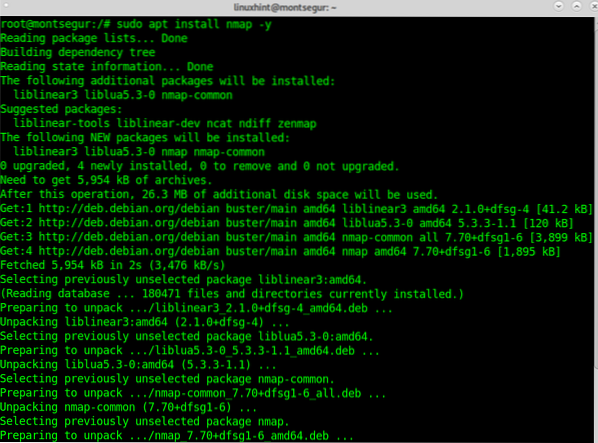

Norėdami pradėti Debian sistemose:

# apt install nmap -y

Įdiegus pirmas žingsnis norint išbandyti „Nmap“ skverbties testavimui šioje pamokoje yra patikrinti, ar nėra pažeidžiamumų naudojant vulnas papildinys įtrauktas į „Nmap NSE“ („Nmap Scripting Engine“). Sintaksė paleisti „Nmap“ su šiuo įskiepiu yra:

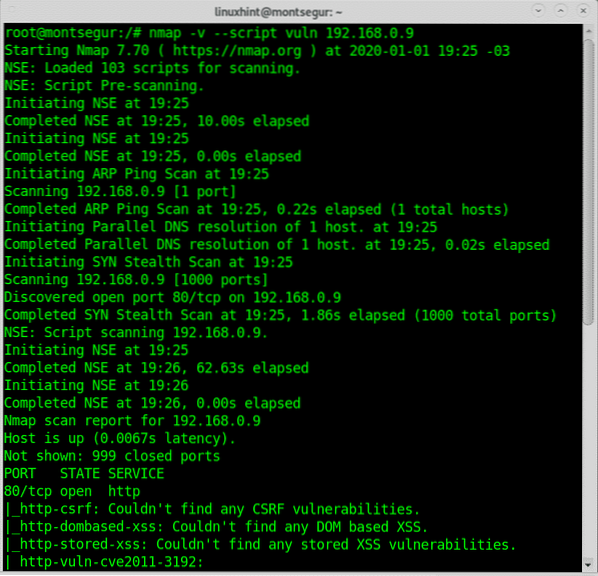

# nmap -v - scenarijus vulnMano atveju aš bėgsiu:

# nmap -v - scenarijus vuln 192.168.0.9

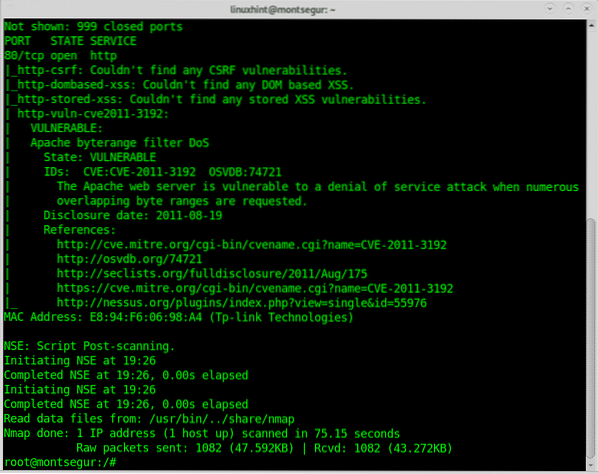

Žemiau pamatysite, kad „Nmap“ rado pažeidžiamumą, dėl kurio tikslinis įrenginys gali būti atakuojamas dėl paslaugų atsisakymo.

Išvestyje pateikiamos nuorodos į pažeidžiamumą, šiuo atveju galiu rasti išsamią informaciją https: // nvd.nist.gov / vuln / detail / CVE-2011-3192.

Šiame pavyzdyje parodomas rašiklio testavimo vykdymas naudojant „OpenVas“, šios pamokos pabaigoje galite rasti vadovėlių su papildomais pavyzdžiais su „Nmap“.

„Openvas“ skverbimosi bandymo pavyzdys:

Pradėkite nuo „OpenVas“ atsisiųskite „Greenbone Community Edition“ iš https: // dl.žaliaskaulis.net / atsisiųsti / VM / gsm-ce-6.0.0.iso jį sukonfigūruoti naudojant „VirtualBox“.

Jei jums reikia instrukcijų, kaip sukonfigūruoti „VirtualBox“ „Debian“ skaityme https: // linuxhint.com / install_virtualbox6_debian10 / ir grįžkite iškart po to, kai baigsite diegimą prieš nustatydami svečio ar virtualiąją OS.

„VirtualBox“ vykdykite instrukcijas

Rankiniu būdu pasirinkite „VirtualBox“ vedlio parinktis naudodami „New“:

- Tipas: „Linux“

- Versija: Kita „Linux“ (64 bitų)

- Atmintis: 4096 MB

- Standusis diskas: 18 GB

- Centriniai procesoriai: 2

Dabar sukurkite naują virtualiosios mašinos standųjį diską.

Pasirūpinkite, kad tinklo ryšys veiktų tiek viduje, tiek išorėje: sistemai reikia prieigos prie interneto, kad būtų galima ją nustatyti. Norėdami naudoti sistemos žiniatinklio sąsają, turite pasiekti sistemą, kurioje veikia jūsų žiniatinklio naršyklė.

Garsas, USB ir diskelis turėtų būti išjungti.

Dabar spustelėkite Pradėti ir spustelėkite aplanko piktogramą, kad pasirinktumėte atsisiųstą iso vaizdą kaip laikmeną kompaktinių diskų įrenginiui, ir paleiskite virtualią mašiną, kaip parodyta toliau pateiktose ekrano kopijose:

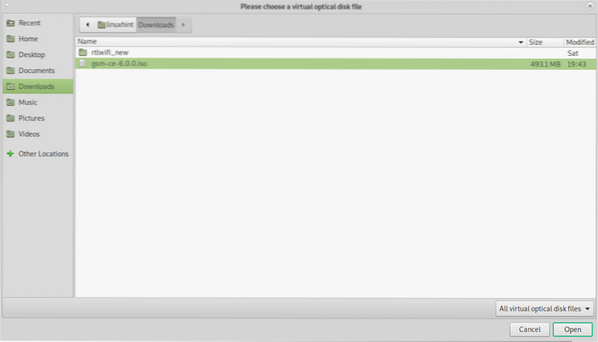

Naršykite iki ISO turinčio katalogo, pasirinkite jį ir paspauskite Atviras.

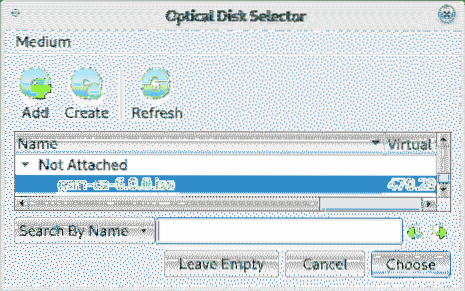

Pasirinkite savo ISO atvaizdą ir paspauskite Pasirinkite.

Paspauskite Pradėti paleisti GSM diegimo programą.

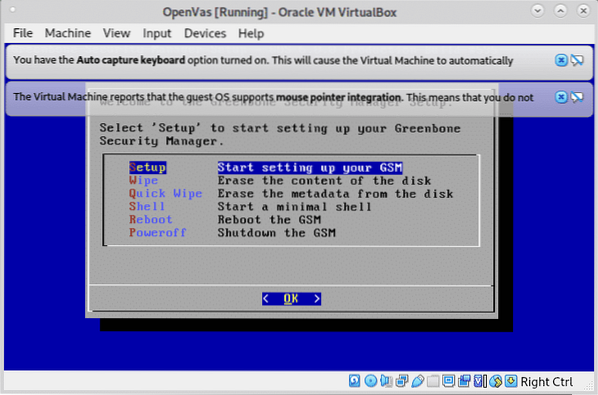

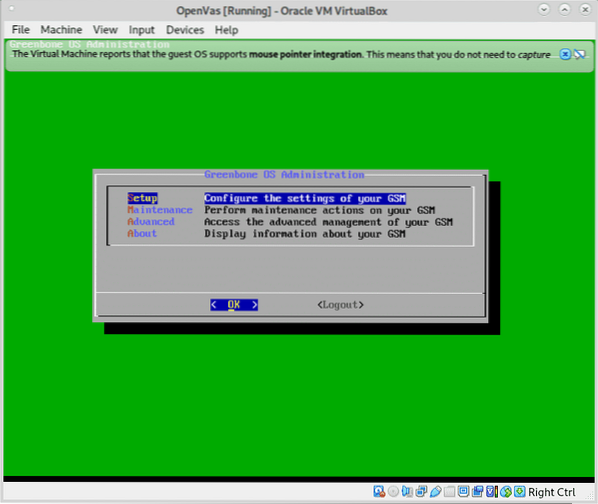

Paleidę ir paleisdami, pasirinkite Sąranka ir paspauskite Gerai tęsti.

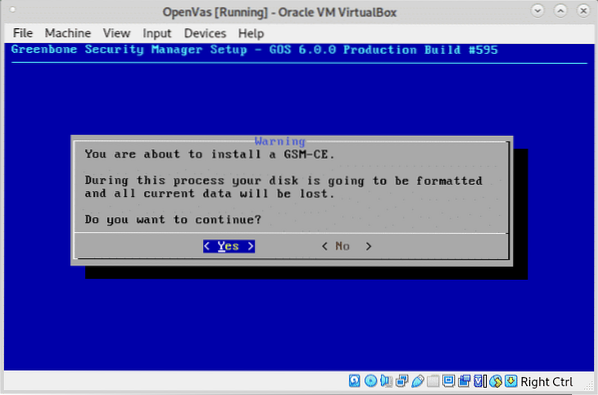

Kitame ekrane paspauskite TAIP tęsti.

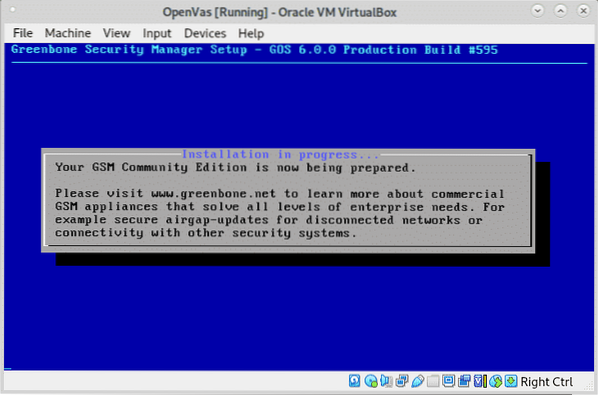

Leiskite montuotojui paruošti aplinką:

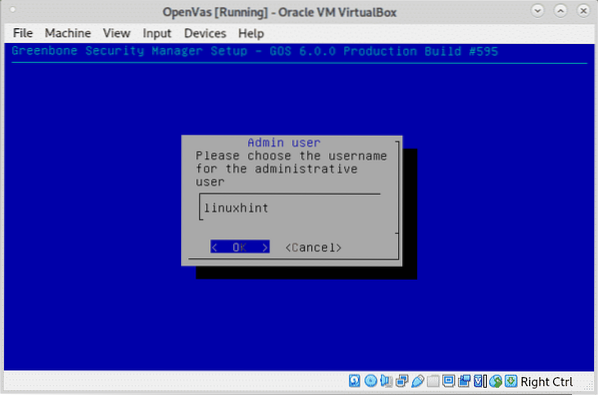

Kai paprašoma, apibrėžkite vartotojo vardą, kaip parodyta žemiau esančiame paveikslėlyje, galite palikti numatytąjį administratorius Vartotojas.

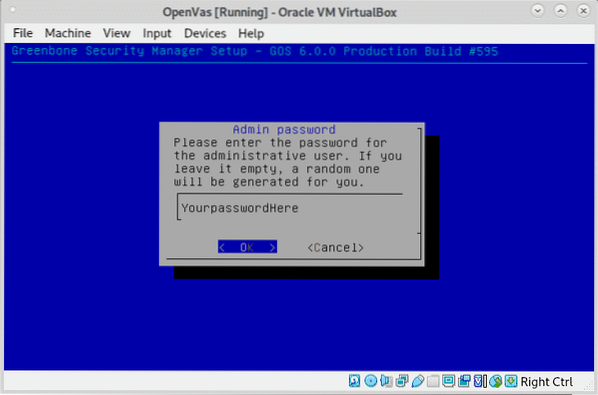

Nustatykite slaptažodį ir paspauskite Gerai tęsti.

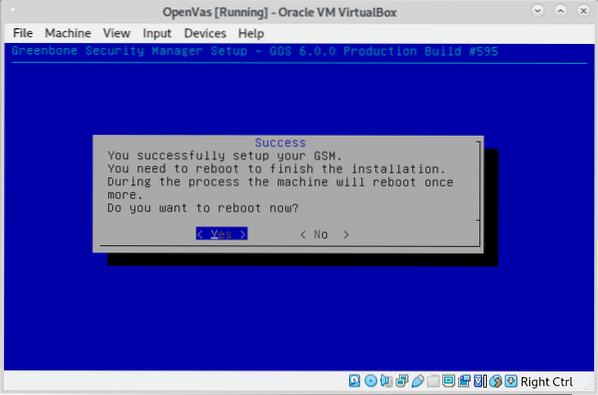

Kai bus paprašyta paleisti iš naujo, paspauskite TAIP.

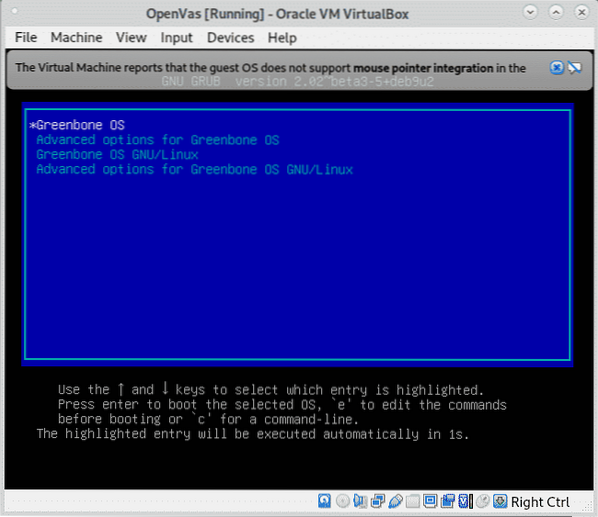

Pasirinkdami įkrovą „Greenbone“ OS paspausdami ENTER.

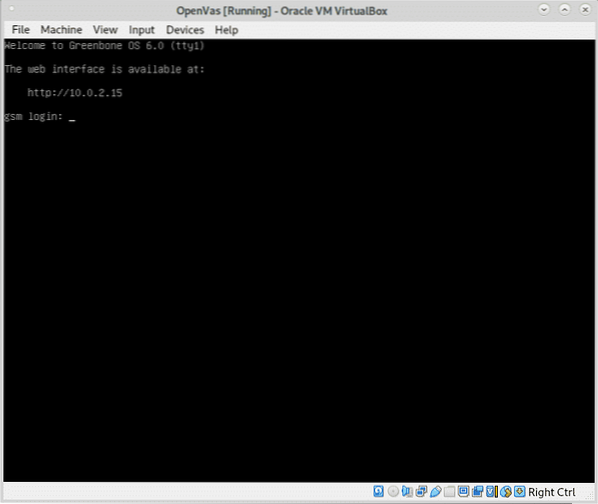

Paleisdami pirmą kartą po diegimo, neprisijunkite, sistema baigs diegimą ir bus paleista iš naujo automatiškai, tada pamatysite šį ekraną:

Turėtumėte įsitikinti, kad jūsų virtualusis įrenginys yra prieinamas iš pagrindinio įrenginio, mano atveju aš pakeičiau „VirtualBox“ tinklo konfigūraciją iš NAT į „Bridge“, tada aš iš naujo paleidau sistemą ir ji veikė.

Pastaba: Šaltinis ir instrukcijos, kaip atnaujinti ir papildomas virtualinimo programas https: // www.žaliaskaulis.net / lt / install_use_gce /.

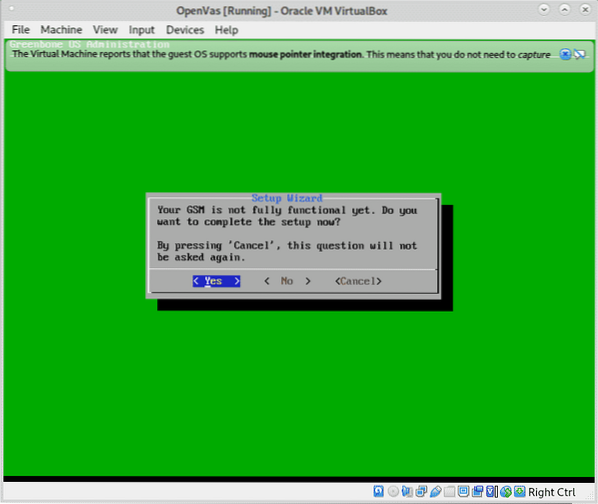

Paleidę prisijungimą pamatysite žemiau esantį ekraną, paspauskite TAIP tęsti.

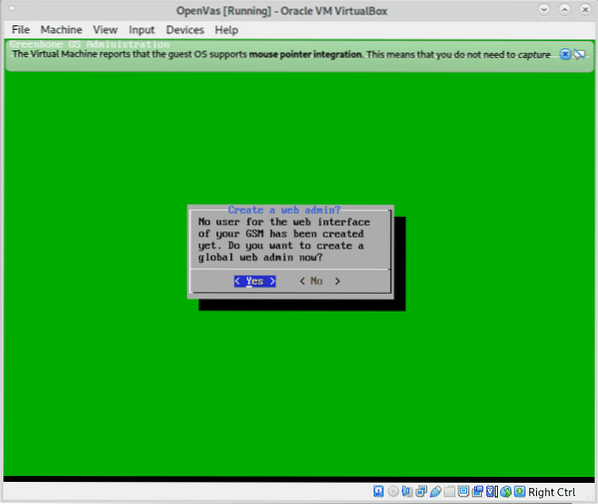

Norėdami sukurti vartotoją žiniatinklio sąsajai, paspauskite TAIP dar kartą tęskite, kaip parodyta žemiau esančiame paveikslėlyje:

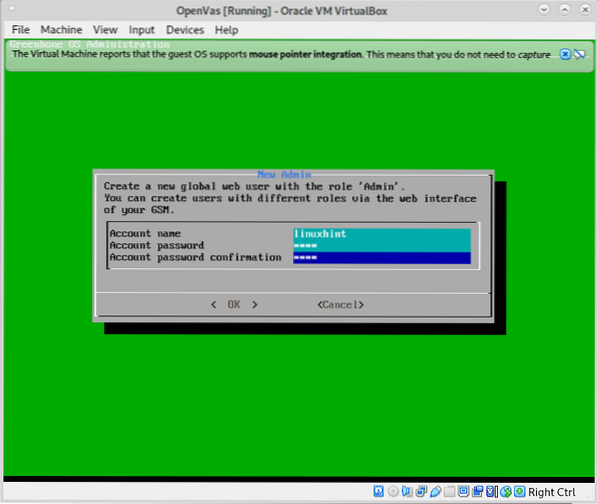

Užpildykite prašomą vartotojo vardą ir slaptažodį ir paspauskite Gerai tęsti.

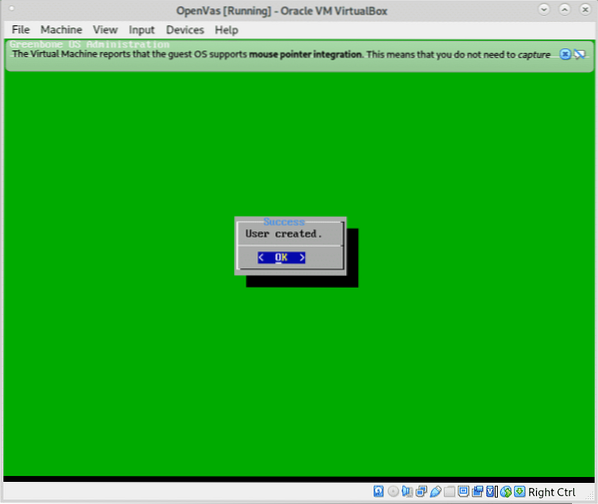

Paspauskite Gerai dėl vartotojo sukūrimo patvirtinimo:

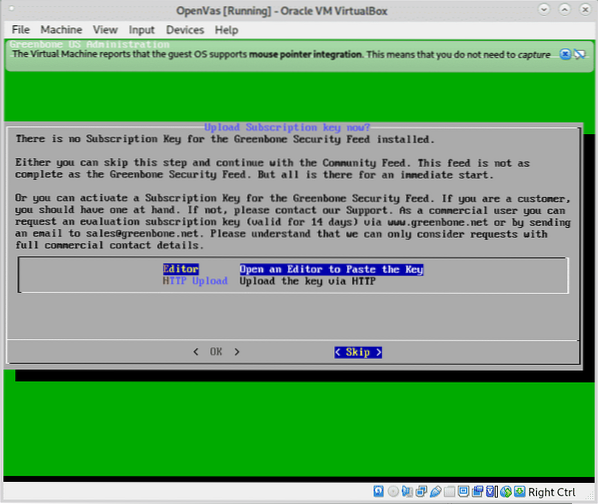

Kol kas galite praleisti prenumeratos raktą, paspausti Praleisti tęsti.

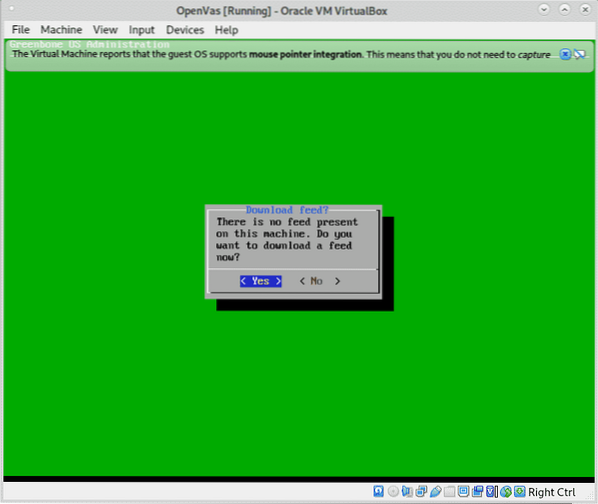

Norėdami atsisiųsti kanalą, paspauskite TAIP kaip parodyta žemiau.

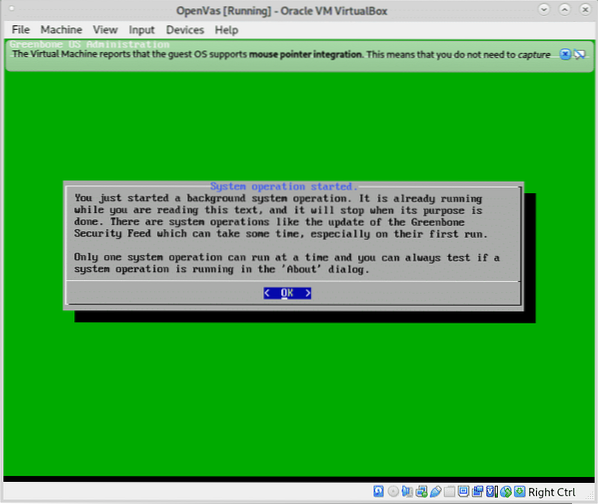

Kai būsite informuoti apie vykdomą foninę užduotį, paspauskite Gerai.

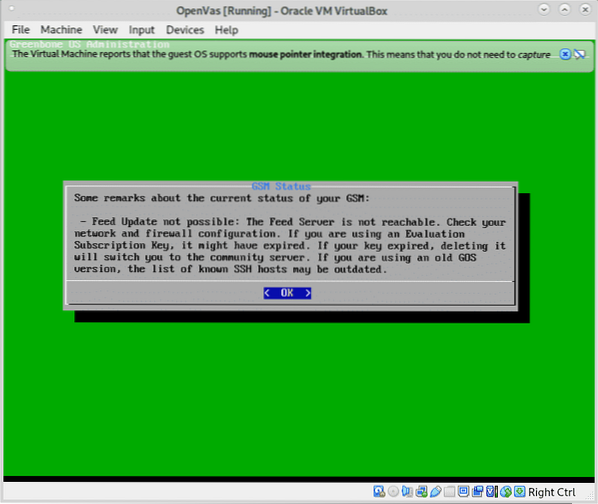

Trumpai patikrinę pamatysite šį ekraną, paspauskite Gerai Norėdami baigti ir pasiekti žiniatinklio sąsają:

Pamatysite kitą ekraną, jei neprisimenate savo interneto prieigos adreso, galite jį patikrinti paskutiniame meniu Apie.

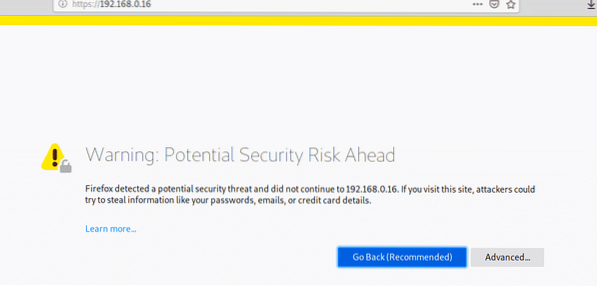

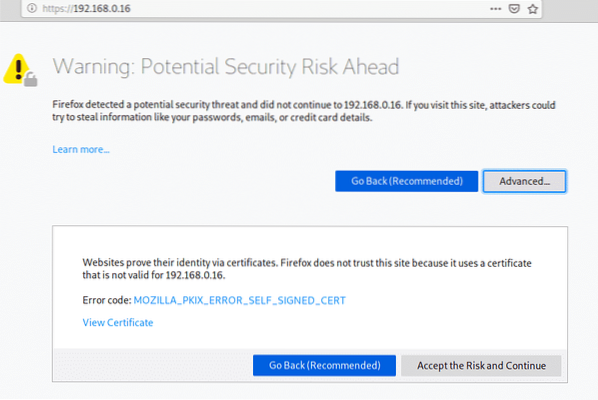

Kai pasieksite naudodami SSL raktą, būsite patenkinti SSL įspėjimu, beveik visose naršyklėse įspėjimas yra panašus, „Firefox“, kaip mano atveju, spustelėkite Išplėstinė.

Tada paspauskite „Priimkite riziką ir tęskite“

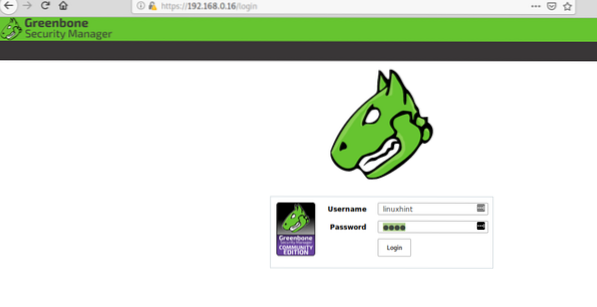

Prisijunkite prie GSM naudodami naudotoją ir slaptažodį, kuriuos nurodėte kurdami žiniatinklio sąsajos vartotoją:

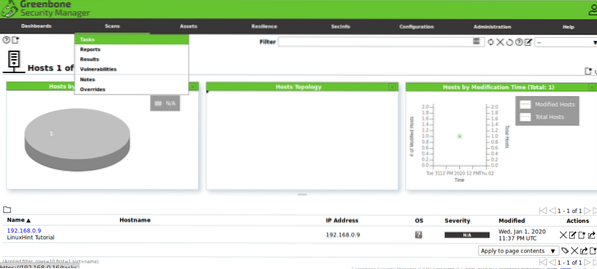

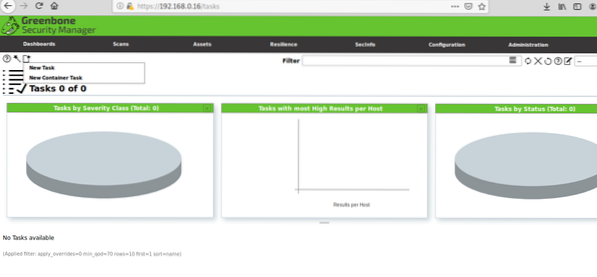

Įėję į pagrindinį meniu paspauskite Nuskaito ir tada toliau Užduotys.

Spustelėkite piktogramą irNauja užduotis“.

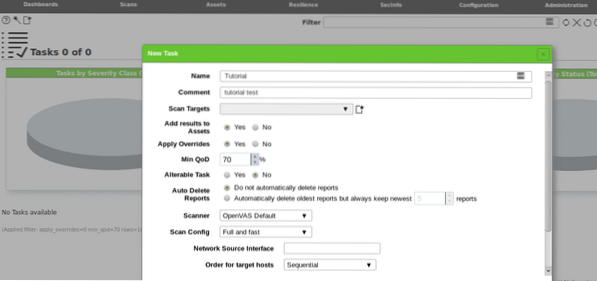

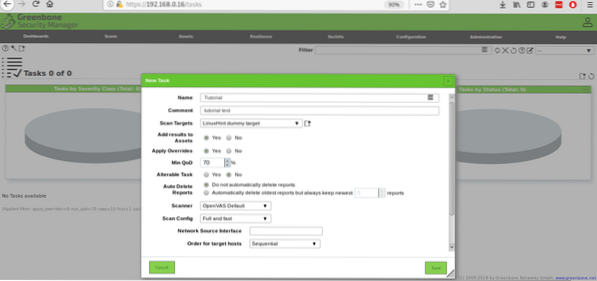

Užpildykite visą reikalingą informaciją, skenavimo tiksluose dar kartą spustelėkite piktogramą:

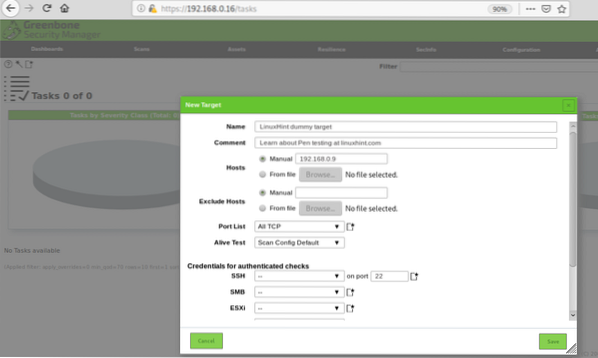

Paspaudus naują langą bus paprašyta informacijos apie tikslą, galite nustatyti vieną pagrindinį kompiuterį pagal IP ar domeno vardą, taip pat galite importuoti taikinius iš failų, užpildę visus prašomus laukus paspauskite Sutaupyti.

Tada paspauskite Sutaupyti vėl

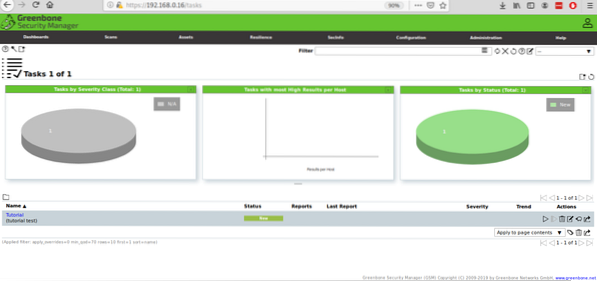

Apibrėžę galite pamatyti savo užduotį, sukurtą mygtuku PLAY, kad pradėtumėte skverbimosi bandymų nuskaitymą:

Paspaudus mygtuką Leisti, būsena pasikeis į „prašoma “:

Tada pradės rodyti pažangą:

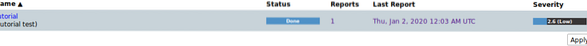

Kai baigsite, pamatysite būseną padaryta, spustelėkite būseną.

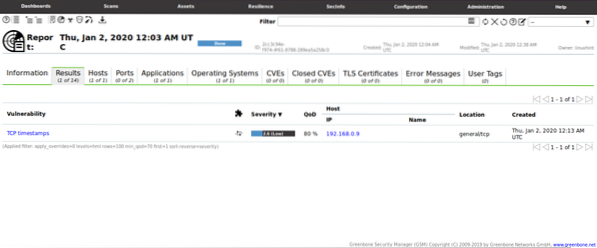

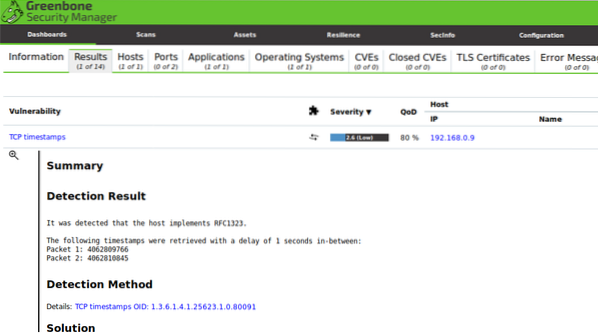

Įėję į vidų galite spustelėti Rezultatai norėdami pamatyti panašų į toliau pateiktą ekraną:

Šiuo atveju GSM rado šviesos pažeidžiamumą be svarbos:

Šis nuskaitymas buvo paleistas neseniai įdiegtame ir atnaujintame „Debian“ darbalaukyje be paslaugų. Jei jus domina skverbties testavimo praktika, kurią galite gauti Metasploitable saugumo virtuali bandymų aplinka, pilna pažeidžiamumų, pasirengusi aptikti ir išnaudoti.

Tikiuosi, kad radote šį trumpą straipsnį Kas yra tinklo skverbties testavimas naudinga, ačiū, kad perskaitėte.

Phenquestions

Phenquestions